HCIA-Datacom 4.1 实验一:访问控制列表配置实验

实验介绍

访问控制列表ACL(Access Control List)是由一条或多条规则组成的集合。所谓规则,是指描述报文匹配条件的判断语句,这些条件可以是报文的源地址、目的地址、端口号等。

ACL本质上是一种报文过滤器,规则是过滤器的滤芯。设备基于这些规则进行报文匹配,可以过滤出特定的报文,并根据应用ACL的业务模块的处理策略来允许或阻止该报文通过。

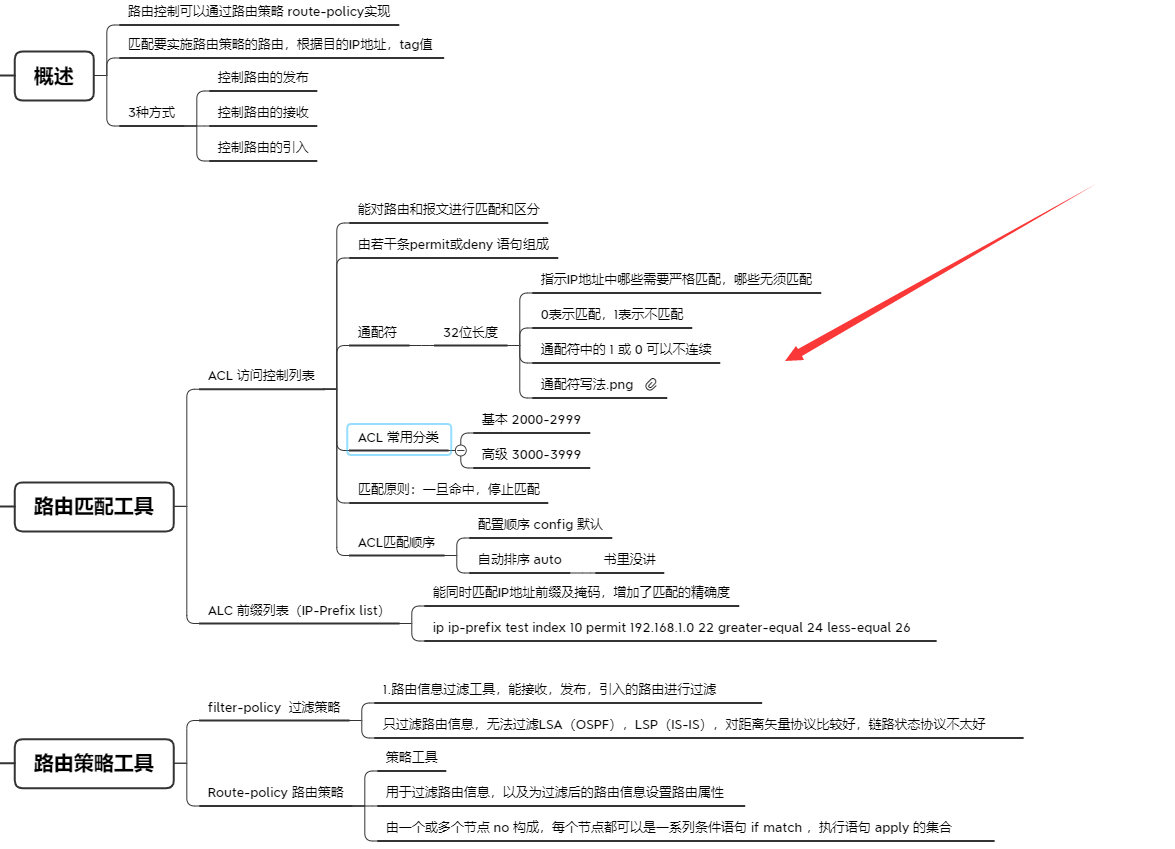

#大家可以参考我下面的这张思维导图 ,些地方看不懂没关系,后面IP IE的实验中会继续讲解,重点是看ACL 访问控制列表。

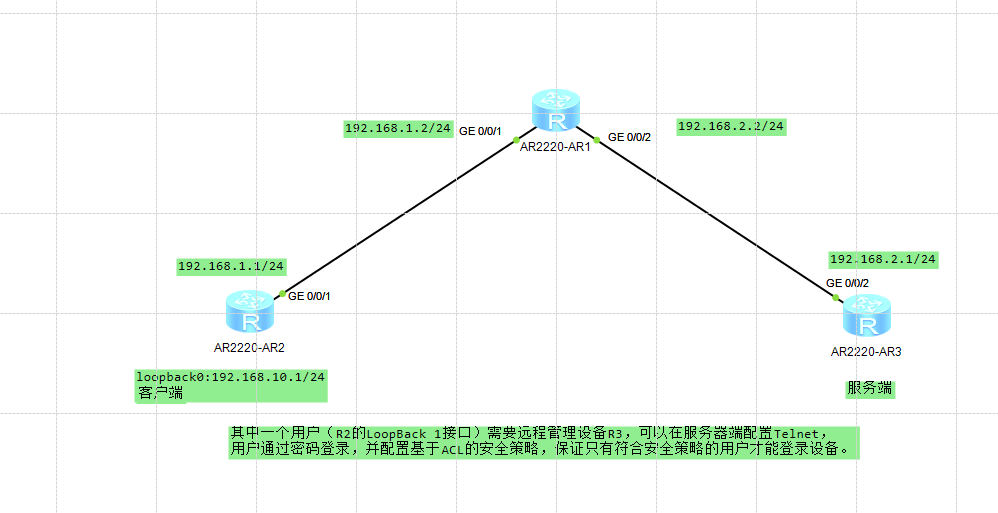

实验组网介绍

实现的需求:

1.

1.配置设备IP地址 #(回顾前期知识点)

2.配置OSPF,使得网络路由可达 # (OSPF基本配置)

3.配置ACL,匹配特定流量 # (ACL的学习)

4.配置流量过滤 #(特定流量的过滤,为今后的学习打基础)

实验配置:

1.配置设备的IP地址

这个我就不截图了,比较简单 有需要的参考此前的实验

loopback0 环回口模拟的是一个PC(连在该路由上的一台PC)

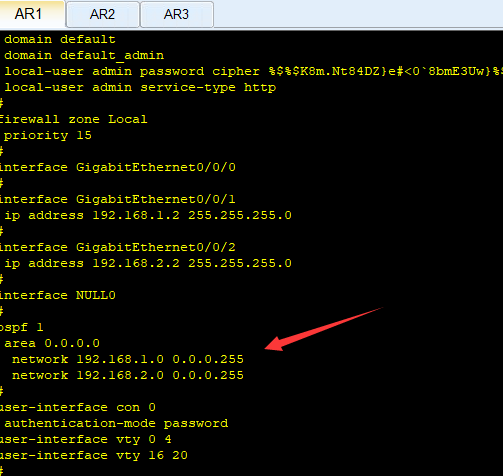

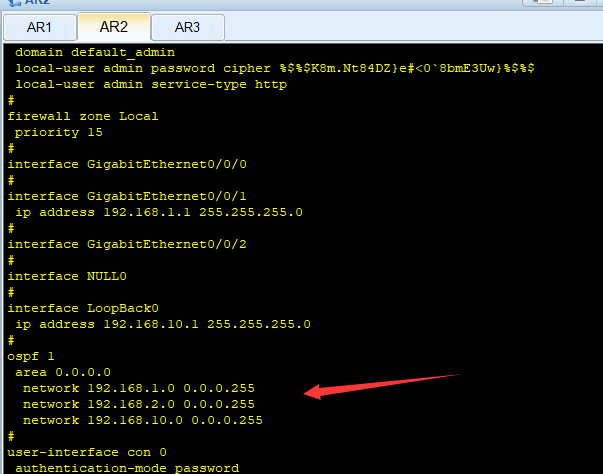

2.配置OSPF

这个我还是截图吧,免得大家忘记了。

3.配置ACL,匹配特定流量

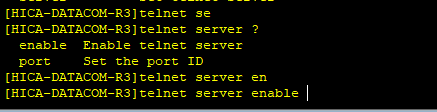

首先我们配置R3为Telnet服务器 ,在R3上面开启telnet 服务

#(不知道为什么实验手册在这里讲Telnet服务,我觉得应该先教AAA认证可能会好一点,看不懂也没关系,后一期实验会讲)

他默认是开启的,有些设备可能没有自动开启。

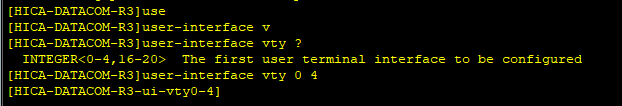

然后我们创建一个用户,给R2的客户端 (loopback0)来访问

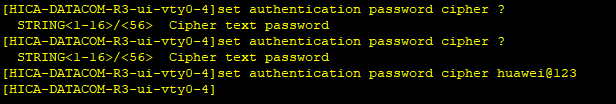

配置访问密码为huawei@123

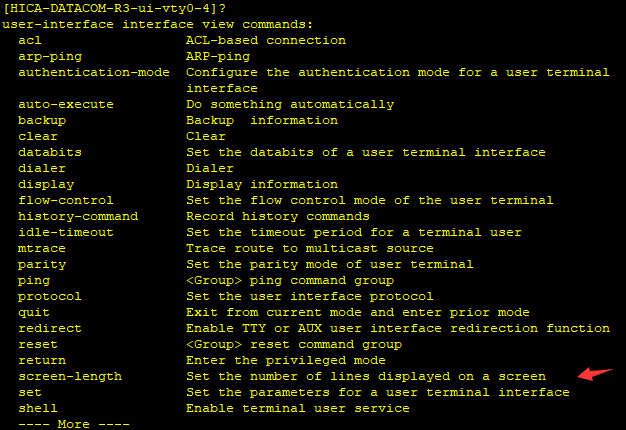

配置用户权限 我们可以看到有0-15 共16个级别 一般3 就可以了 具体的 我下面解释了。

系统命令采用分级保护方式,命令从低到高划分为16个级别。

缺省情况下,命令按如下0~3级进行注册:

0级,参观级:网络诊断工具命令(ping、tracert)、从本设备出发访问外部设备的命令(Telnet客户端)等。

1级,监控级:用于系统维护,包括display等命令。

2级,配置级:业务配置命令,包括路由、各个网络层次的命令,向用户提供直接网络服务。

3级,管理级:用于系统基本运行的命令,对业务提供支撑作用,包括文件系统、FTP、TFTP、Xmodem下载、配置文件切换命令、备板控制命令、用户管理命令、命令级别设置命令、系统内部参数设置命令;用于业务故障诊断的debugging命令等。

如果用户需要实现权限的精细管理,可以将命令级别提升到0~15级。关于命令级别的提升请参见“设置命令级别”。

此处我们选择了3级

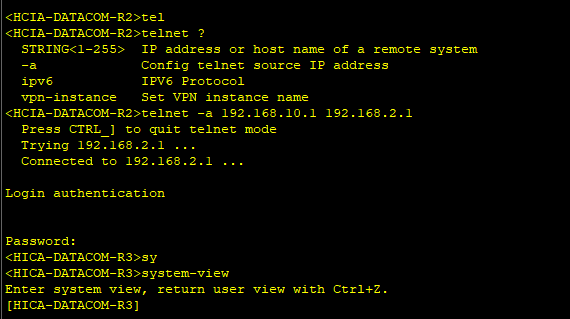

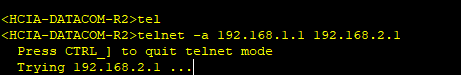

配置好了 我们可以测试下 R2能不能访问 R3

测试成功,我们可以从R2进入R3的系统视图

接下来就是配置ACL访问

实验手册里面采用了两种方法 分别在R2和R3上面配置,此处我们选一种讲解。

在 R3上面 如何配置 R2-R3 客户端(looplback0)所在的IP地址 可以访问,其他地址不行,最后再做个测试!

#这里多说一句,也可以配置指定网段而不是IP,工作中我们经常会用到类似的命令。(现在在web端也可以修改了)

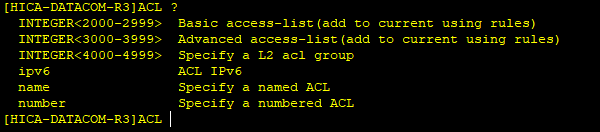

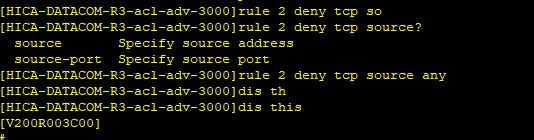

我们首先在R3 进入一个ACL分类

我们可以看到 这里面的可选项比较多 根据实验要求,我们要实验的是源IP-目的IP

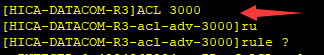

所以我们要选择高级ACL

然后我们要新建规则,由于此处ACL列表是空的 ,所以我们可以选择rule 1和2 (实际工作中 可能有人配置了,你需要查看一下。)

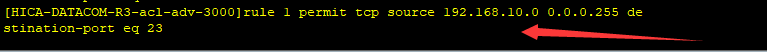

我们首先要允许R2客户端所在的网段能访问R3 telnet端口(端口号为23) #现实中这个端口号可能会被禁用掉,根据具体网络环境配置

我这条命令 表示 创建Rule1 允许 源IP 为192.168.10.0 24网段的IP 可以访问这个R3的端口。0.0.0.255表示的是反掩码。我们也可以选择指定IP,怎么做呢,大家可以自己实际使用测试一下。(实验手册上面讲的就是指定IP)

然后我们还需要 禁止其他网段的访问是不是,不然你的网络岂不是太危险了?

怎么做呢,我们需要再创建一个规则。

这就代表其他网段禁止访问了,那么问题来了。如果我们把1和2的位置调换一下 会发生什么呢?大家可以自己测试一下,此处就不演示了!

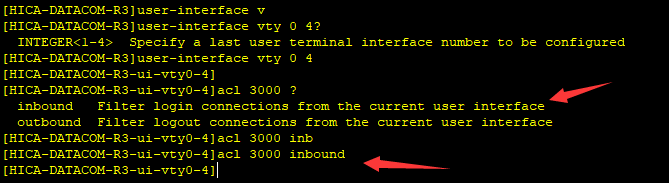

然后我们在vty 中开启入站流量过滤

OK 到了,此处我们实验就配置完了。我们可以在R2上面测试一下!

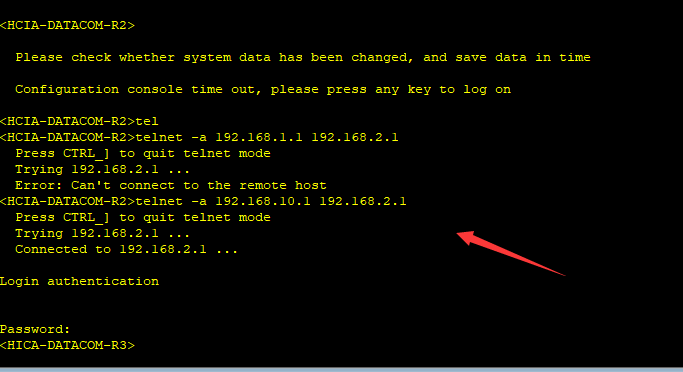

我们发现从192.168.1.0 网段访问失败了 ,我们换成192.168.10.0网段 测试。

测试成功

实验拓扑图和配置下载:

链接:https://pan.baidu.com/s/1Zp9Xq_nC-ikbPC4HAfXtfw?pwd=HCIA

提取码:HCIA

最新文章

- Hibernate的抓取策略

- scala 代码随笔

- max_allowed_packet

- MYSQL的主从和主主复制模式

- 算法库:jpeglib和pnglib安装配置

- 我的python之路【第二篇】数据类型与方法

- Power BI连接SSAS(微软的分析服务)进行权限控制(本地部署)

- RAMCloud:内存云存储的内存分配机制

- 关于JSF

- vue学习:安装及创建项目

- sublime text 3 笔记 简单配置

- 【转载】VS配置路径和宏

- order by null 的作用

- 【AtCoder】ARC100 题解

- 使用git上传项目到码云

- test20181007 wzoi

- mysql8新特性(一)

- Web前端图形滑块检验组件实现

- hdu 3371(prim算法)

- Leetcode 之Flatten Binary Tree to Linked List(50)