攻防世界MISC进阶区---41-45

2024-10-19 15:28:26

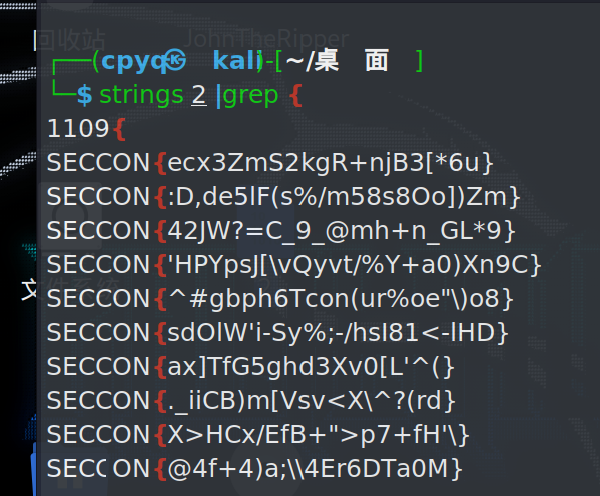

41.Get-the-key.txt

得到无类型文件,扔进kali中,strings一下,得到了一堆像flag的内容

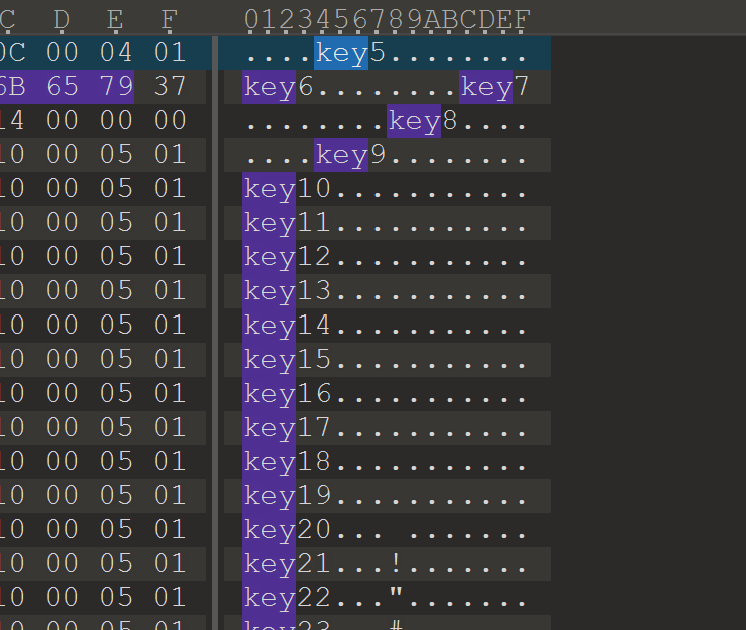

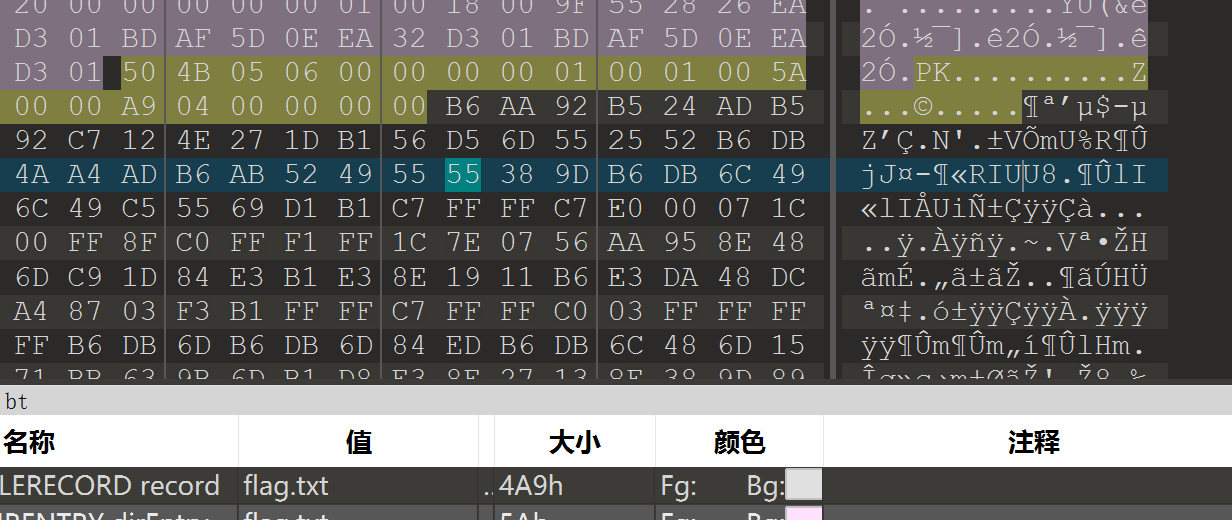

扔进010 Editor中,搜索关键字,发现一堆文件,改后缀为zip

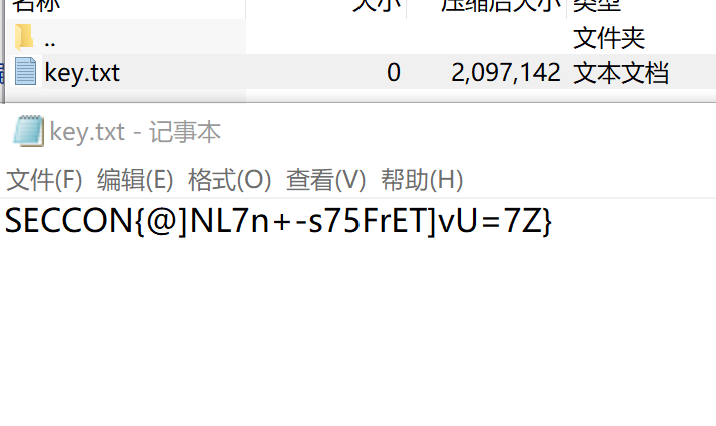

打开,直接得到flag

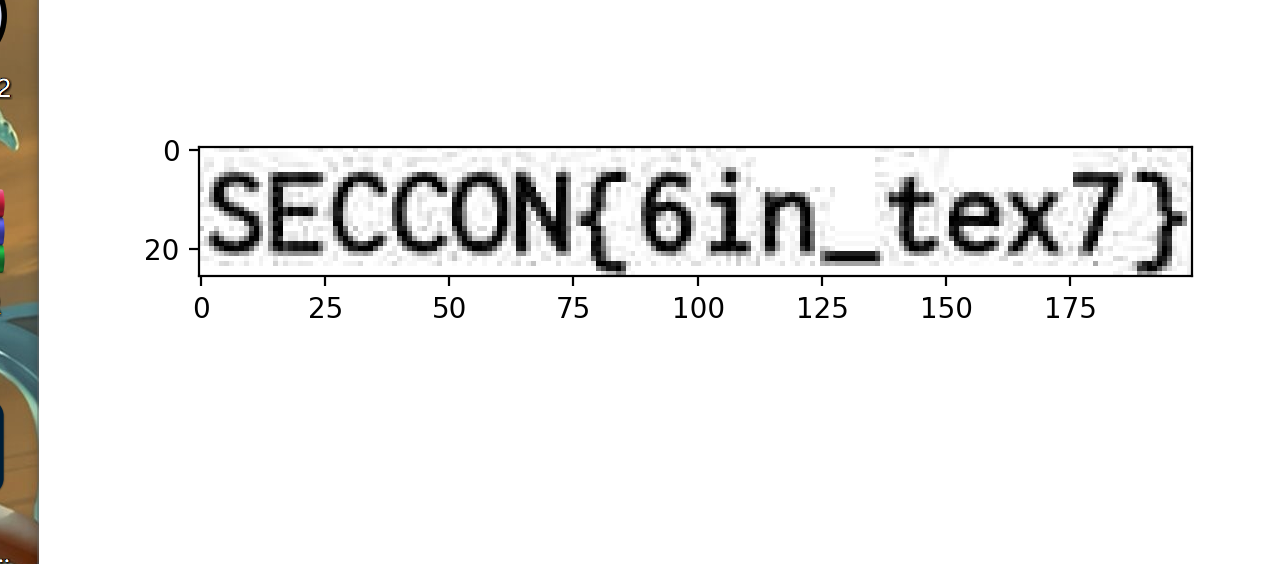

42.Reverse-it

得到无类型文件,010 Editor查看,发现开头是 9D FF,结尾是FF 8D FF,再一联想题目,reserve,所以就是将整个十六进制模板倒过来,就可以得到想要的了,网上找的脚本

import binascii

from PIL import Image

import matplotlib.pyplot as plt

# 打开文件,并进行十六进制反转

with open('1', 'rb+') as file:

file_data = file.read()

hex_data = binascii.b2a_hex(file_data)

reverse_hex = hex_data[::-1]

# 转存十六进制文件为

with open('res.jpg', 'wb+') as file:

file.write(binascii.a2b_hex(reverse_hex))

# 图像进行水平翻转

img = Image.open('res.jpg')

img = img.transpose(Image.FLIP_LEFT_RIGHT)

# plt绘制

plt.imshow(img)

plt.show()

得到flag(直接模板翻转后得到的是镜面的flag)

43.打野

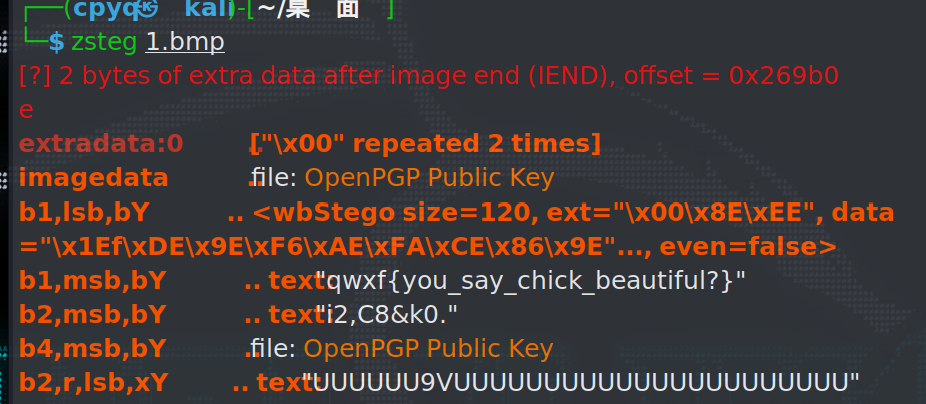

得到一张图片,因为是bmp,所以扔进kali中zsteg一下看看

ok,得到flag

zsteg用法参考:https://www.cnblogs.com/pcat/p/12624953.html

44.3-11

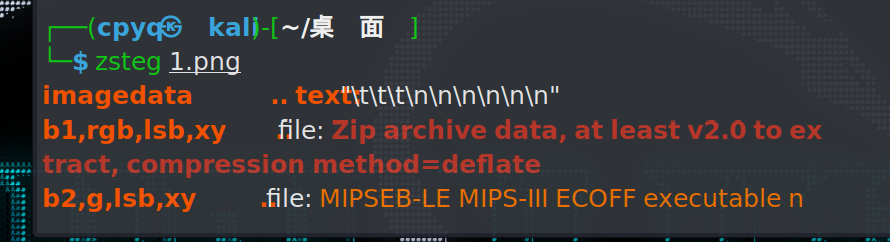

得到一张猫猫的png,binwalk一下,有错误信息,zsteg查看一下,提示有zip的信息隐藏

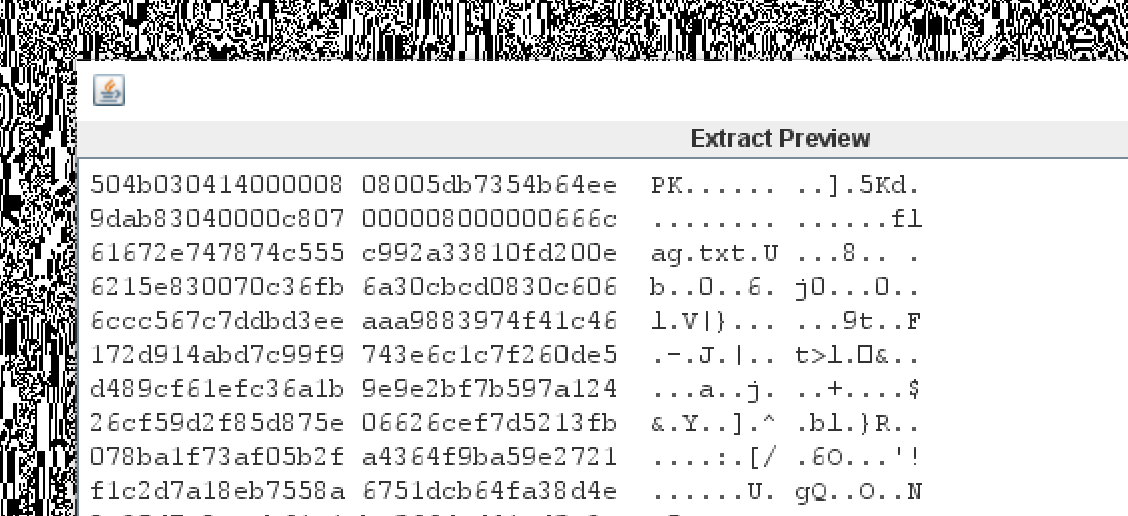

扔进stegsolve中查看,可以看到在red0、blue0、green0、的通道有小的黑块,过滤0通道,得到PK开头的文件数据, save bin保存数据,更名为zip

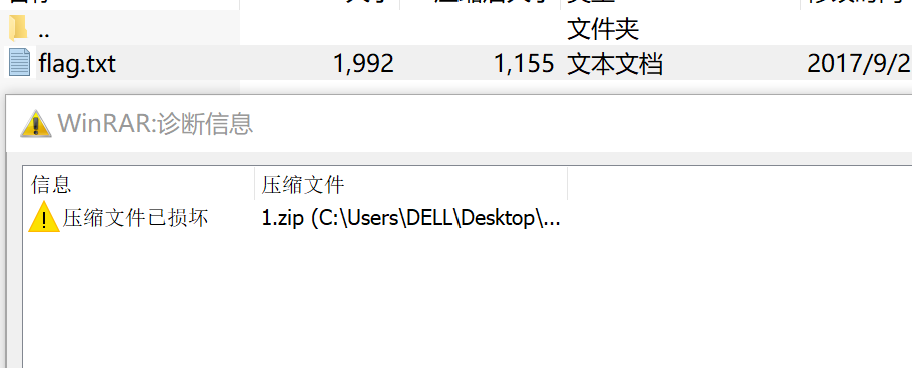

打开zip,有flag.txt,但是显示文件有损毁

扔进010 Editor,在末尾发现一堆数据,删除,保存,修好了。

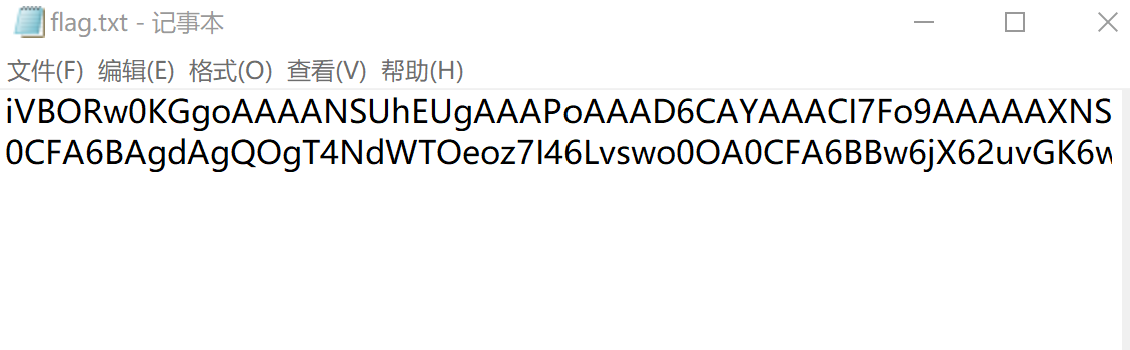

打开flag.txt,得到一堆字符串

base64解码,得到png,即为flag

45.halo

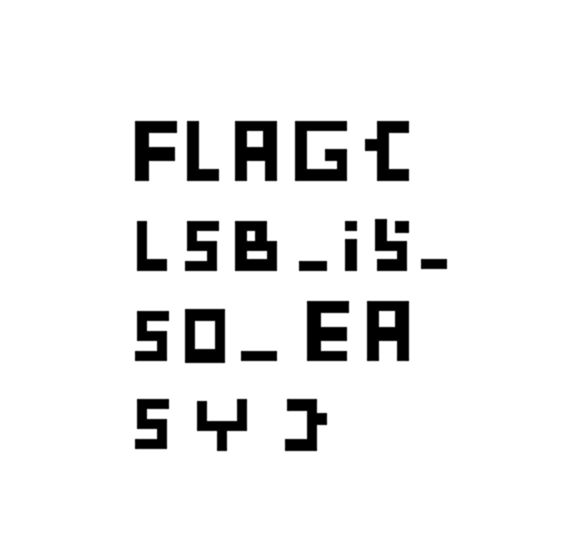

得到一串字符串

放进quipqiup中,得到

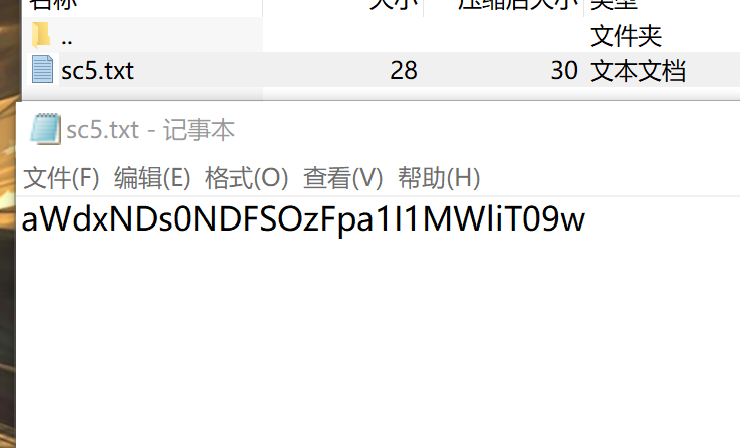

思路不对,再找,应该是base64+异或,网上找的脚本

import string

from base64 import *

b=b64decode("aWdxNDs1NDFSOzFpa1I1MWliT08w")

data=list(b)

for k in range(0,200):

key=""

for i in range(len(data)):

key+=chr(data[i]^k)

print(key)

得到flag{jdr78672Q82jhQ62jaLL3}

最新文章

- Java泛型的历史

- [python]set集合学习

- MySql UDF 调用外部程序和系统命令

- 在Package中处理 bit column

- python基础语法(二)

- C#后台弹出对话框

- NoSQL分类及ehcache memcache redis 三大缓存的对比

- C#中List集合转换JSON

- glog使用

- float label 提示

- (转)Flickr架构

- [转载]线程间操作无效: 从不是创建控件“ListBox1”的线程访问它

- jQuery查看dom元素上绑定的事件列表

- asp.net尽量不在js里写<%%>

- JAVA责任链设计模式

- elk 搭建

- 学习node的REPL

- bootstrap-typeahead自动补充

- iOS 一个方法首次安装滚播图 展示应用简介

- django rest framework serializers