漏洞复现——Apache HTTPD多后缀解析漏洞

2024-10-19 04:33:32

漏洞原理:Apache Httpd支持一个文件拥有多个后缀,不同的后缀执行不同的命令,也就是说当我们上传的文件中只要后缀名含有php,该文件就可以被解析成php文件,利用Apache Httpd这个特性,我们就可以绕过上传文件的白名单。

漏洞版本:该漏洞和Apache和PHP版本无关,属于用户配置不当造成的解析漏洞

复现步骤:

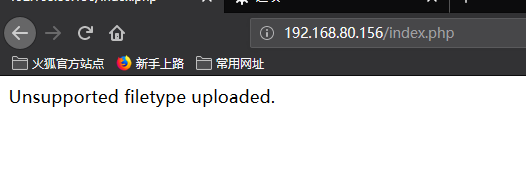

正常上传文件,会返回文件上格式不支持

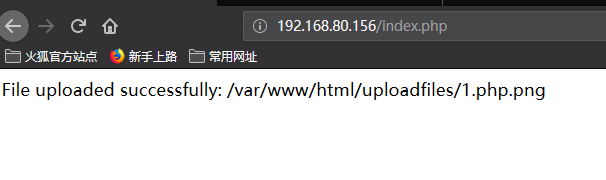

将文件后缀改为如下图,再上传

成功上传,现在可以去查看上传的文件:

最新文章

- java变量的初始化

- oracle监听服务无法打开

- 移动端动画使用transform提升性能

- 如何应用CLR线程池来管理多线程

- [转]Javascript 严格模式详解

- WPF DataGrid 行头小三角

- 总结:spring 的ioc 知识点

- bower工具的简单使用

- 2017年校园招聘ios面试题

- 【优秀的Sketch插件】PaintCode for Sketch for Mac 1.1

- Docker:搭建私有镜像仓储(image registry)(4)

- 分布式系统session一致性的问题

- LeetCode - Rotate String

- GHOST完成后出现GRUB解决方法

- [转]Sqoop-1.4.4工具import和export使用详解

- Linux多线程--使用互斥量同步线程【转】

- 生成输出 URL(16.2)

- Linux中断 - tasklet

- 利用python 学习数据分析 (学习二)

- golang (4) golang 操作mongdb