运维权限系统之 OpenLDAP(干货)

系统环境:CentOS7

一、OpenLDAP

1,开始安装(使用yum源码安装)

##启动 OpenLDAP 服务并设置开机启动

dn: olcDatabase={0}config,cn=config

changetype: modify

add: olcRootPW

olcRootPW: {SSHA}uOw+Jr617NnLvrXcZryPfTp76vaarGkk

- ldif即LDAP Data Interchange Format,是LDAP中数据交换的一种文件格式。文件内容采用的是key-value形式,注意value后面不能有空格。

- 上面内容中dn即distingush name

- olc即Online Configuration,表示写入LDAP后不需要重启即可生效

- changetype: modify表示修改一个entry,changetype的值可以是add,delete, modify等。

- add: olcRootPW表示对这个entry新增了一个olcRootPW的属性

- olcRootPW: {SSHA}uOw+Jr617NnLvrXcZryPfTp76vaarGkk 指定了属性值

SASL/EXTERNAL authentication started

SASL username: gidNumber=0+uidNumber=0,cn=peercred,cn=external,cn=auth

SASL SSF: 0

modifying entry "olcDatabase={0}config,cn=config"

dn: olcDatabase={1}monitor,cn=config

changetype: modify

replace: olcAccess

olcAccess: {0}to * by dn.base="gidNumber=0+uidNumber=0,cn=peercred,cn=external,cn=auth"

read by dn.base="cn=Manager,dc=tsing,dc=com" read by * none

dn: olcDatabase={2}hdb,cn=config

changetype: modify

replace: olcSuffix

olcSuffix: dc=tsing,dc=com

dn: olcDatabase={2}hdb,cn=config

changetype: modify

replace: olcRootDN

olcRootDN: cn=Manager,dc=tsing,dc=com

dn: olcDatabase={2}hdb,cn=config

changetype: modify

add: olcRootPW

olcRootPW: {SSHA}SdsZ+VWv9W/sMXBj0b8lxFOx5One5KC7

dn: olcDatabase={2}hdb,cn=config

changetype: modify

add: olcAccess

olcAccess: {0}to attrs=userPassword,shadowLastChange by

dn="cn=Manager,dc=tsing,dc=com" write by anonymous auth by self write by * none

olcAccess: {1}to dn.base="" by * read

olcAccess: {2}to * by dn="cn=Manager,dc=tsing,dc=com" write by * read

- olcAccess

- 即access,该key用于指定目录的ACL即谁有什么权限可以存取什么

- olcRootDN

- 设定管理员root用户的distingush name

- 注意替换上面文件内容中cn为具体的域信息

- olcRootPW用上面新生成的密码替换

写入:

SASL/EXTERNAL authentication started

SASL username: gidNumber=0+uidNumber=0,cn=peercred,cn=external,cn=auth

SASL SSF: 0

modifying entry "olcDatabase={1}monitor,cn=config"

modifying entry "olcDatabase={2}hdb,cn=config"

modifying entry "olcDatabase={2}hdb,cn=config"

modifying entry "olcDatabase={2}hdb,cn=config"

modifying entry "olcDatabase={2}hdb,cn=config"

dn: dc=tsing,dc=com

objectClass: top

objectClass: dcObject

objectclass: organization

o: tsing com

dc: tsing

dn: cn=Manager,dc=tsing,dc=com

objectClass: organizationalRole

cn: Manager

description: Directory Manager

dn: ou=People,dc=tsing,dc=com

objectClass: organizationalUnit

ou: People

dn: ou=Group,dc=tsing,dc=com

objectClass: organizationalUnit

ou: Group

- 注意替换上面文件内容中dn为具体的域信息

- 理解dn,cn,dc

- DC即Domain Component,LDAP目录类似文件系统目录

- dc=tsing,dc=com

- 相当于

- /com/tsing

- CN即Common Name,CN有可能代表一个用户名,例如

- cn=Manager,dc=tsing,dc=com

- 表示在

- /com/tsing

- 域下的管理员用户Manager

- OU即Organizational Unit,例如

- ou=People,dc=tsing,dc=com

- 表示在

- /com/tsing

- 域下的一个组织单元

- People

Enter LDAP Password:

adding new entry "dc=tsing,dc=com"

adding new entry "cn=Manager,dc=tsing,dc=com"

adding new entry "ou=People,dc=tsing,dc=com"

adding new entry "ou=Group,dc=tsing,dc=com"

Enter LDAP Password:

dn: dc=tsing,dc=com

objectClass: top

objectClass: dcObject

objectClass: organization

o: tsingcom

dc: tsing

dn: cn=Manager,dc=tsing,dc=com

objectClass: organizationalRole

cn: Manager

description: Directory Manager

dn: ou=People,dc=tsing,dc=com

objectClass: organizationalUnit

ou: People

dn: ou=Group,dc=tsing,dc=com

objectClass: organizationalUnit

ou: Group

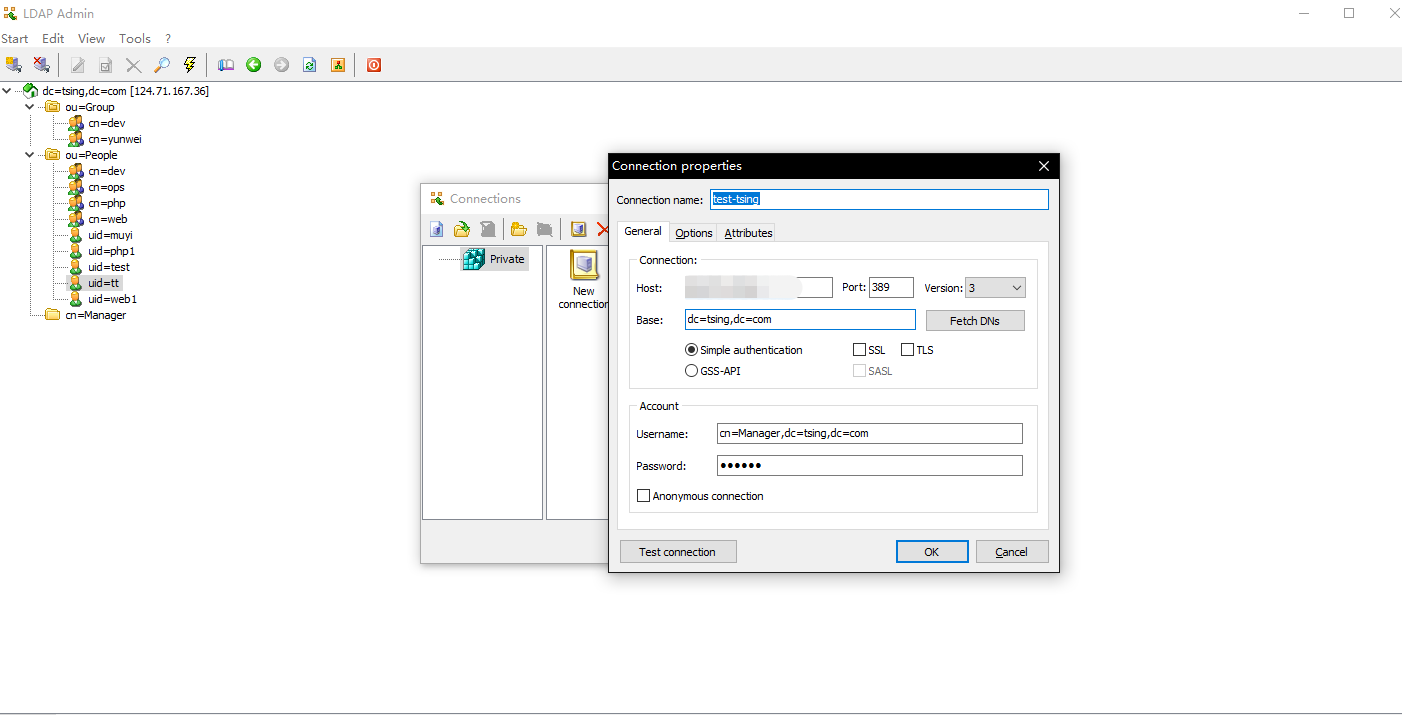

OpenLDAP服务至此部署完成,以下为其管理工具的使用

功夫再高,也怕菜刀,加油!打工人

转载请标明出处,让我们一起维护互联网信息之源。

最新文章

- Atitit 解决Unhandled event loop exception错误的办法

- 【原】SDWebImage源码阅读(三)

- 熟悉scss

- Thinking in Java——笔记(5)

- cocos2d学习笔记

- [Java] StringBuffer类

- 跨代的对决 英特尔i7-6700HQ对比i7-4720HQ性能测试

- django笔记(二)

- 【转】Linux 标准目录结构

- Linux开机时停在 Starting sendmail 不动了的解决方案

- C++符号优先级

- 理解java值传递与引用传递

- 从ranknet到lamdarank,再到lamdamart

- [Python设计模式] 第19章 分公司=部门?——组合模式

- 通过JVM 参数 实现spring 应用的二进制代码与配置分离。

- 诡异的DataTime.Now.ToString()

- svn 同步资源库时忽略某些文件类型和文件夹

- 修改Java标准库源码

- VPS性能综合测试(5):UnixBench工具介绍

- LINUX经常使用命令小整理