你不知道的https工作原理

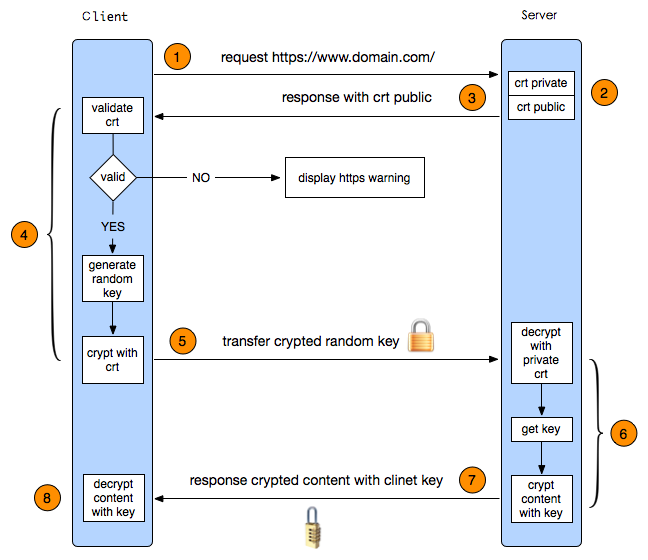

HTTPS其实是有两部分组成:HTTP + SSL / TLS,也就是在HTTP上又加了一层处理加密信息的模块。服务端和客户端的信息传输都会通过TLS进行加密,所以传输的数据都是加密后的数据

1. 客户端发起HTTPS请求

这个没什么好说的,就是用户在浏览器里输入一个https网址,然后连接到server的443端口。

2. 服务端的配置

采用HTTPS协议的服务器必须要有一套数字证书,如果没有请联系易维信客服购买全球信任的SSL证书,而使用受信任的CA签发的证书则不会弹出提示页面(GeoTrust,Symantec都 是知名的CA机构)。这套证书其实就是一对公钥和私钥。如果对公钥和私钥不太理解,可以想象成一把钥匙和一个锁头,只是全世界只有你一个人有这把钥匙,你 可以把锁头给别人,别人可以用这个锁把重要的东西锁起来,然后发给你,因为只有你一个人有这把钥匙,所以只有你才能看到被这把锁锁起来的东西。

3. 传送证书

这个证书其实就是公钥,只是包含了很多信息,如证书的颁发机构,过期时间等等。

4. 客户端解析证书

这部分工作是有客户端的TLS来完成的,首先会验证公钥是否有效,比如颁发机构,过期时间等等,如果发现异常,则会弹出一个警告框,提示证书存在问 题。如果证书没有问题,那么就生成一个随即值。然后用证书对该随机值进行加密。就好像上面说的,把随机值用锁头锁起来,这样除非有钥匙,不然看不到被锁住 的内容。

5. 传送加密信息

这部分传送的是用证书加密后的随机值,目的就是让服务端得到这个随机值,以后客户端和服务端的通信就可以通过这个随机值来进行加密解密了。

6. 服务段解密信息

服务端用私钥解密后,得到了客户端传过来的随机值(私钥),然后把内容通过该值进行对称加密。所谓对称加密就是,将信息和私钥通过某种算法混合在一 起,这样除非知道私钥,不然无法获取内容,而正好客户端和服务端都知道这个私钥,所以只要加密算法够彪悍,私钥够复杂,数据就够安全。

7. 传输加密后的信息

这部分信息是服务段用私钥加密后的信息,可以在客户端被还原

8. 客户端解密信息

客户端用之前生成的私钥解密服务段传过来的信息,于是获取了解密后的内容。整个过程第三方即使监听到了数据,也束手无策。

最新文章

- 动态更换应用Icon

- [2014.01.27]WFsoft.wfLibrary.wfVerifyImage 1.8

- Unity4升级Unity5后Image Effects问题

- 纠结于搞.Net待遇不高的同学入...

- js封装

- 转:GROUPING SETS、ROLLUP、CUBE

- Extreme Learning Machine(ELM)的工程哲学

- 如何给桌面搬家(Win XP)

- [Leetcode][016] 3Sum Closest (Java)

- 域用户允许更改IP地址

- Android OpenGL ES(一)OpenGL ES介绍

- JGUI源码:DataTable固定列样式(20)

- Chapter_3_JAVA作业

- lower_bound函数与upper_bound函数

- CF1107

- Luogu4899 IOI2018 Werewolf 主席树、Kruskal重构树

- 【Latex】常用工具包

- usdt钱包开发,比特币协议 Omni 层协议 USDT

- ASP.NET Forms 认证流程

- java使用反射强制给private字段赋值

热门文章

- pipeline构建时报错问题解决

- can not update ICEAuthority file mint或则ubuntu

- ASP.NET添加Mysql数据源

- 瞄一眼,带你走进SparkSQL的世界

- Java容器中的元素输出

- 【OCP认证12c题库】CUUG 071题库考试原题及答案(25)

- linux强制安装rpm包的命令

- docker设置引用国内镜像加速

- 《快学Scala》第三章 数组相关操作

- cnpm安装过程中提示optional install error: Package require os(darwin) not compatible with your platform(win32)解决方法