JavaScript也是黑客技术?

JavaScript 超级 BUG!多款 x86/ARM 处理器瞬间遭破解

https://www.oschina.net/news/82108/javascript-bug-cause-cpu-aslr-invalid

来自阿姆斯特丹自由大学系统及网络安全小组 VUSec 的研究人员本月 15 日揭露了一项攻击技术,可绕过 22 款处理器的 “位址空间配置随机载入”(ASLR)保护,波及 Intel、AMD、NVIDIA 及 SAMSUNG 等处理器品牌。

ASLR 是许多操作系统的预设安全机制,它在虚拟位址空间中随机配置应用程序的代码与资料,以提高黑客的攻击门槛,被视为保护网络用户的第一道防线。

而 ASLR 的限制正是现代处理器管理内存的基础,VUSec 研究人员打造了一个 JavaScript 攻击程序可完全去除 ASLR 对处理器所带来的安全保障。

研究人员解释,处理器中的内存管理单元(MMU)是借由快取阶层来改善搜寻页表的效率,但它同时也会被其他程序利用,像是浏览器中所执行的 JavaScript。

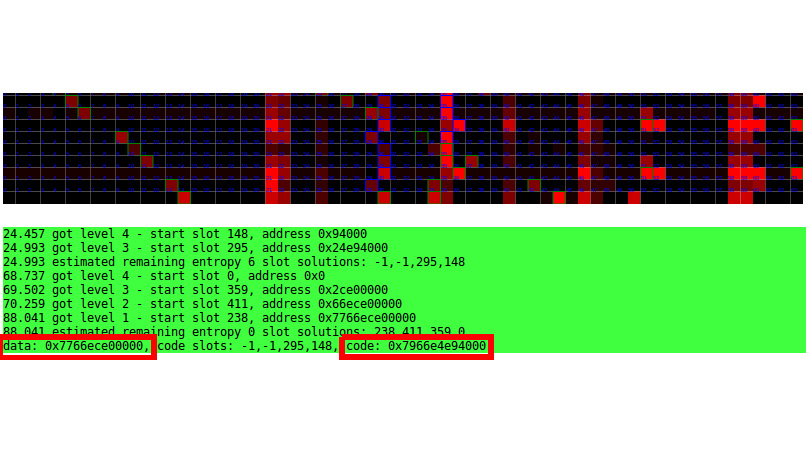

于是他们打造了名为 ASLRCache(AnC)的旁路攻击(side-channelattack)程序,可在 MMU 进行页表搜寻时侦测页表位置。

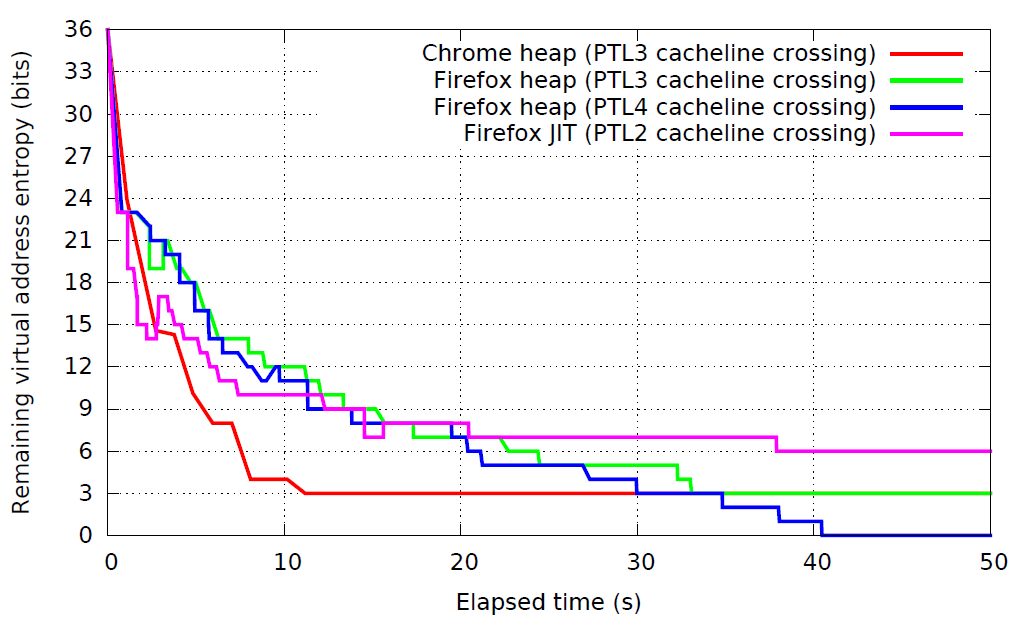

安全研究人员开发了 AnC 的原生版本与 JavaScript 版本,通过原生版本来建立可在 22 款处理器上观察到的 MMU 讯号,再以 JavaScript 版本找出 Firefox 及 Chrome 浏览器上的程序码指标与堆积指标,计算出档案的实际位址,最快只要 25 秒就能让 ASLR 的保护消失无踪。

现阶段 VUSec 已释出 AnC 的原生版本以供研究使用,但为了维护网络使用者的安全,并不打算发表 JavaScript 版本。即便如此,研究人员仍然预期任何拥有较高能力的黑客在几周内就可复制相关的攻击程序。

VUSec 警告,由于 AnC 攻击程序利用的是处理器的基本属性,现在是无解的,对使用者而言,唯一的防范之道就是不执行可疑的 JavaScript 程式,或是直接在浏览器上安装可封锁 JavaScript 的插件。

其实 AnC 早在去年 10 月就出炉了,但当时 VUSec 决定先行知会相关业者,包括处理器、浏览器与操作系统领域,一直到本周才对外公开。

不知道大家有什么想法呢,JavaScript 还能这样玩?

最新文章

- 安装MariaDB和简单配置

- noip2013 火柴排队

- Java for LeetCode 207 Course Schedule【Medium】

- 攻城狮在路上(肆)How tomcat works(零) 前言说明

- cocoapods 更新失败 bad response Not Found 404 (http://ruby.taobao.org/specs.4.8.gz)

- BZOJ 1507 Editor(块状链表)

- Windows Phone中的几种集合控件

- Mac下快捷键列表

- IIS服务器 远程发布(Web Deploy)配置 VS2010 开发环境 Windows Server 2008服务器系统

- 按键精灵http.定义getWeb

- iOS 推送全解析,你不可不知的所有 Tips!

- vue学习笔记(WebStorm安装)

- [HDU6146]Pokémon GO

- ASP.Net Core 2.2 MVC入门到基本使用系列 (二)(转)

- 8.Python爬虫实战一之爬取糗事百科段子

- asp.net MVC 异常处理

- Java中 i++ 是线程安全的么?为什么?

- ELK高可用搭建---Elasticsearch配置(1)

- Depth of field --Circle of confusion 推导

- linux IO多路复用POLL机制深入分析