tpot蜜罐平台搭建

iso安装:https://github.com/dtag-dev-sec/tpotce

autoinstaller安装:https://github.com/dtag-dev-sec/tpotce

平台介绍:https://github.com/dtag-dev-sec/tpotce

什么是tpot

一个多蜜罐数据平台

使用ubuntu16.04

可用iso安装也可用autoinstaller安装

蜜罐类型:

Conpot: 低交互工控蜜罐,提供一系列通用工业控制协议, 能够模拟复杂的工控基础设施。

Cowrie: 基于kippo更改的中交互ssh蜜罐, 可以对暴力攻击账号密码等记录,并提供伪造的文件系统环境记录黑客操作行为, 并保存通过wget/curl下载的文件以及通过SFTP、SCP上传的文件。

Dionaea: Dionaea是运行于Linux上的一个应用程序,将程序运行于网络环境下,它开放Internet常见服务的默认端口,当有外来连接时,模拟正常服务给予反馈,同时记录下出入网络数据流。网络数据流经由检测模块检测后按类别进行处理,如果有 shellcode 则进行仿真执行;程序会自动下载 shellcode 中指定或后续攻击命令指定下载的恶意文件。

Elasticpot: 模拟elastcisearch RCE漏洞的蜜罐,通过伪造函数在/,/_search, /_nodes的请求上回应脆弱ES实例的JSON格式消息。

Emobility: 在T-Pot中使用的高交互蜜罐容器, 旨在收集针对下一代交通基础设施的攻击动机和方法。Emobility蜜网包含一个中央收费系统,几个收费点,模拟用户的事务。一旦攻击者访问中控系统web界面,监控并处理运行收费交易,并与收费点交互。除此之外,在随机时间,黑客可能与正在收取车辆费用的用户进行交互。

Glastopf: 低交互型Web应用蜜罐, Glastopf蜜罐它能够模拟成千上万的web漏洞,针对攻击的不同攻击手段来回应攻击者,然后从对目标Web应用程序的攻击过程中收集数据。它的目标是针对自动化漏洞扫描/利用工具,通过对漏洞利用方式进行归类,针对某一类的利用方式返回对应的合理结果,以此实现低交互。

Honeytrap: 观察针对TCP或UDP服务的攻击,作为一个守护程序模拟一些知名的服务,并能够分析攻击字符串,执行相应的下载文件指令。

Conpot: 低交互工控蜜罐,提供一系列通用工业控制协议, 能够模拟复杂的工控基础设施。

Cowrie: 基于kippo更改的中交互ssh蜜罐, 可以对暴力攻击账号密码等记录,并提供伪造的文件系统环境记录黑客操作行为, 并保存通过wget/curl下载的文件以及通过SFTP、SCP上传的文件。

Dionaea: Dionaea是运行于Linux上的一个应用程序,将程序运行于网络环境下,它开放Internet常见服务的默认端口,当有外来连接时,模拟正常服务给予反馈,同时记录下出入网络数据流。网络数据流经由检测模块检测后按类别进行处理,如果有 shellcode 则进行仿真执行;程序会自动下载 shellcode 中指定或后续攻击命令指定下载的恶意文件。

Elasticpot: 模拟elastcisearch RCE漏洞的蜜罐,通过伪造函数在/,/_search, /_nodes的请求上回应脆弱ES实例的JSON格式消息。

Emobility: 在T-Pot中使用的高交互蜜罐容器, 旨在收集针对下一代交通基础设施的攻击动机和方法。Emobility蜜网包含一个中央收费系统,几个收费点,模拟用户的事务。一旦攻击者访问中控系统web界面,监控并处理运行收费交易,并与收费点交互。除此之外,在随机时间,黑客可能与正在收取车辆费用的用户进行交互。

Glastopf: 低交互型Web应用蜜罐, Glastopf蜜罐它能够模拟成千上万的web漏洞,针对攻击的不同攻击手段来回应攻击者,然后从对目标Web应用程序的攻击过程中收集数据。它的目标是针对自动化漏洞扫描/利用工具,通过对漏洞利用方式进行归类,针对某一类的利用方式返回对应的合理结果,以此实现低交互。

Honeytrap: 观察针对TCP或UDP服务的攻击,作为一个守护程序模拟一些知名的服务,并能够分析攻击字符串,执行相应的下载文件指令。

启动关闭

启动:systemctl start tpot

关闭:systemctl stop tpot

使用

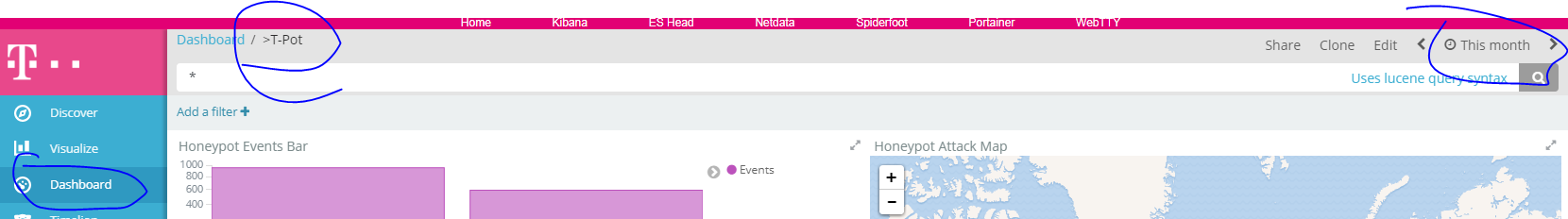

》dashboard

本月所有蜜罐捕获到的攻击

4个排行榜参数说明

》logstash filter

》elastic search

es使用:https://www.cnblogs.com/zealousness/p/8757897.html

tpot的攻击数据存储采用elastic search,存储格式:

每天为一个index

每种蜜罐类型为一个type

每次攻击为一个document

例如:

查询2018.07.09日 cowire蜜罐捕获的所有攻击

最新文章

- Elasticsearch Mantanence Lessons Learned Today

- js中attr 与find 获取属性值,

- yii2-获取配置选项的值

- [luogu P2647] 最大收益(贪心+dp)

- 创建App IDs时选择App ID Prefix才能勾选push notifications

- 【技巧】centos6.5_yum本地安装mysql

- a标签的 target 使用

- android:layout_weight属性的使用方法总结

- 使用POI生成Excel文件,可以自动调整excel列宽

- 关于"软件评测师"

- mysql +keeplive

- 最新.net和Java调用SAP RFC中间件下载

- django项目外部的脚本文件执行ORM操作,无需配置路由、视图启动django服务

- unity一个按钮实现开和关

- Linux命令之pwd

- MyBatis学习-入门

- C++学习(三)(C语言部分)之 基本数据类型

- 维护没有源代码的遗留 Java 项目

- BZOJ 1012--[JSOI2008]最大数maxnumber(二分&单调栈)

- C# 数字证书 RSA加密解密 加签验签