和不安全的Android说再见,Google为它添加新铠甲

伴随着最近被曝出的Heartbleed漏洞,安全问题再次成为网络上的热点话题。虽然Android的安全性并没有外界传言的那样脆弱,但Google还是在继续为其增加防护措施。根据Android官方博客的消息,Google最近对Android上的应用程序验证机制进行了一次升级,在升级后它将可以为Android设备提供实时的保护以监测应用程序是否存在某些不轨行为。

为了让Android系统更加安全,Google在Android4.2及以后的版本中增加了应用程序验证机制(Verify apps),而且还让其处于默认开启状态。当用户向Android设备安装应用时,应用程序验证机制就会把应用程序的日志、URL、操作系统版本、IP地址等信息发送到Google的服务器上进行验证。如果Google发现这应用可能存在危害那么系统就会暂停其继续安装并让用户选择是否继续,而如果Google确定这个应用存在问题么它将直接禁止用户继续安装。

以上就是应用程序验证机制之前的功能,我们不难看出它的守护功能仅能在应用程序在被安装在设备里之前有效。而在Google对其进行升级后,应用程序验证机制将可以实现对那些已经安装应用的检测。这也就意味着即使某个恶意应用逃过了安装前的检测,在实施恶意行为的过程中它一样可能会被系统禁用。

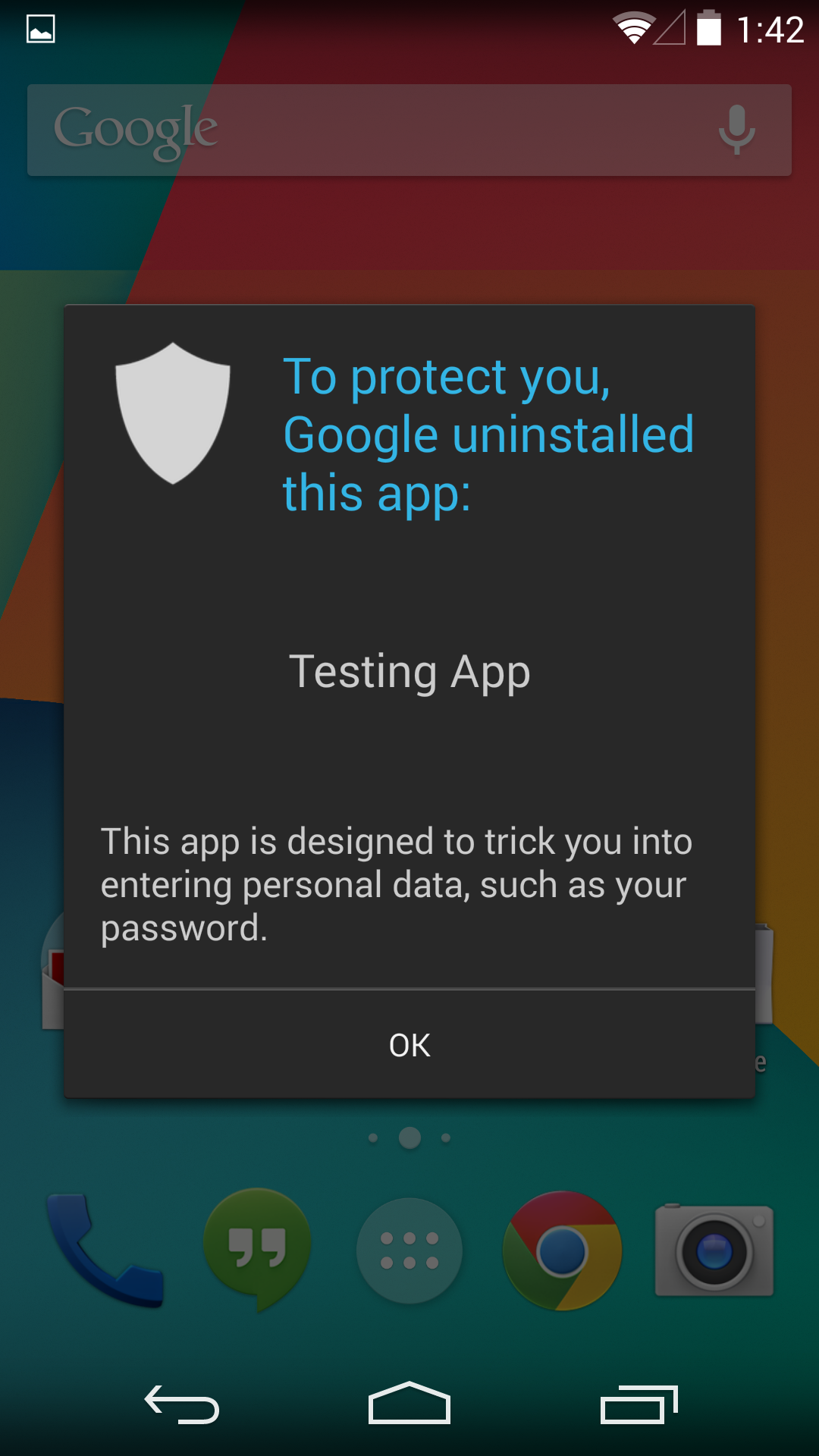

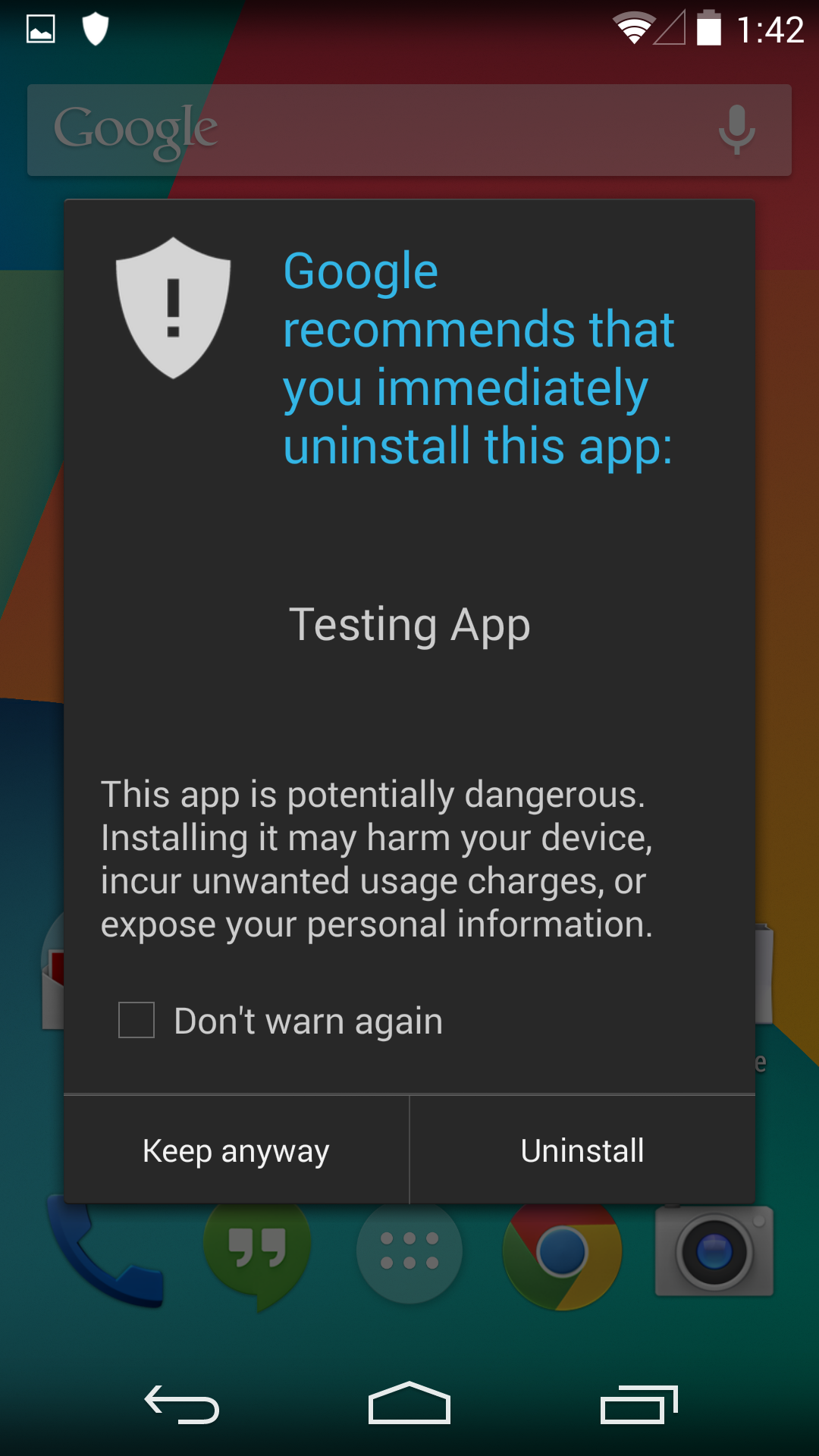

升级后的应用程序验证机制将可以在后台运行,一旦检测到存在潜在危害的应用系统就会弹出如图所示的警告来提示用户卸载掉这个应用。而如果Google已经确定这个应用存在问题那么系统还会将强制将其卸载。预计Google将会在下次的Google Play Services更新中将该功能推送给Android 2.3及以上版本的用户。届时用户安装非Google Play Store来源的应用时又多了一层保护措施。

根据Google的统计数据,仅在去年,应用程序验证机制就启动了超过40亿次来检测应用的安全性。虽然Google已经使用了多种方式来为Android的安全保驾护航,但仍然有不少用户因为受到一些利益相关方的误导而花冤枉钱来为Android设备提供所谓的安全保护。前不久Google Play Store上一款名为Virus Shield的安全应用就被媒体发现是一款骗子应用。Virus Shield虽然挂着保护Android安全的名义但实际上并不提供任何防护功能,可即便这样这款售价3.99美元的应用仍然被下载了超过10000次。所以对于Android用户来说,警惕一些利益相关方的误导、使用正规的Android系统、从规范的渠道安装应用才是保护Android设备安全的好方法。

via PingWest

最新文章

- log4j配置详解

- .net批量上傳Csv檔資料應用程序開發總結

- Android 最火的快速开发框架XUtils

- 判断括号匹配(nyoj2水)

- ToString()的浅显解释(转)

- HDU 3974 Assign the task 简单搜索

- python爬百度文库课件

- Form组件归类

- QTableWidget

- 使用vue的v-for生成table , 给table加上序号

- python3—列表

- Swift iOS 文件操作:沙盒(SandBox)、程序包(NSBundle)

- Linux中的链接文件_软链接和硬链接

- siebel切换数据源

- ionic组件清单

- Asp.net Core 2.0+EntityFrameWorkCore 2.0添加数据迁移

- Python3.6(windows系统)安装pip.whl

- windows phone 换肤(2)

- sql exist 优化查询时间

- HhashMap HashTable ConcurrentHashMap