CSRF - Pikachu

概述:

Cross-site request forgery 简称为“CSRF”(跨站请求伪造),在CSRF的攻击场景中攻击者会伪造一个请求(这个请求一般是一个链接),然后欺骗目标用户进行点击,用户一旦点击了这个请求,整个攻击就完成了。

所以CSRF攻击也成为"one click"攻击。 很多人搞不清楚CSRF的概念,甚至有时候会将其和XSS混淆,更有甚者会将其和越权问题混为一谈,这都是对原理没搞清楚导致的。

这里列举一个场景解释一下,

场景需求:

小黑想要修改大白在购物网站tianxiewww.xx.com上填写的会员地址。

先看下大白是如何修改自己的密码的:

登录---修改会员信息,提交请求---修改成功。

所以小黑想要修改大白的信息,他需要拥有:1,登录权限 2,修改个人信息的请求。

但是大白又不会把自己xxx网站的账号密码告诉小黑,那小黑怎么办?

于是他自己跑到www.xx.com上注册了一个自己的账号,然后修改了一下自己的个人信息(比如:E-mail地址),他发现修改的请求是:

【http://www.xxx.com/edit.php?email=xiaohei@88.com&Change=Change】

于是,他实施了这样一个操作:把这个链接伪装一下,在小白登录xxx网站后,欺骗他进行点击,小白点击这个链接后,个人信息就被修改了,小黑就完成了攻击目的。

为啥小黑的操作能够实现呢。有如下几个关键点:

1.www.xxx.com这个网站在用户修改个人的信息时没有过多的校验,导致这个请求容易被伪造;

---因此,我们判断一个网站是否存在CSRF漏洞,其实就是判断其对关键信息(比如密码等敏感信息)的操作(增删改)是否容易被伪造。

2.小白点击了小黑发给的链接,并且这个时候小白刚好登录在购物网上;

---如果小白安全意识高,不点击不明链接,则攻击不会成功,又或者即使小白点击了链接,但小白此时并没有登录购物网站,也不会成功。

---因此,要成功实施一次CSRF攻击,需要“天时,地利,人和”的条件。

当然,如果小黑事先在xxx网的首页如果发现了一个XSS漏洞,则小黑可能会这样做:

欺骗小白访问埋伏了XSS脚本(盗取cookie的脚本)的页面,小白中招,小黑拿到小白的cookie,然后小黑顺利登录到小白的后台,小黑自己修改小白的相关信息。

---所以跟上面比一下,就可以看出CSRF与XSS的区别:CSRF是借用户的权限完成攻击,攻击者并没有拿到用户的权限,而XSS是直接盗取到了用户的权限,然后实施破坏。

因此,网站如果要防止CSRF攻击,则需要对敏感信息的操作实施对应的安全措施,防止这些操作出现被伪造的情况,从而导致CSRF。比如:

--对敏感信息的操作增加安全的token;

--对敏感信息的操作增加安全的验证码;

--对敏感信息的操作实施安全的逻辑流程,比如修改密码时,需要先校验旧密码等。

如何确认一个web系统存在CSRF漏洞:

1.对目标网站增删改的地方进行标记,并观察其逻辑,判断请求是否可以被伪造

- ****比如修改管理员账号时,并不需要验证旧密码,导致请求容易被伪造;

- ****比如对于敏感信息的修改并没有使用安全的token验证,导致请求容易被伪造;

2.确认凭证的有效期(这个问题会提高CSRF被利用的概率)

- ****虽然退出或者关闭了 浏览器,但cookie仍然有效 ,或者session并没有及时过期 ,导致CSRF攻击变的简单;

xss和csrf区别:

CSRF是借用户的权限完成攻击,攻击者并没有拿到用户的权限,而XSS是直接盗取到了用户的权限,然后实施破坏。

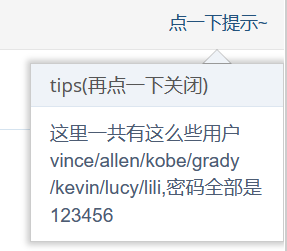

CSRF(GET) login:

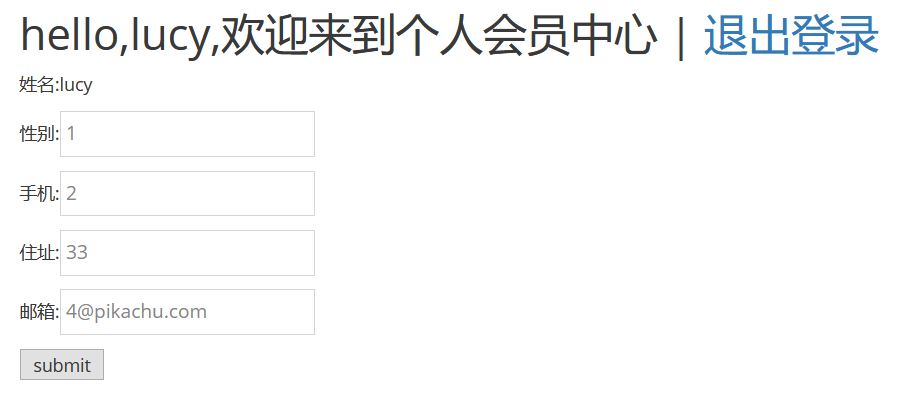

1.进入页面,登录进去,

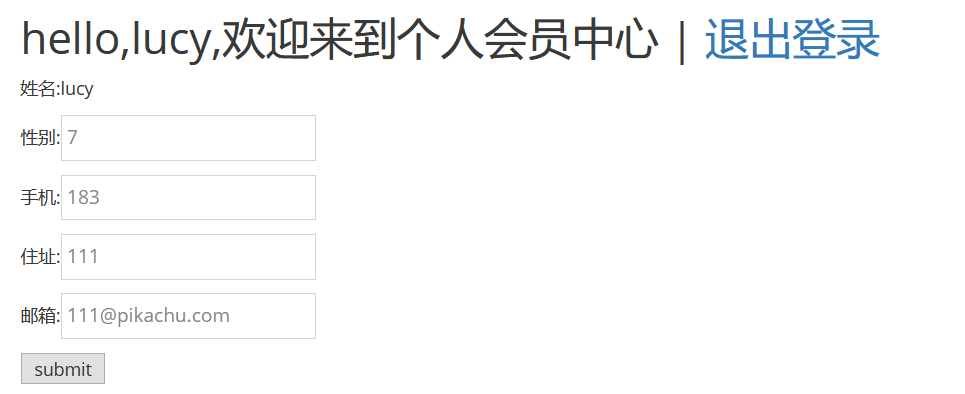

2.进入某一用户页面,进行抓包

3.在抓包界面进行修改,放行,信息发生了改变

CSRF(POST) login:

1.进入页面,登录进去,

2.进入某一用户页面,进行抓包

3.在抓包界面进行修改,放行,信息发生了改变

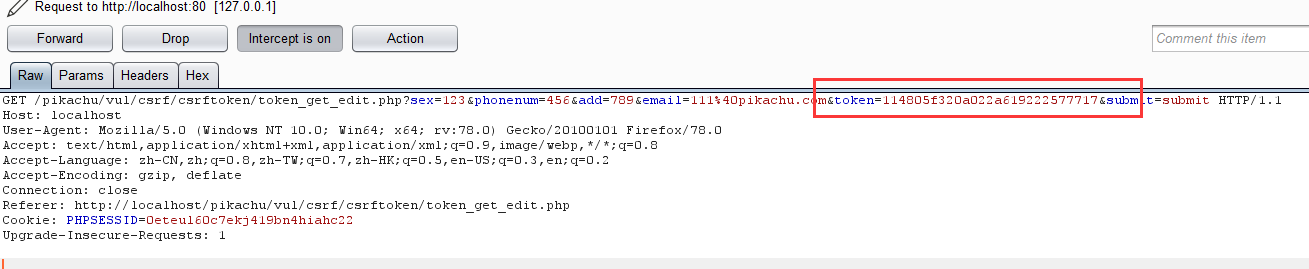

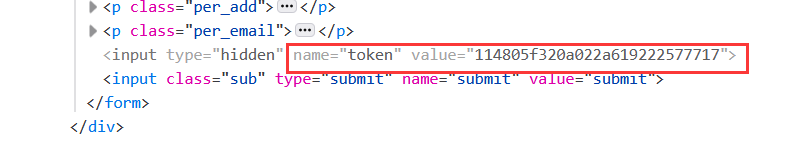

CSRF Token :

1.进入页面,修改信息并进行抓包,发现加入了token,

让请求不容易被伪造,即每次都增加一个随机码(需要够随机,不容易被伪造),后台每次对这个随机码进行验证!

2.在前端页面查找token,想要伪造请求必须带上相关信息。

CSRF防范措施:

增加Token验证(常用做法):

- 对关键操作增加token参数,token值必须随机,每次都不一样;

关于安全的会话管理(避免会话被利用) :

- 不要在客户端端保存敏感信息(比如身份认证信息) ;

- 测试直接关闭,退出时,关闭浏览器的会话过期机制;

- 设置会话过期机制,比如15分钟内无操作,则自动登录超时;

访问控制安全管理:

- 敏感信息的修改时需要对身份进行二次认证,比如修改账号时,需要判断旧密码;

- 敏感信息的修改使用post,而不是get ;

- 通过http头部中的referer来限制原页面;

增加验证码:

一般用在登录(防暴力破解) , 也可以用在其他重要信息操作的表单中(需要考虑可用性);

参考:

https://www.cnblogs.com/DxyG/p/13392356.html

https://www.cnblogs.com/pykiller/p/12671376.html

最新文章

- Yii 2.x 错误处理器、异常处理器、致命错误处理器 - 类图

- Swift2.1 语法指南——扩展

- Android -----listView的属性大全

- html中嵌入天气预报

- JDK各版本新特性!

- Tomcat中的webapps中的web应用的文件结构

- xmpp push篇一 广播消息

- CodeForces 148D-Bag of mice(概率dp)

- 使用 Feedly RSS阅读器订阅技术大牛的博客

- 笔记一、初识 Javascript

- s14 第5天 时间模块 随机模块 String模块 shutil模块(文件操作) 文件压缩(zipfile和tarfile)shelve模块 XML模块 ConfigParser配置文件操作模块 hashlib散列模块 Subprocess模块(调用shell) logging模块 正则表达式模块 r字符串和转译

- jmeter3.2 创建webservice 测试

- Abp.NHibernate连接PostgreSQl数据库

- 初识gd库

- Event 对象

- Vim使用技巧:撤销与恢复撤销

- PYthon3:简单几步实现冒泡排序

- Linux自动化命令工具expect

- linux下命令窗口中$和#的区别

- Master公式计算递归时间复杂度