记一次phpstudy应急响应

某日,销售接了一个电话,突然告诉我有个某单位服务器中了木马被黑,具体情况未知。由于客户那边比较急,于是我火速赶往客户现场。到现场,客户首先给我看了深信服防火墙拦截记录,显示内网三台机器被入侵。通过沟通了解,被黑服务器为客户微信端服务器,内网可直接与外网通信。事发后,客户自己做了处理,这个操作可能在一定程度上给溯源,理清攻击者入侵思路,造成了一定的障碍(可能黑客利用的程序被客户直接清除)。通过进一步了解,客户用的是phpstudy进行应用的搭建。而且从是2016年下载的版本一直用到现在。联想到前几天爆出的phpstudy供应链攻击。基本上已经确定服务器被黑的原因。

现场排查

找到服务器上phpstudy安装路径,在如下路径中对文件进行后门检查。

php\php-5.2.17\ext\php_xmlrpc.dll

php\php-5.4.45\ext\php_xmlrpc.dll

检查情况:

php\php-5.2.17\ext\路径下未发现php_xmlrpc.dll后门文件。

php\php-5.4.45\ext\路径下存在php_xmlrpc.dll后门文件。

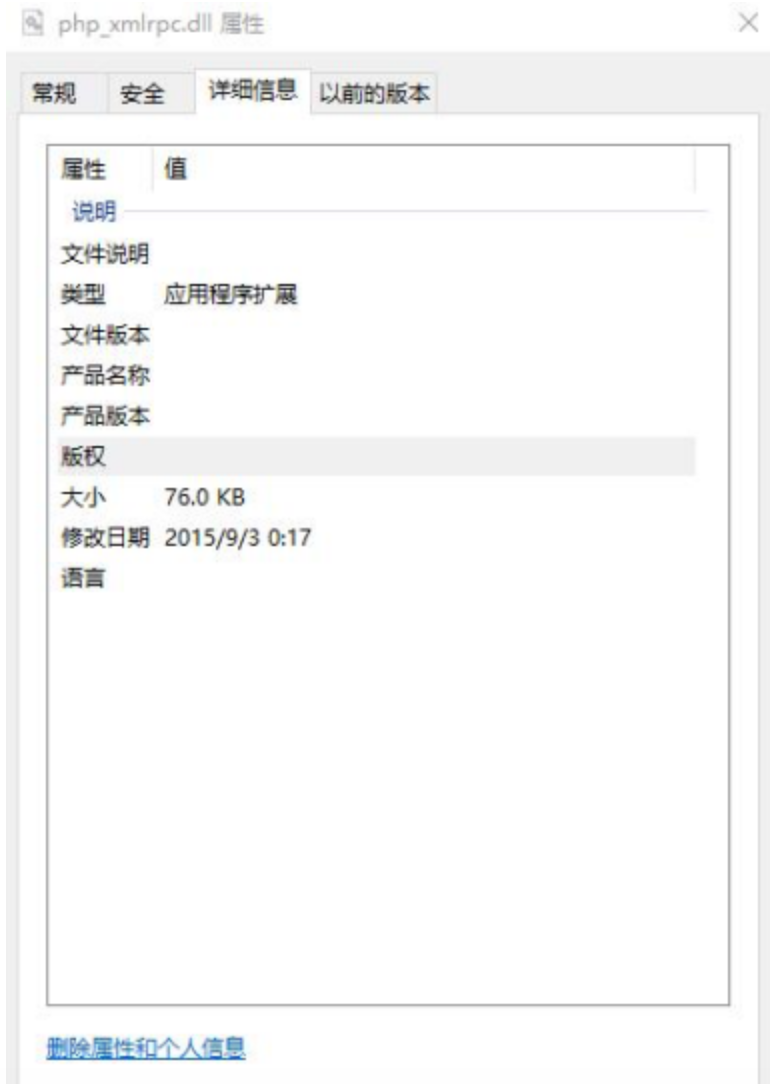

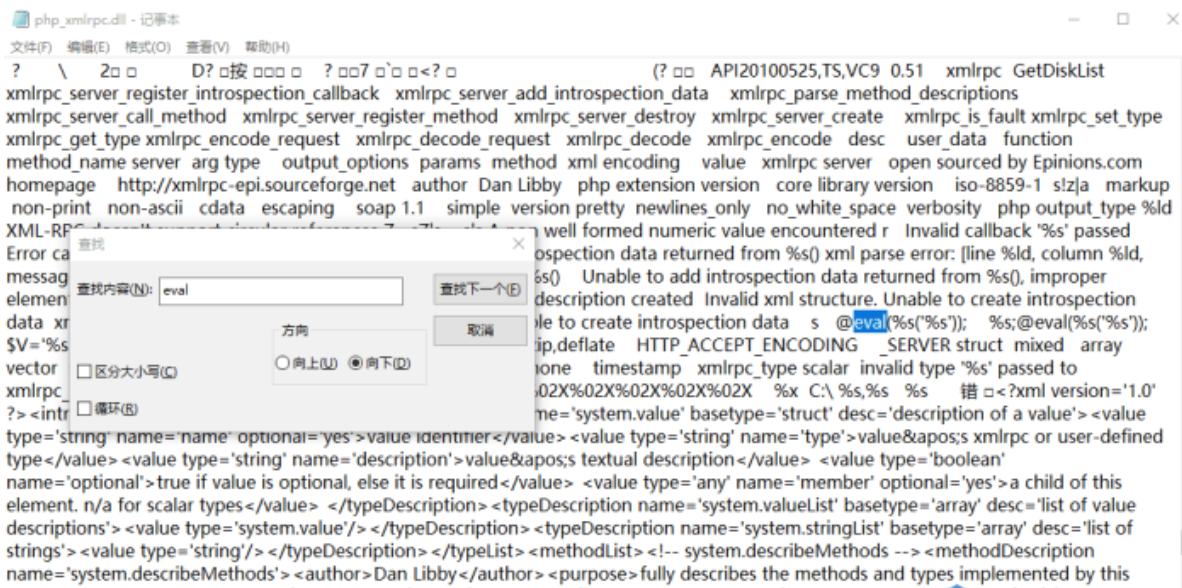

于是想通过文件内容进行分析,但是发现文件打开失败,无法查看内容。通过文件属性判断出可能为木马或病毒文件(一般木马或病毒文件属性中详细信息都为空)。

木马文件:

正常文件:

本地后门文件分析:

内网排查

通过查看分析,其他几台机器未发现安装phpstudy程序,但是有几个共同特点:

1.未安装杀毒软件

2.未更新重要补丁(如ms17-010)

3.guest账号未禁用

于是帮他们安装了杀毒软件,手工结合工具进行分析,但是也没有发现有异常程序(中间过程有某卫士报的木马程序,进一步判断为误报)。这让我很奇怪,一般来说,应该总会留下点东西。

进一步分析发现其中一台被入侵的机器上存在大量登录成功和失败的日志记录。失败记录为administrator账号登录失败,应该是账号暴力破解。登录成功日志为guest账号,疑似通过guest账号默认空口令进行登录。

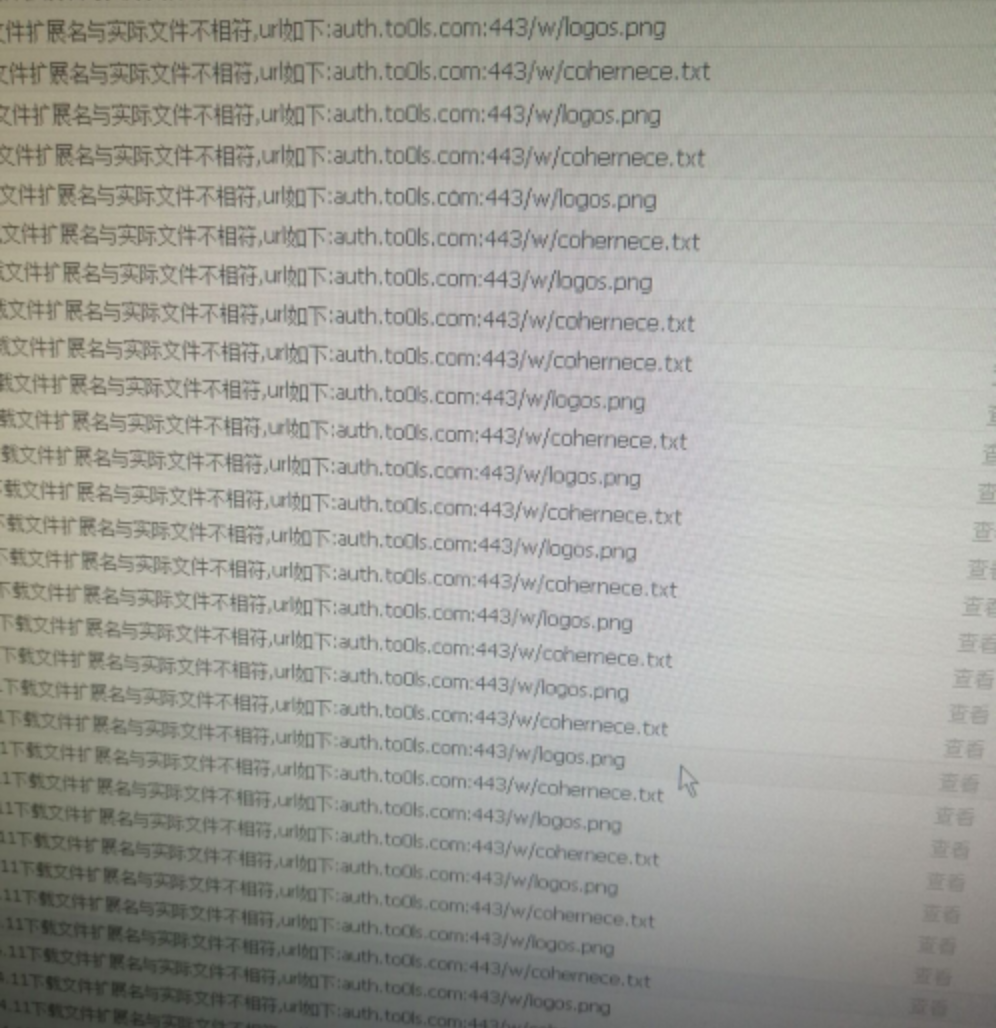

到了这里攻击者思路基本理清,但是攻击者的目的我还没有搞明白,按理说攻击者费了这么大的劲,不应该只是为了进行一次内网漫游吧。想到客户刚才提到服务器一直在下载东西被拦截,于是再次查看防火墙日志。至此,终于明白攻击者目的。

下载WannaMine挖矿木马

下载矿池:

总结

黑客攻击思路

首先黑客通过最新爆出的phpstudy后门获取服务器权限,在内网中发现内网服务器未安装杀毒软件,未更新重要补丁。系统Guest账号未禁用,导致被黑客利用。内网服务器从外部下载挖矿木马被深信服防火墙拦截。客户发现问题第一时间采取了断网措施,并进行了处理。避免事件进一步升级。

整改建议

删除phpstudy存在后门的版本程序

服务器安装杀毒软件

禁用来宾账号

更新系统补丁

最新文章

- linux 命令02

- post与get区别

- Windows和Linux都有的Copy-on-write技术

- struts2将servlet对象注入到Action中

- android项目 在签名打包遇到的问题

- Ruby学习笔记

- PHP7在linux下的安装步骤

- atitit.提升软件开发的效率and 质量的那些强大概念and方法总结

- mysql中char,varchar与text类型的区别和选用

- ubuntu 备份安装程序列表

- 创建自定义 HTTP 模块

- HDU-2539 点球大战

- linux主要目录的作用

- QString转换为char*

- HDU 5538 House Building(模拟——思维)

- Civil 3D .NET二次开发第11章代码升级至2018版注意事项

- python request Payload 数据处理

- JDK 与TOMCAT的安装详解

- python连接mysql-PyMySql模块

- Struts2标签里面调用java方法