APP 抓包(应用层)

0x01 前言:

app抓包是逆向协议的前提,也是一个爬虫工程师的基本要求,最近发现这块知识非常欠缺就抓紧补补了(我太菜了)

然后接下来是通过vpn将流量导出到抓包软件的方式,而不是通过wifi设置代理,因为太容易被检测了。

0x02 环境配置

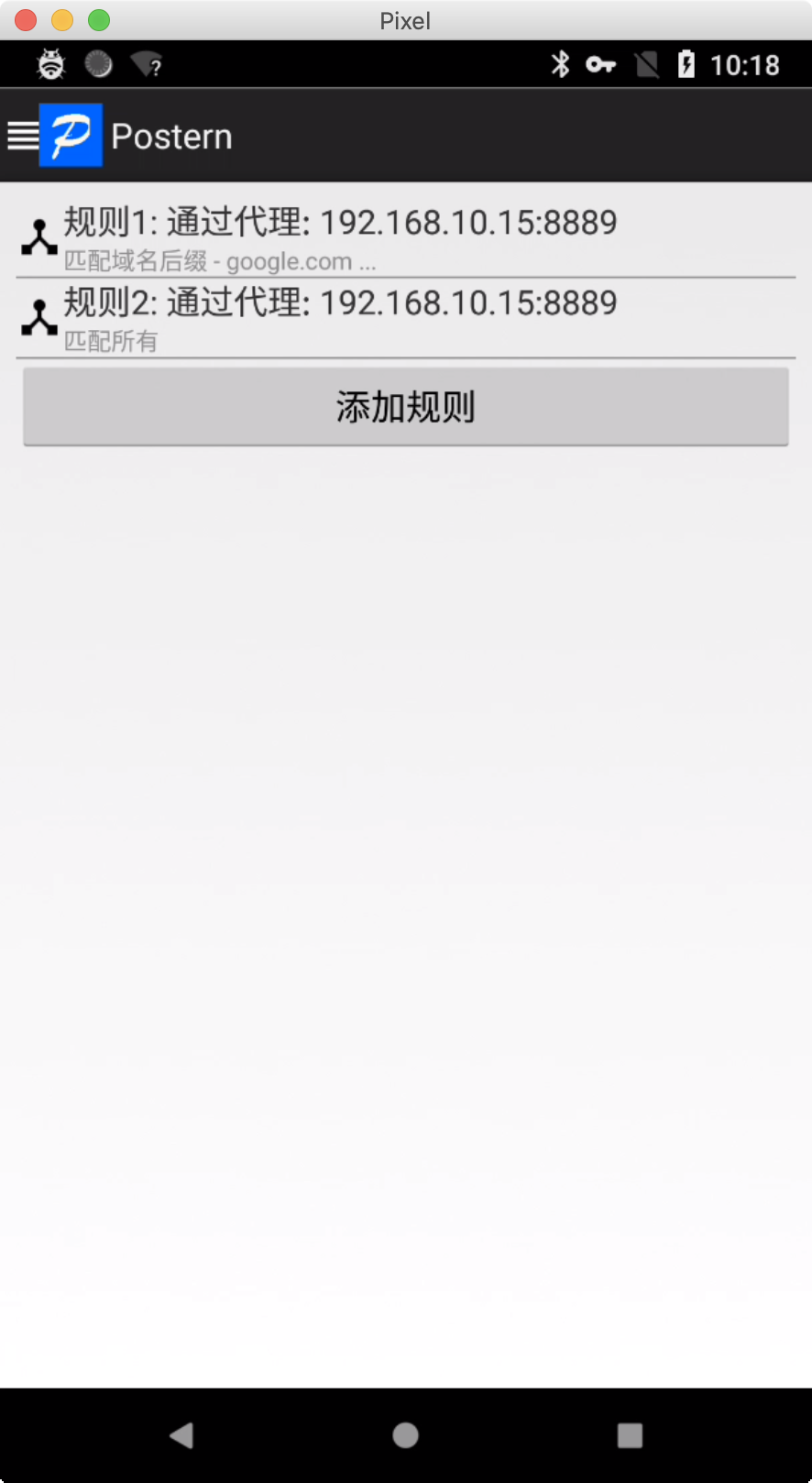

vpn代理软件就下载postern这个软件,vpn是在网络层这样可以把传输层和应用层的流量都抓到,大概是这样

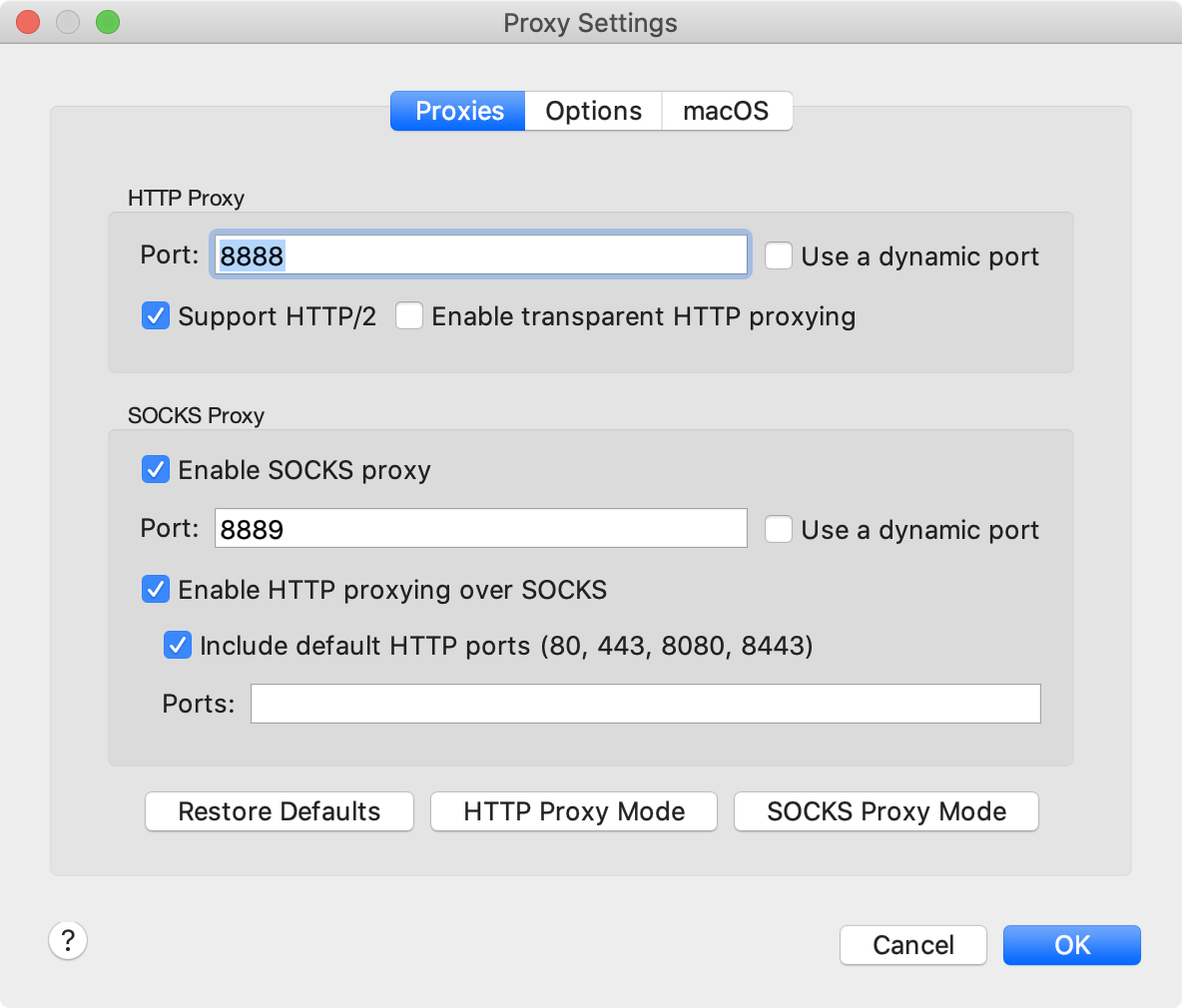

当然这个配置规则的ip和端口其实是charles的socket代理的端口,和charles所在机器的ip,所以接下来继续配置charles,打开最右上角的按钮

修改proxy setting,把socket代理配置打开。

之后再返回到postern中,设置配置代理,然后设置配置规则,都在左边的按钮,点开就能看见

0x03 https的抓包

然后前面大体已经配好了,http的流量完全可以抓了,不过现在的app将重要功能的请求方式全改成https了,会涉及到一个证书的验证

又因为在应用层抓包本质是一个中间人在拦截流量,导致客服端到服务器端的通信一分为二了,一部分是客户端到抓包软件,另一部分是

抓包软件到服务器端,所以得分开来考虑,

一.第一部分的情况分为客户端没有校验app证书和有校验证书

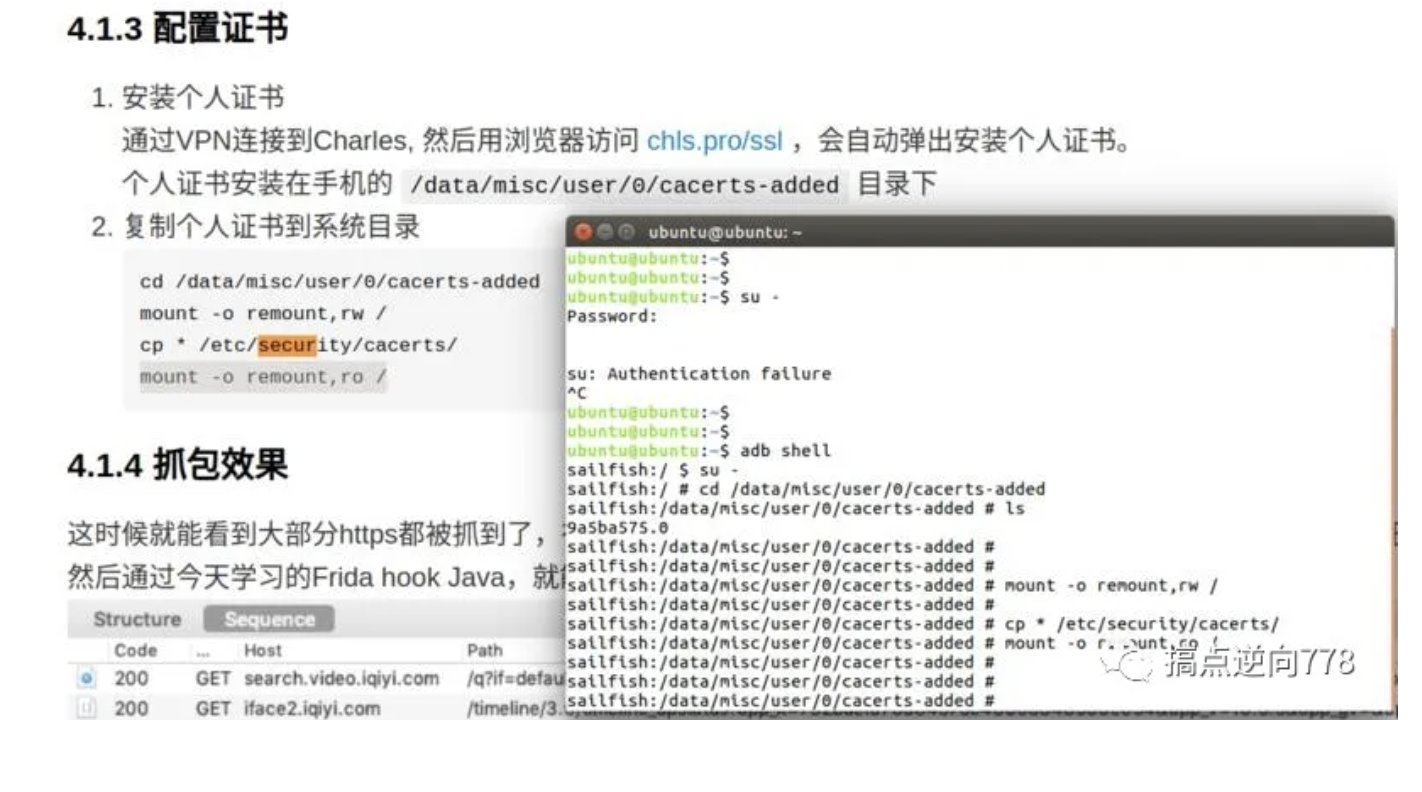

1.如果没有校验证书,首先需要把charles的证书安装到手机的根目录下并安装信任,

这里放个表哥的图片2333

图中的浏览器是手机的浏览器,也就是在手机去访问。

2.然后如果客户端有校验证书的话,也就是客户端并不默认信任系统根目录安装的证书,额外增加一手代码验证,也就是证书绑定机制,这里有好几种处理方式

2.1 hook住checkServerTrusted的所有重载,把所有重载置空。贴个肉丝表哥的代码

function hook_ssl() {

Java.perform(function() {

var ClassName = "com.android.org.conscrypt.Platform";

var Platform = Java.use(ClassName);

var targetMethod = "checkServerTrusted";

var len = Platform[targetMethod].overloads.length;

console.log(len);

for(var i = 0; i < len; ++i) {

Platform[targetMethod].overloads[i].implementation = function () {

console.log("class:", ClassName, "target:", targetMethod, " i:", i, arguments);

//printStack(ClassName + "." + targetMethod);

}

}

});

2.2 objection直接把ssl ping给关了

android sslpinning disable

2.3 还没研究,还在继续学习中

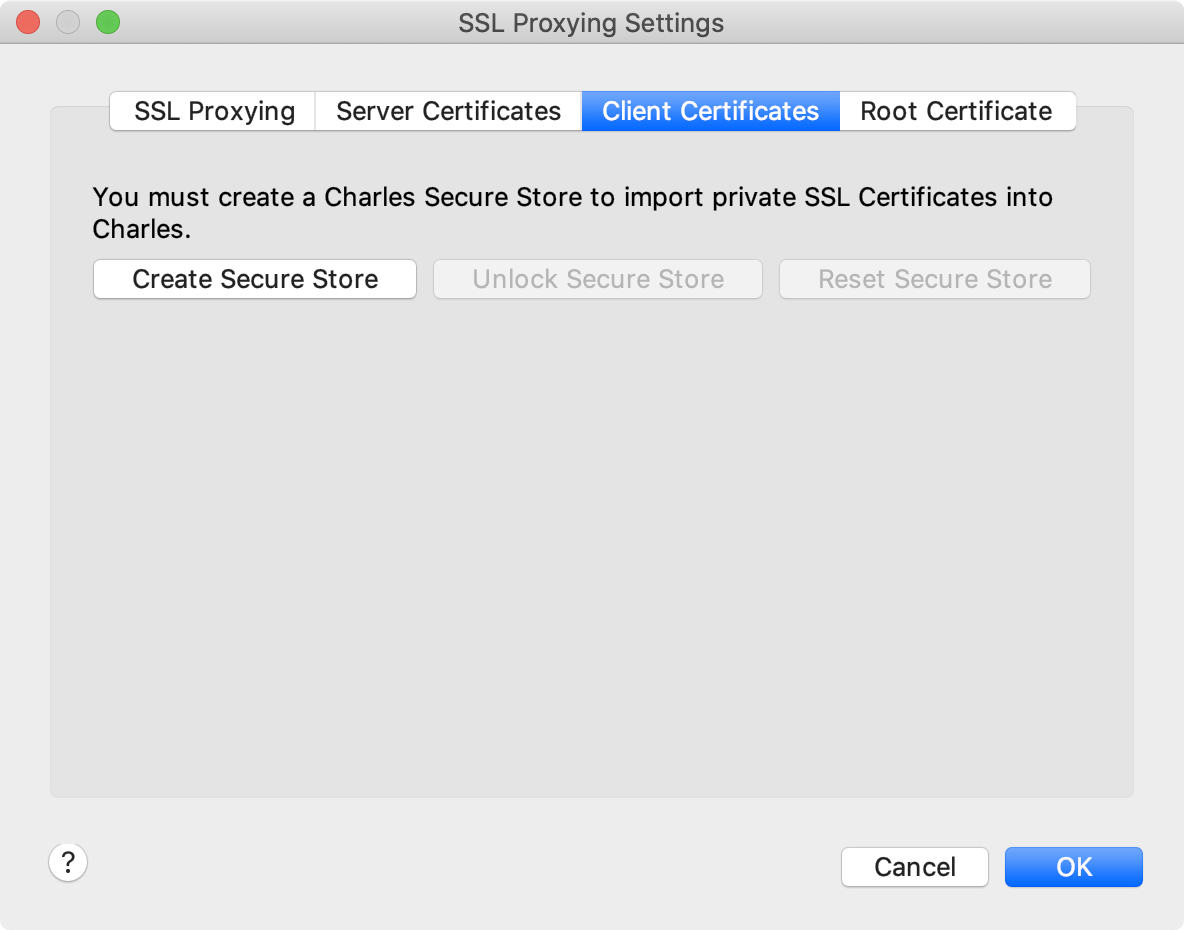

二.服务器端有校验证书,这波其实和第一部分类似,不过我们不能再通过hook服务器端的代码来bypass了,我们得学会伪装

比如charles这个中间人,穿上客户端的衣服,给服务器端发请求不就好了,所以这里解决方式就是将手机app中的内置证书,装入

charles中,这波操作,首先需要找到证书文件和证书密码,

对apk解包后,直接搜索p12为后缀的文件,常见命令tree -NCfhl |grep -i p12,直接打印出p12的路径,有些app狡猾的话,

会估计把p12文件的后缀改成别的格式,file文件可以查看一下文件格式,找到文件中,hook出密码,这里贴一波表哥的代码

function hook_KeyStore_load() {

Java.perform(function () {

var StringClass = Java.use("java.lang.String");

var KeyStore = Java.use("java.security.KeyStore");

KeyStore.load.overload('java.security.KeyStore$LoadStoreParameter').implementation = function (arg0) {

printStack("KeyStore.load1");

console.log("KeyStore.load1:", arg0);

this.load(arg0);

};

KeyStore.load.overload('java.io.InputStream', '[C').implementation = function (arg0, arg1) {

printStack("KeyStore.load2");

console.log("KeyStore.load2:", arg0, arg1 ? StringClass.$new(arg1) : null);

this.load(arg0, arg1);

};

console.log("hook_KeyStore_load...");

});

}

然后就打开charles添加证书,

最新文章

- Java Web应用的开发环境配置

- git的诞生

- js框架设计1.4类型判断

- 3_for循环的拓展应用

- video 与 audio

- IOS证书的申请和使用

- html随笔

- kerboros安装

- Lucene使用IKAnalyzer分词实例 及 IKAnalyzer扩展词库

- BP神经网络模型及算法推导

- JavaScript中几个相似方法对比

- 请不要把‘通知的观察者注册’放在-viewWillAppear:中

- 【Teradata SQL】十进制转换成二进制

- linux下有名管道进程通信

- JavaScript 把字符串类型转换成日期类型

- 【hyperscan】示例解读 simplegrep

- 在CentOS6.5上安装/启动PostgreSQL

- POJ - 1054 The Troublesome Frog 模拟 枚举优化。

- spring aop的两种写法aspect和advisor

- Jmeter如何监控服务器性能