Https之SSL原理

一、HTTPS和SSL

HTTP(Hyper TEXT Transfer Protocol超文本传输协议)是目前互联网上应用最为广泛的一种网络协议,用于在Web浏览器和网站服务器之间传递信息,但是HTTP协议以明文的方式发送内容,不提供任何数据加密,攻击者能够很轻易通过抓包的方式截取传输内容并读懂其中的信息,所以HTTP不适合传输一些比较私密的信息,为了解决HTTP这一缺陷,HTTPS(Hyper TEXT Transfer Protocol over Secure Socket Layer)协议出现。HTTPS是在HTTP的基础上加入SSL协议。传输以密文传输,保证数据传输的安全以及确认网站的真实性(数字证书)。

HTTPS=HTTP+SSL

二、SSL加密方式

2.1对称加密

对称加密实质加密和解密都使用同一个密钥,对称加密只有一个密钥,作为私钥。这就好比现实生活中的钥匙和锁,我将想要传达的信息通过对称加密算法用私钥进行加密,形成密文,然后将这密文传送给同样拥有这把锁的“钥匙”的人,对方就用同样的算法和私钥将密文解密出来。常用的对称加密算法有DES和AES等。

但是在现实中,这种传输方式并不是特别方便,密钥怎么给对方是一个很关键的问题,而且密钥交给了其他人自己也不是很放心。于是非对称加密出现

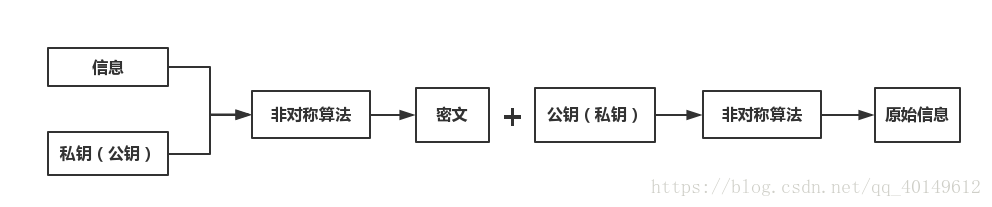

2.2非对称加密

非对称加密是指加密和解密用的是不同密钥,并且是成对存在的。一把称为公钥,能够放心的交给别人,一把是私钥,只能自己保存。其中用公钥加密的信息只能用私钥解密,用私钥加密的信息只能用公钥解密。

需要注意的是这里的私钥和密钥都是对应的,就是说我的私钥可以解密用我的公钥加密的信息,但是他人的私钥不能解密用我的公钥加密的信息。

常用的非对称加密算法有:RSA,DH,DSA三种

2.3具体的加密过程

我通过一段具体的通信过程来模拟这一加密过程。假设主人公是客户端A和服务端B

A:B,你好,我想向你发一段消息,请你把你的公钥给我

B:好的,我的公钥是:xxxxxxx。

A:好的,我收到了你的公钥,我给你发送的消息经过你的公钥加密后是:yyyyyyy。

B:收到,我现在用我的密钥来解密看看。

这就是非对称加密的具体过程,这种方式看上去很安全,但是仔细想想信息真的可靠吗?

想一想客户端A的公钥是假的怎么办?如果有一个黑客C也给客户端A发送了一个自己的公钥,而客户端A不知道公钥的正确性,用了C的公钥加密发送,这样一来,信息被C截取的化,信息不久泄露了吗。

所以我们得想个办法证明我用的公钥确实是服务端B的公钥。

于是数字证书出现!

简单来说数字证书就是一段信息,他内部的信息包括:

- 签发证书的机构

- 加密算法

- Hash算法

- 公钥

- 证书到期时间等

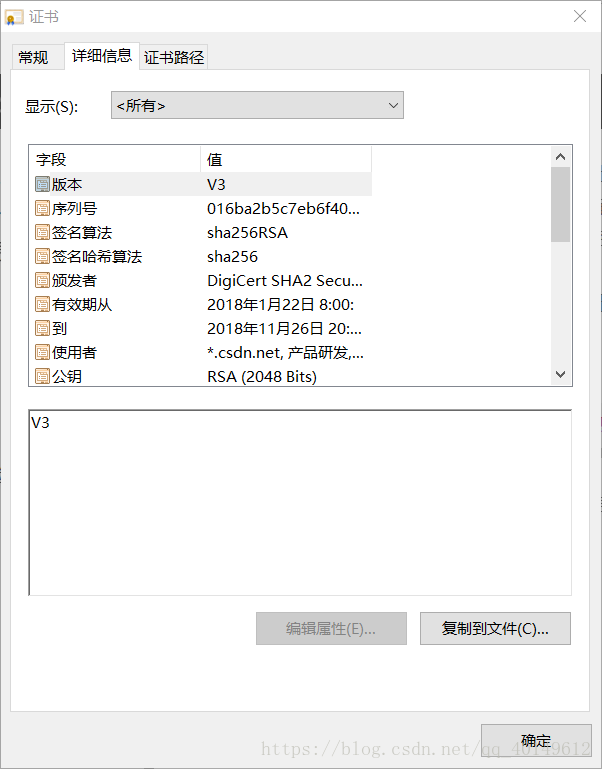

- 贴一段实际的数字证书

- 我通过查看CSDN的数字证书来帮助理解这一概念,chrome的网页栏一般有“安全”的字样,说明该网站的有数字证书的,数据传输的安全性是可以保证的。

来查看一下数字证书的内容:

它里面包含了一系列安全相关信息,在下面我会讲这些信息的用途。

另外提一点,数字证书是由权威机构——CA机构发行,我们是绝对信任这个机构的。

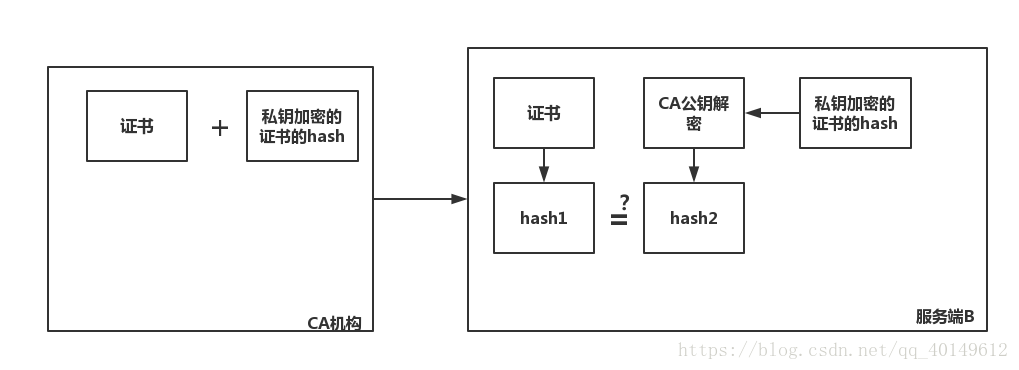

为了防止证书颁发的过程中被人修改,又出现了一个数字签名的概念,所谓数字签名就是把证书内容做了一个hash操作生成固定长度的数据发送给服务端B,服务端就能通过自己hash一遍对比发过来的hash来判断内容是否被修改。然而这还是可能被人截取修改内容重新生成hash再发给服务端B,这怎么办呢?出于这个考虑,CA机构在颁发时又会用一个私钥将这个hash加密,这样就防止了证书被修改了。

我将该过程图示:

这里再说一下数字签名,通俗来说就是将要传输的信息通过hash加密后将这个hash用私钥加密,最后得到的东西称之为数字签名。用来验证传输的信息是否被更改,注意的是这个私钥是CA官方私钥。

所以最终传送的内容有

正文+数字签名+数字证书

也就是说:

- 第一步 :客户端A开启一个新的浏览器访问客户端时,会先让A安装一个数字证书,这个证书主要包含的是CA机构的公钥。

- 第二步:服务端B发来CA机构给自己的证书,通过CA公钥解密被CA私钥加密的hash1,然后再用B的证书里面的hash算法将信息生成一个hash2,通过比较两个hash,若相等,确认这个数字证书是服务端B的。

三、总结

由于非对称加密算法复杂度和计算量大,对称加密效率高,SSL就将这两种加密算法混合着用,这样安全和效率就都能保证了。其中具体的过程如下:

- 第一步 客户端A给出 支持的SSL版本+一个随机数+自己支持的加密方式

- 第二步 服务端B接收到这些信息后确认加密方式+自己的安全证书+一个随机数发给A

- 第三步 客户端A确认数字证书有效性(验证方法上面已经说明),然后生成一个随机数,并将这个随机数用B的数字证书公钥加密后发送给A。

- 第四步 服务端B使用自己的私钥解密这个随机数

- 第五步 A和B通过第二步确定的加密方法将前三个随机数生成一个对话密钥 用来接下来的通信(个人感觉不需要三个随机数,只用最后一个就够了,这样做可能是为了更安全)

- 于是A和B救恩那个用对称加密的方式快速有效安全的通信了。

本文参考:https://blog.csdn.net/qq_40149612/article/details/82795656#HTTPSSSL_7

最新文章

- 几种任务调度的 Java 实现方法与比较

- Contest20140709 testA 树型DP

- ♫【模式】自定义函数(self-defining function)

- Lua 服务器与客户端实例(转)

- UVA 11525 Permutation(树状数组)

- iosUISegmentedControl的基本设置

- LeetCode OJ 337. House Robber III

- if语句,函数function

- java配置环境变量,无法也行javac问题

- Redis在windows下安装与配置

- 分布式版本控制系统Git的安装和使用

- Runloop, 多线程

- IDEA中不同项目配置不同JDK

- OS基础:动态链接库(一)

- POJ 2502 Subway / NBUT 1440 Subway / SCU 2186 Subway(图论,最短距离)

- Winform开发框架之通用高级查询模块--SNF快速开发平台3.3-Spring.Net.Framework

- [原]git的使用(三)---管理修改、

- python 文件分割

- JavaScript获取距离某天前或后的日期

- debian修改连接数限制