20145239 GDB调试汇编堆栈过程分析

2024-08-27 04:47:45

20145239 GDB调试汇编堆栈过程分析

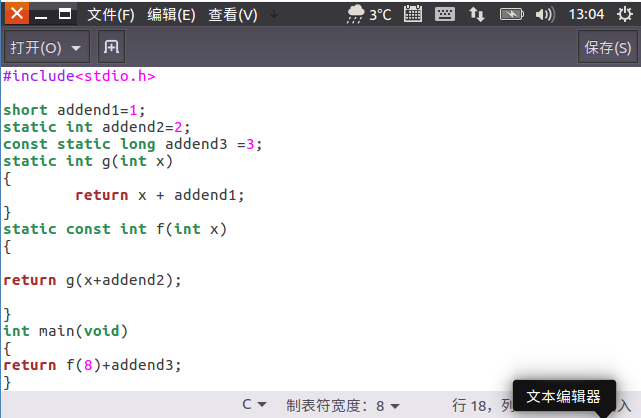

测试源代码

#include<stdio.h> short addend1 = ;

static int addend2 = ;

const static long addend3 = ; static int g(int x)

{

return x + addend1;

} static const int f(int x)

{

return g(x + addend2);

} int main(void)

{

return f() + addend3;

}

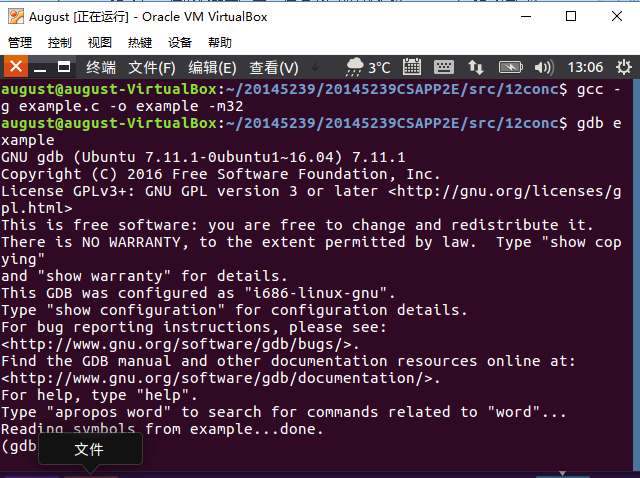

GCC编译

使用gcc - g example.c -o example -m32指令在64位的机器上产生32位汇编,然后使用gdb example指令进入gdb调试器

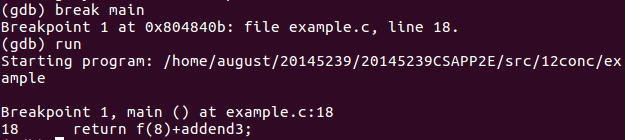

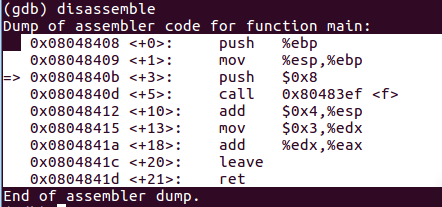

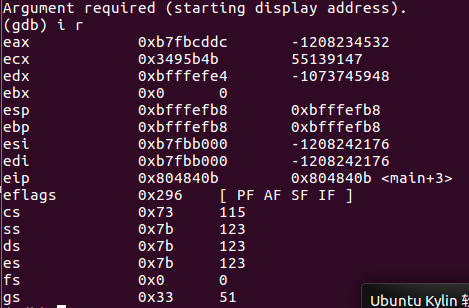

进入之后先在main函数处设置一个断点,再run一下,使用disassemble指令获取汇编代码,用i(info) r(registers)指令查看各寄存器的值:

- 可见此时主函数的栈基址为 0xffffefb8,用

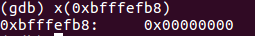

x(examine)指令查看内存地址中的值,但目前%esp所指堆栈内容为0,%ebp所指内容也为0

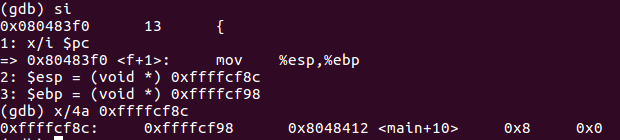

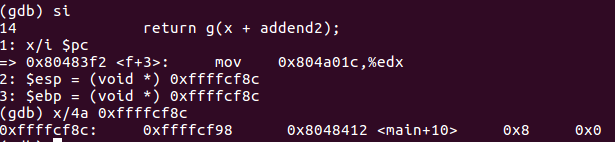

- 首先,结合display命令和寄存器或pc内部变量,输入display /i $pc、display /i $esp、display /i $ebp。这样在每次执行下一条汇编语句时,都会显示出当前执行的语句。下面展示每一步时

%esp、%ebp和堆栈内容的变化。

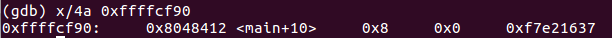

- call指令将下一条指令的地址入栈,此时

%esp,%ebp和堆栈的值为:

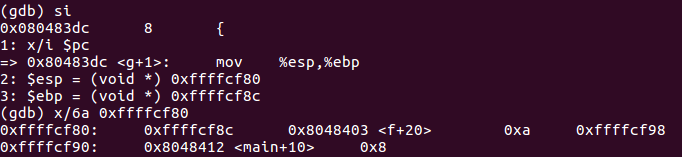

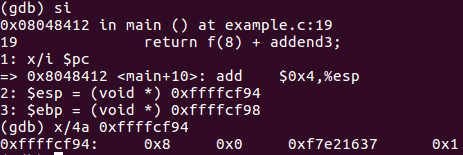

- 将上一个函数的基址入栈,从当前

%esp开始作为新基址:

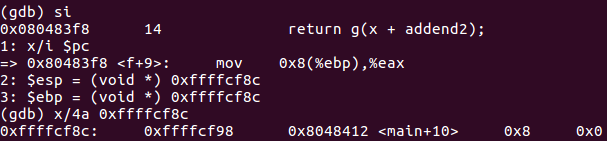

- 先为传参做准备:

- 实参的计算在

%eax中进行:

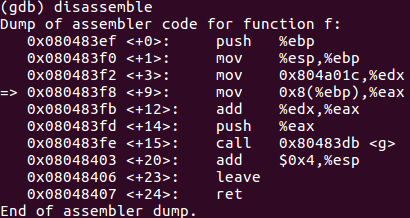

- f函数的汇编代码:

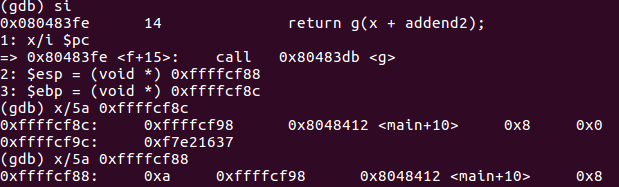

- 实参入栈:

- call指令将下一条指令的地址入栈:

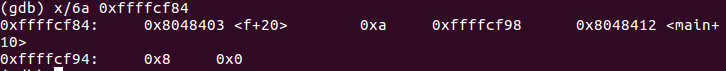

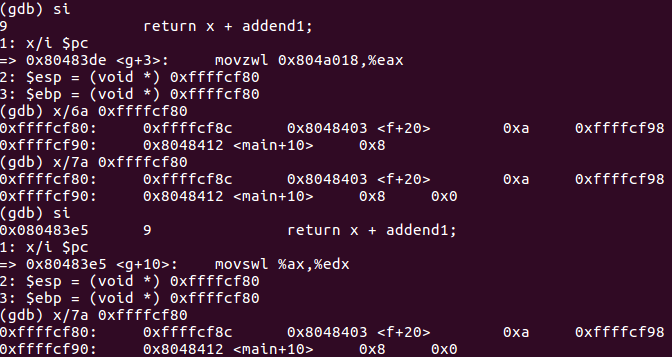

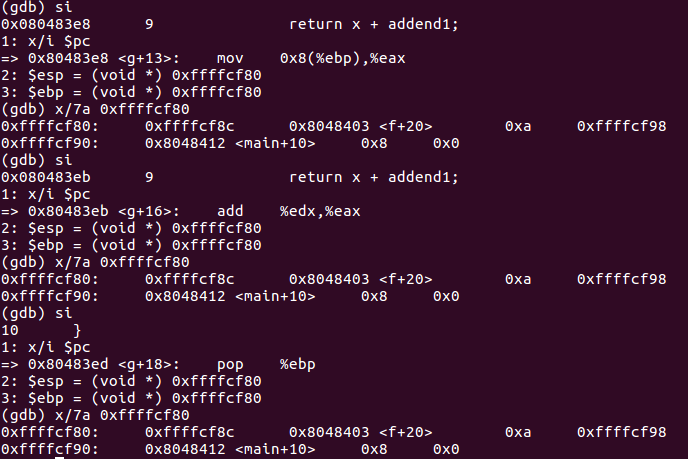

- 计算short+int:

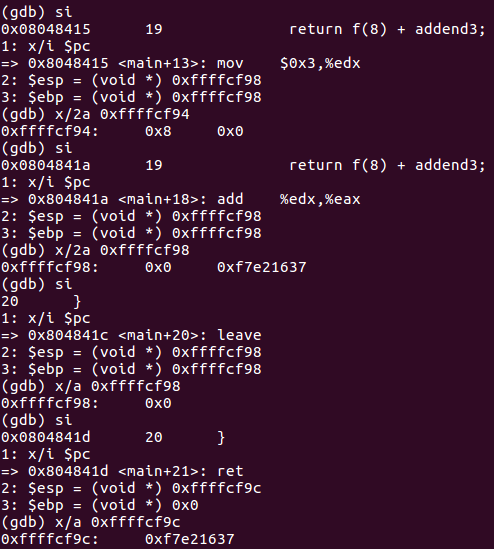

pop %ebp指令将栈顶弹到%ebp中,同时%esp增加4字节:

- ret指令将栈顶弹给

%eip:

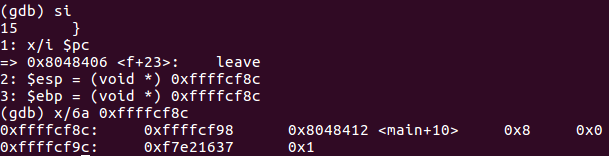

- 因为函数f修改了

%esp,所以用leave指令恢复。leave指令先将%esp对其到%ebp,然后把栈顶弹给%ebp:

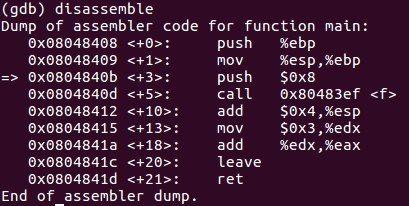

- 主函数汇编代码:

| 指令 | %esp | %ebp | %eip | %eax | 堆栈 |

|---|---|---|---|---|---|

| push $0x8 | 0xffffefb8 | 0xffffefb8 | 0x804840b | -134500932 | 0x0 |

| call 0x80483ef | 0xffffcf94 | 0xffffcf98 | 0x804840b | -134500932 | 0x8 0x0 |

| push %ebp | 0xffffcf90 | 0xffffcf98 | 0x80483ef | -134500932 | 0x8048412 0x8 0x0 |

| mov %esp,%ebp | 0xffffcf8c | 0xffffcf98 | 0x80483f0 | -134500932 | 0xffffcf98 0x8048412 0x8 0x0 |

| mov 0x804a01c,%edx | 0xffffcf8c | 0xffffcf8c | 0x80483f2 | -134500932 | 0xffffcf98 0x8048412 0x8 0x0 |

| mov 0x8(%ebp),%eax | 0xffffcf8c | 0xffffcf8c | 0x80483f8 | -134500932 | 0xffffcf98 0x8048412 0x8 0x0 |

| add %edx,%eax | 0xffffcf8c | 0xffffcf8c | 0x80483fb | 8 | 0xffffcf98 0x8048412 0x8 0x0 |

| push %eax | 0xffffcf8c | 0xffffcf8c | 0x80483fd | 10 | 0xffffcf98 0x8048412 0x8 0x0 |

| call 0x80483db | 0xffffcf88 | 0xffffcf8c | 0x80483fe | 10 | 0xa 0xffffcf98 0x8048412 0x8 0x0 |

| push %ebp | 0xffffcf84 | 0xffffcf8c | 0x80483db | 10 | 0x8048403 0xa 0xffffcf98 0x8048412 0x8 0x0 |

| mov %esp,%ebp | 0xffffcf80 | 0xffffcf8c | 0x80483dc | 10 | 0xffffcf8c 0x8048403 0xa 0xffffcf98 0x8048412 0x8 0x0 |

| movzwl 0x804a018,%eax | 0xffffcf80 | 0xffffcf80 | 0x80483de | 10 | 0xffffcf8c 0x8048403 0xa 0xffffcf98 0x8048412 0x8 0x0 |

| movswl %ax,%edx | 0xffffcf80 | 0xffffcf80 | 0x80483e5 | 1 | 0xffffcf8c 0x8048403 0xa 0xffffcf98 0x8048412 0x8 0x0 |

| mov 0x8(%ebp),%eax | 0xffffcf80 | 0xffffcf80 | 0x80483e8 | 1 | 0xffffcf8c 0x8048403 0xa 0xffffcf98 0x8048412 0x8 0x0 |

| add %edx,%eax | 0xffffcf80 | 0xffffcf80 | 0x80483eb | 10 | 0xffffcf8c 0x8048403 0xa 0xffffcf98 0x8048412 0x8 0x0 |

| pop %ebp | 0xffffcf80 | 0xffffcf80 | 0x80483ed | 11 | 0xffffcf8c 0x8048403 0xa 0xffffcf98 0x8048412 0x8 0x0 |

| ret | 0xffffcf84 | 0xffffcf8c | 0x80483ee | 11 | 0x8048403 0xa 0xffffcf98 0x8048412 0x8 0x0 |

| add $0x4,%esp | 0xffffcf88 | 0xffffcf8c | 0x8048403 | 11 | 0x8048403 0xa 0xffffcf98 0x8048412 0x8 0x0 |

| leave | 0xffffcf8c | 0xffffcf8c | 0x8048406 | 11 | 0xffffcf98 0x8048412 0x8 0x0 |

| ret | 0xffffcf90 | 0xffffcf98 | 0x8048407 | 11 | 0x8048412 0x8 0x0 |

| add $0x4,%esp | 0xffffcf94 | 0xffffcf98 | 0x8048412 | 11 | 0x8 0x0 |

| mov $0x3,%edx | 0xffffcf98 | 0xffffcf98 | 0x8048415 | 11 | 0x0 |

| add %edx,%eax | 0xffffcf98 | 0xffffcf98 | 0x804841a | 11 | 0x0 |

| leave | 0xffffcf98 | 0xffffcf98 | 0x804841c | 14 | 0x0 |

| ret | 0xffffcf9c | 0x0 | 0x804841d | 14 |

最新文章

- 解决Asp.net Mvc中使用异步的时候HttpContext.Current为null的方法

- lnmp---------------lnmp1.3-full安装包安装lnmp环境,如何安装PHP扩展

- Quartz.net使用总结

- 堆排序(C++实现)

- namenode 和datanode无法启动,错误:FSNamesystem initialization failed. datanode.DataNode: Incompatible namespaceIDs

- BZOJ3258: 秘密任务

- IT第十八天 - 类的封装、继承、重载、上周总结★★★

- Scala学习---映射和元祖

- python编程快速上手之第9章实践项目参考答案

- Redis-入门笔记-15min带你一览redis

- webservice wsdl语法基础

- [HNOI 2004]L语言

- android离线缓存技术

- C 四则运算表达式解析器

- php $_SERVER['HTTP_USER_AGENT'] 用法介绍

- C++析构函数可虚性探究

- idea软件破解汉化

- 8张图让你一步步看清 async/await 和 promise 的执行顺序

- ie 下date对象

- SQL Server连接错误1326