【代码审计】iZhanCMS_v2.1 前台GoodsController.php页面存在SQL注入漏洞分析

2024-08-27 08:02:03

0x00 环境准备

iZhanCMS官网:http://www.izhancms.com

网站源码版本:爱站CMS(zend6.0) V2.1

程序源码下载:http://www.izhancms.com/category/Category/index/cid/1

默认后台:http://127.0.0.1/admin/admin/index

默认用户名:admin 密码自设

测试网站首页:

0x01 代码分析

1、 漏洞文件位置:/application/goods/controllers/GoodsController.php

第68-96行:

这段函数中将获取到的参数id,带入到getLinkgoodsid函数中查询,注意看第三个圈住的地方,参数id拼接到SQL语句中,然后带入数据库执行,这个地方就存在SQL注入。我们再来跟进getLinkgoodsid函数看一下

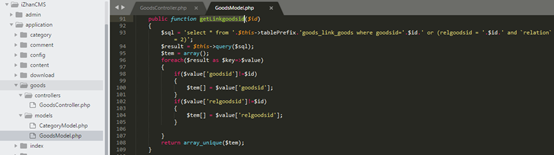

2、 漏洞文件位置:/application/goods/models/GoodsModel.php

第91-109行:

在这段函数中将获取到的参数id,同样拼接到SQL语句中,然后带入数据库执行,导致程序在实现上存在SQL注入漏洞,攻击者可利用该漏洞获取数据库敏感信息。

0x02 漏洞利用

根据漏洞位置,构造出时间盲注的Payload:

http://127.0.0.1/goods/Goods/info?id=2 xor if('2'='2',sleep(5),0)--

可直接使用SQLMAP来跑:

0x03 修复建议

使用参数化查询可有效避免SQL注入

最后

欢迎关注个人微信公众号:Bypass--,每周原创一篇技术干货。

最新文章

- useful Ansible commands

- javascript在html中的加载顺序

- Aspose.Cells 读取受保护的Excel

- Amarino例程无法使用的问题

- Python中查找字符串方法的速度比较

- 23.allegro中钻孔[原创]

- VB6-表格控件MSHFlexGrid 实用代码

- react-native迁移版本遇到的问题

- 转:MFC 的程序中GetAt()的理解

- _js day9

- 互联网大公司的CEO,多是程序员出身

- ListCtrl控件着色

- poj_2186: Popular Cows(tarjan基础题)

- android 程序执行linux命令注意事项

- java设计模式单例模式 ----懒汉式与饿汉式的区别

- hdu 5643 BestCoder Round #75

- (四)图数据neo4j用户管理

- 基于element ui的级联选择器组件实现的分类后台接口

- TF-tf.arg_max 介绍

- hdu5306 Gorgeous Sequence