WEB攻击与防御技术 pikachu——关于暴力破解

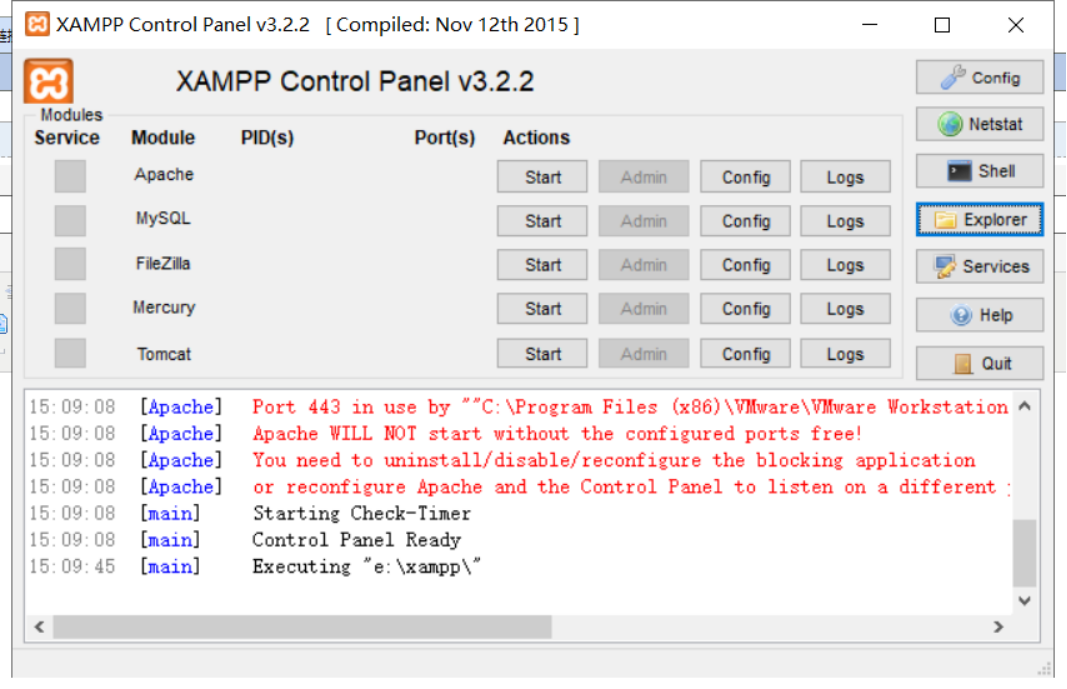

首先打开XAMPP

然后在网上下载pikachu平台压缩包

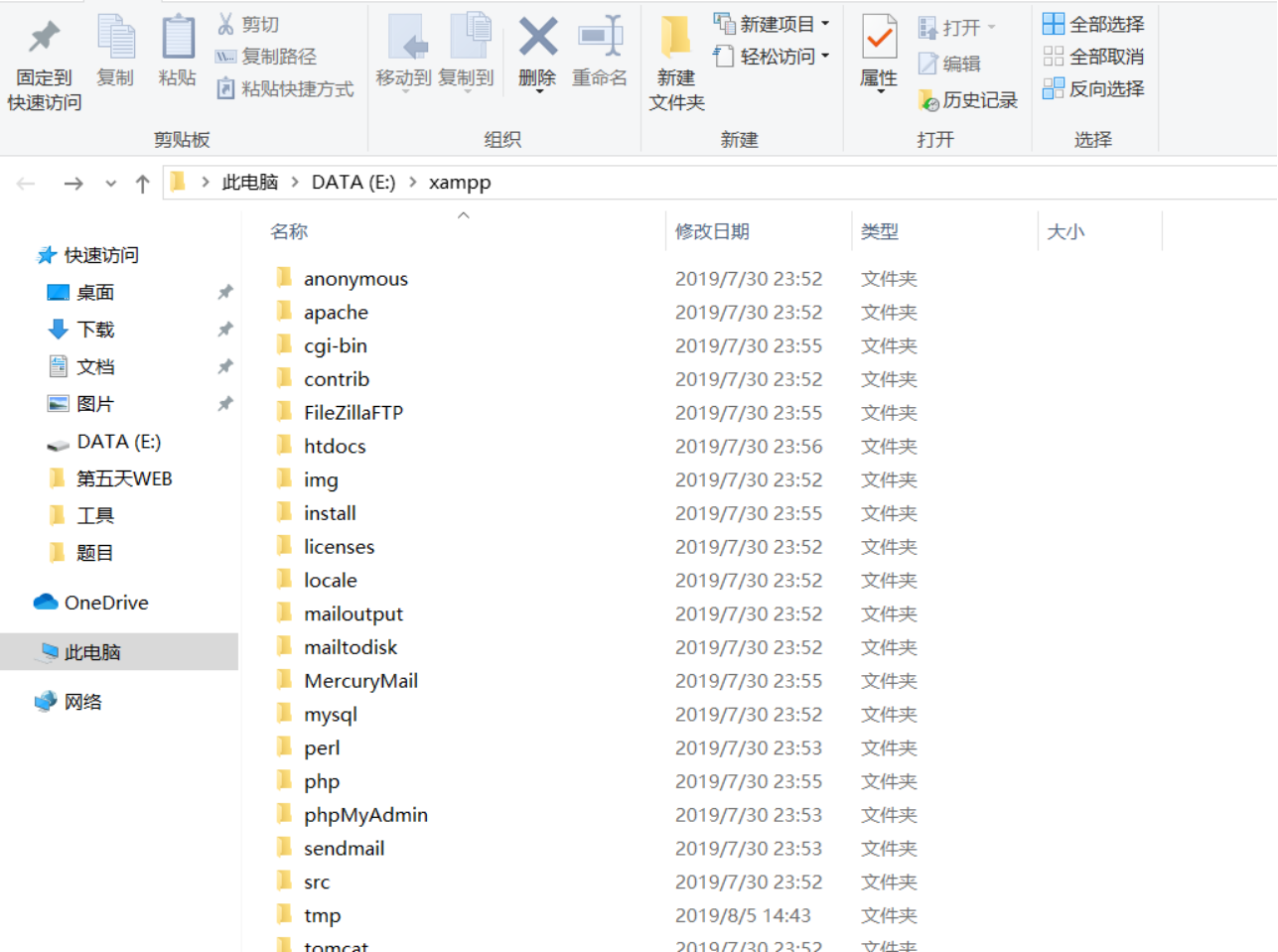

解压缩即可。之后进入到XAMPP的文件夹

将pikachu文件夹放到htdoces内就完成了pikachu平台的搭建~

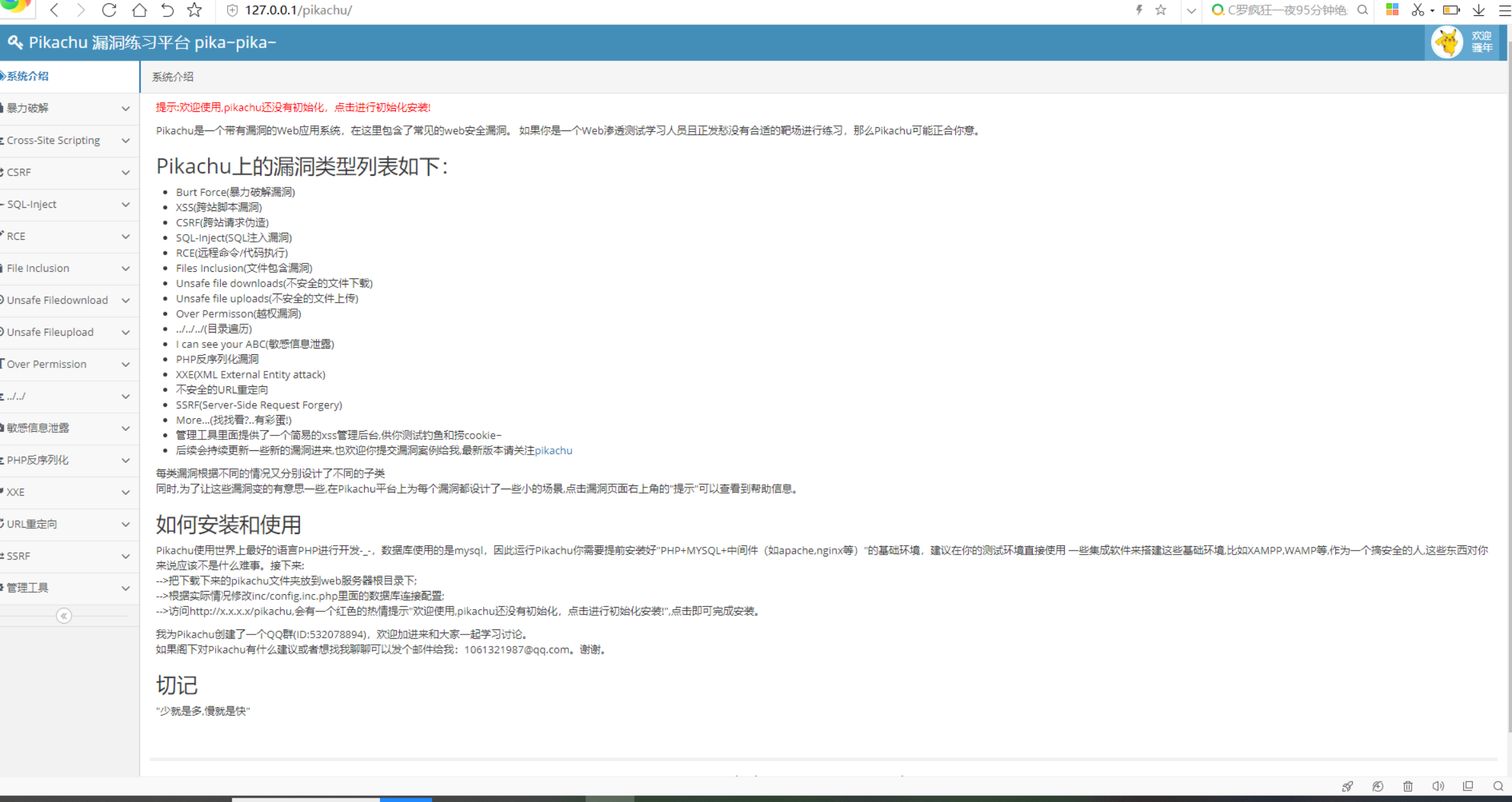

之后在xampp中点击打开apache和mysql,输入网址127.0.0.1/pikachu即可进入皮卡丘平台!

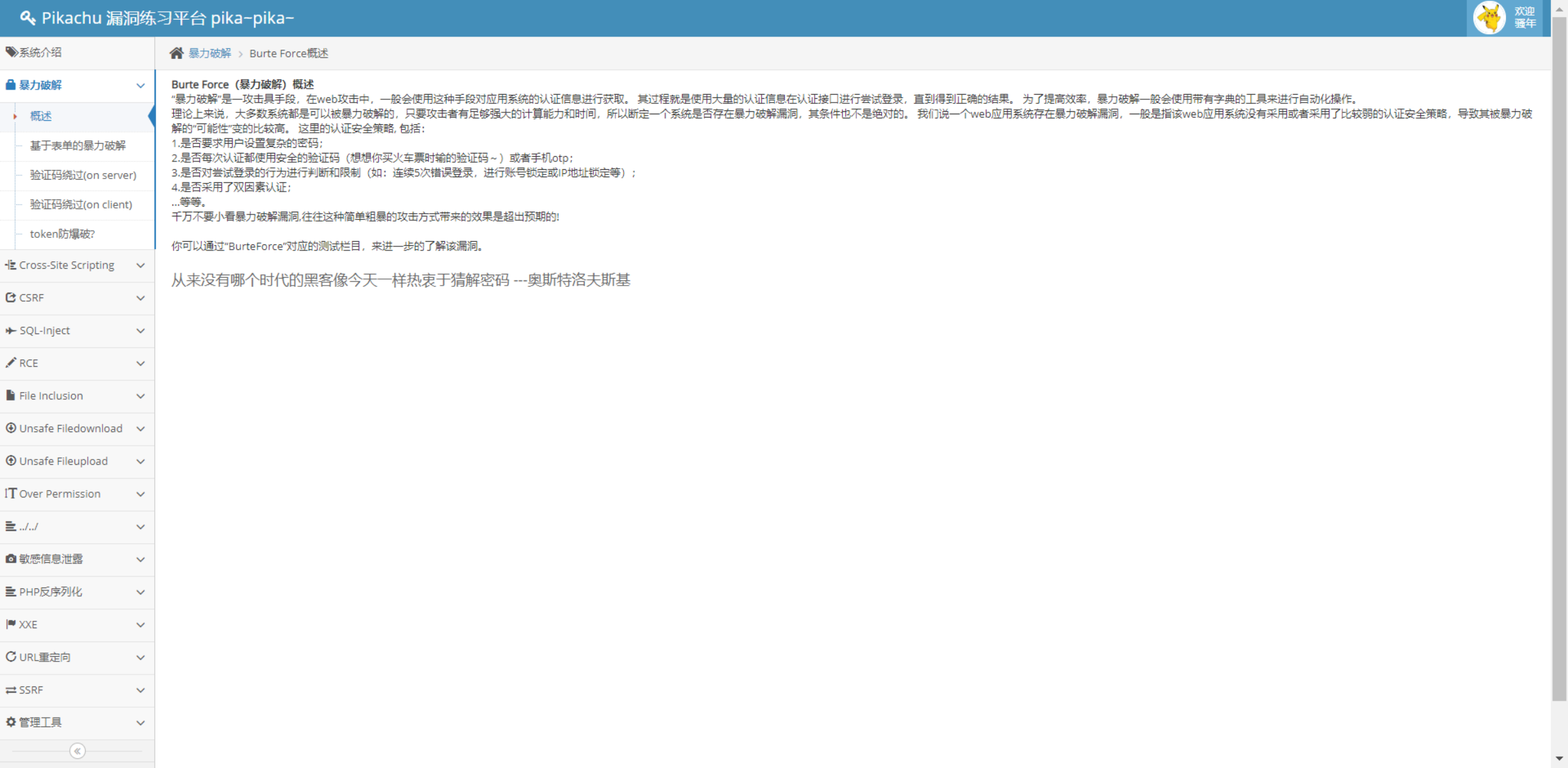

暴力破解篇

点击进入暴力破解篇

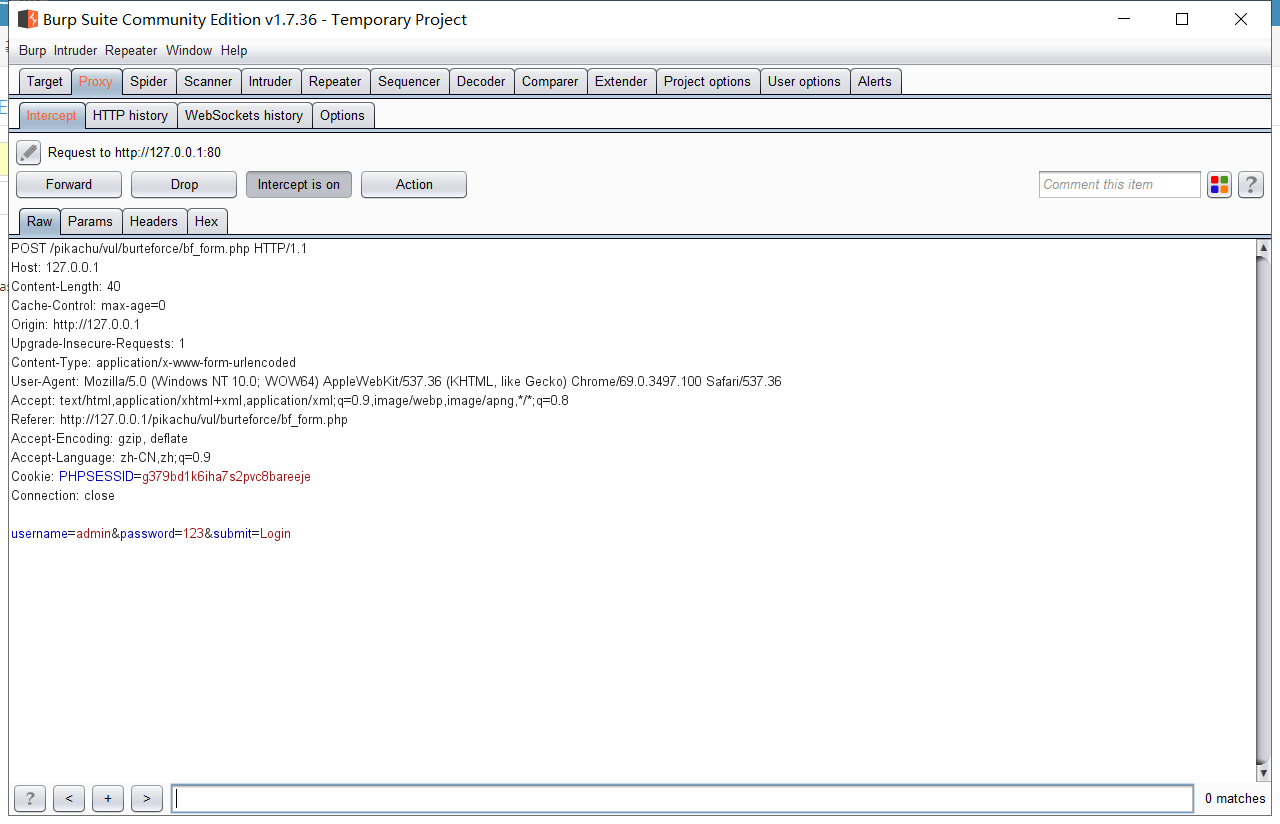

一、基于表单的暴力破解

首先打开页面,开代理127.0.0.1,之后打开burp

开始我们的抓包之旅

首先先打开代理服务器

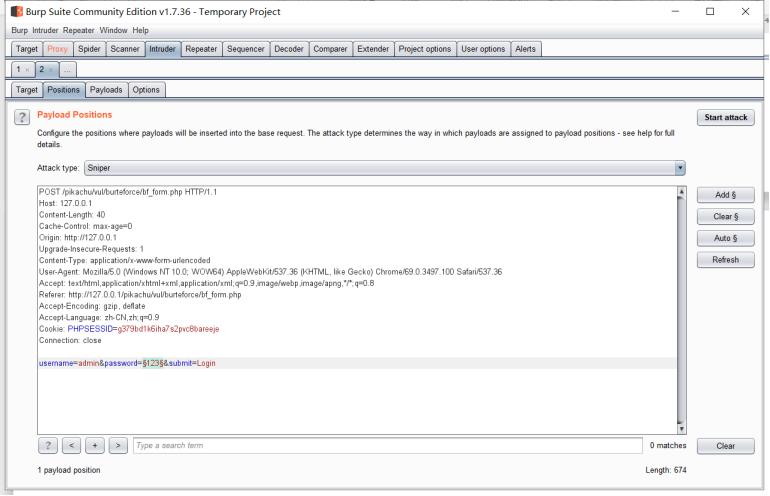

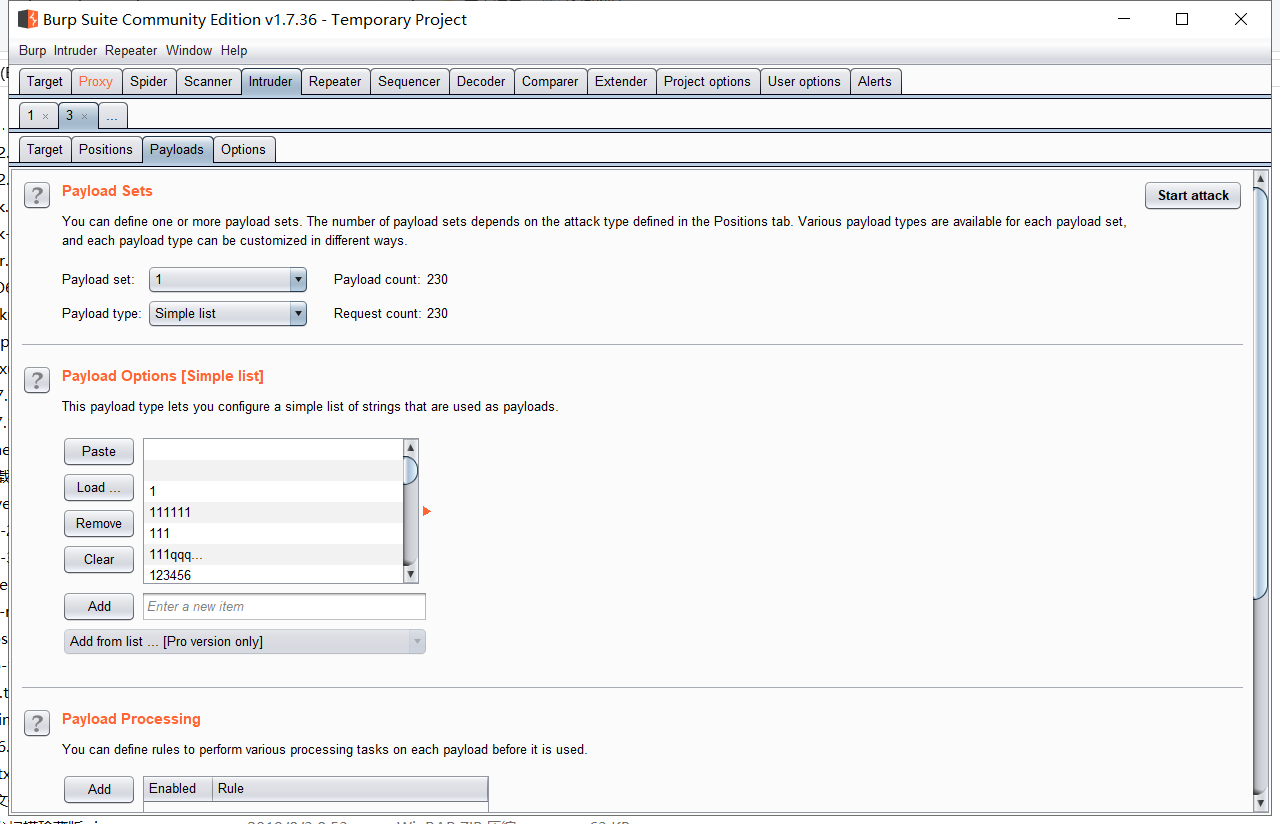

之后将我们需要爆破的密码加入到INTRUDER里

装载字典,准备攻击!

开炮

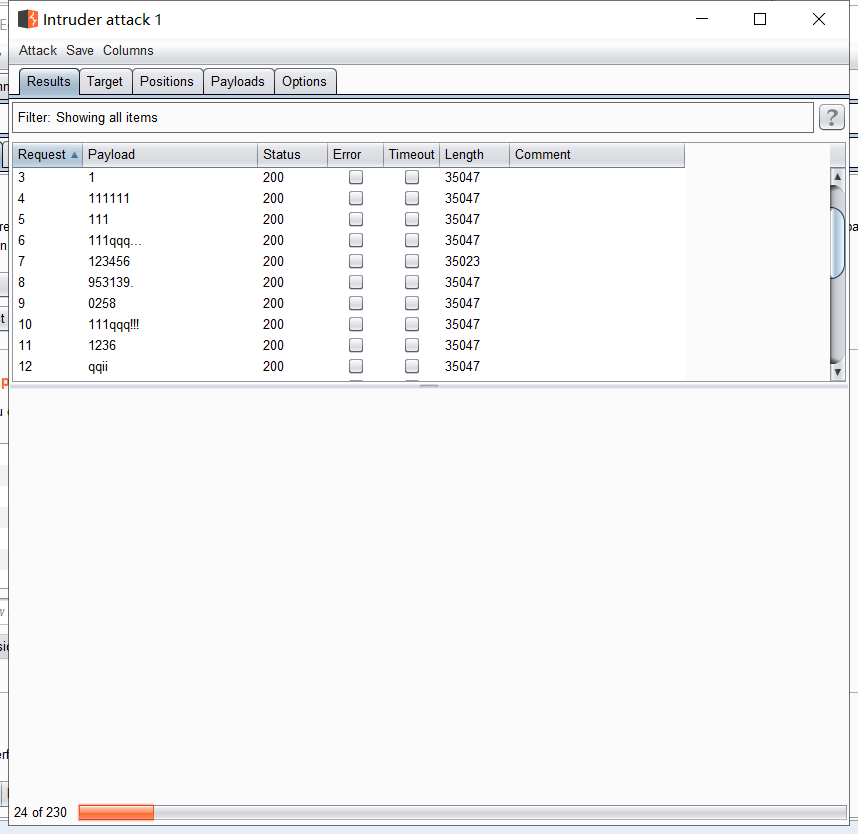

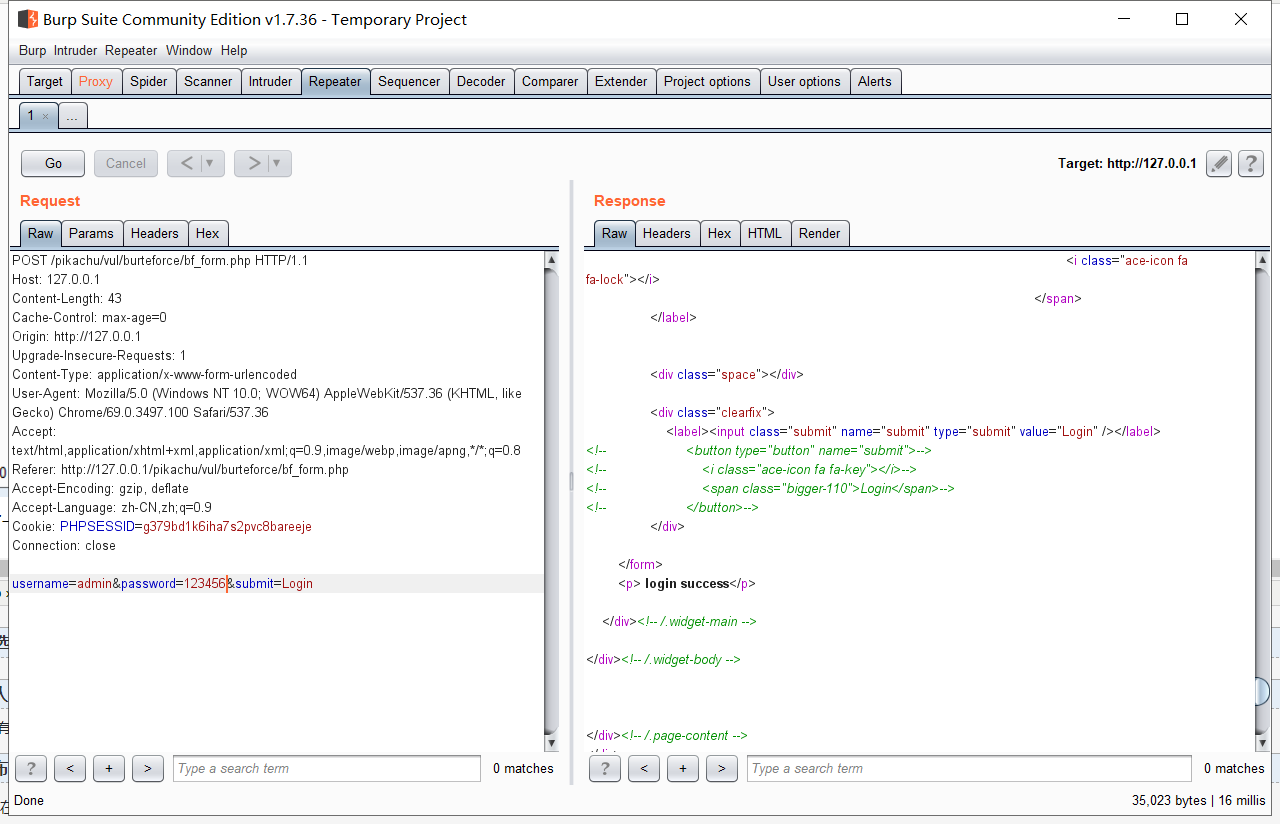

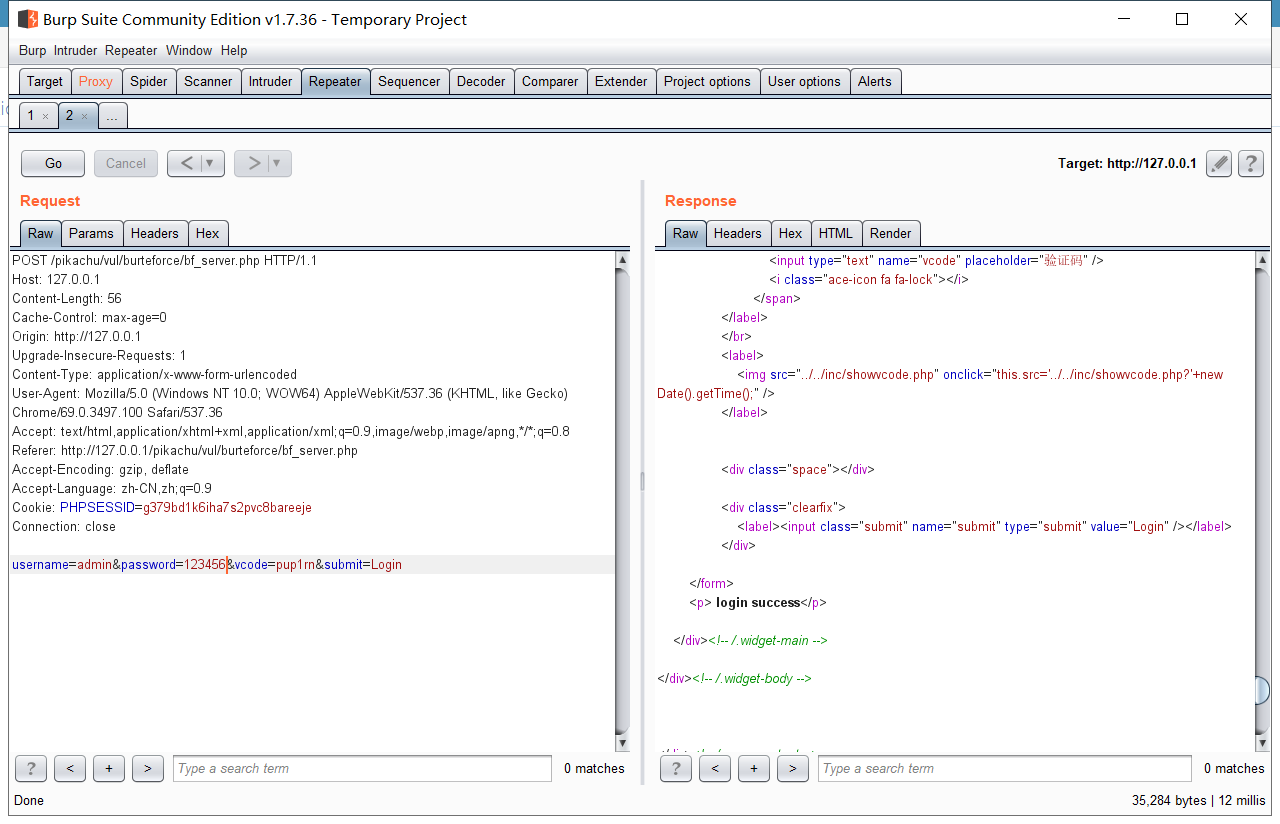

只暴力了一会就看到了在密码试到123456的时候长度明显发生不同,进行尝试,其大概率就是密码

果然就是密码,登陆成功(login success)~

二、验证码绕过(on server)

第二个破解题我们发现了它存在了验证码,我们先开代理把它扔到burp里瞅瞅

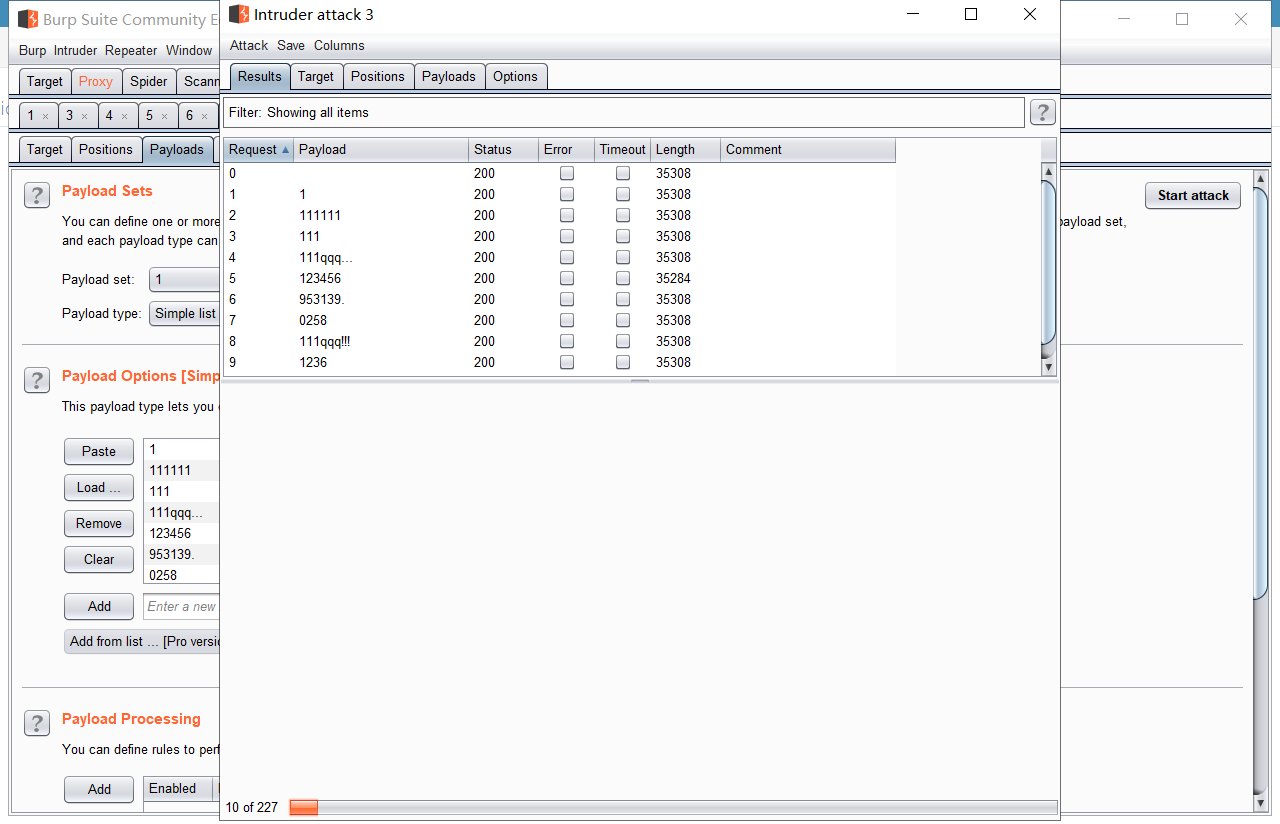

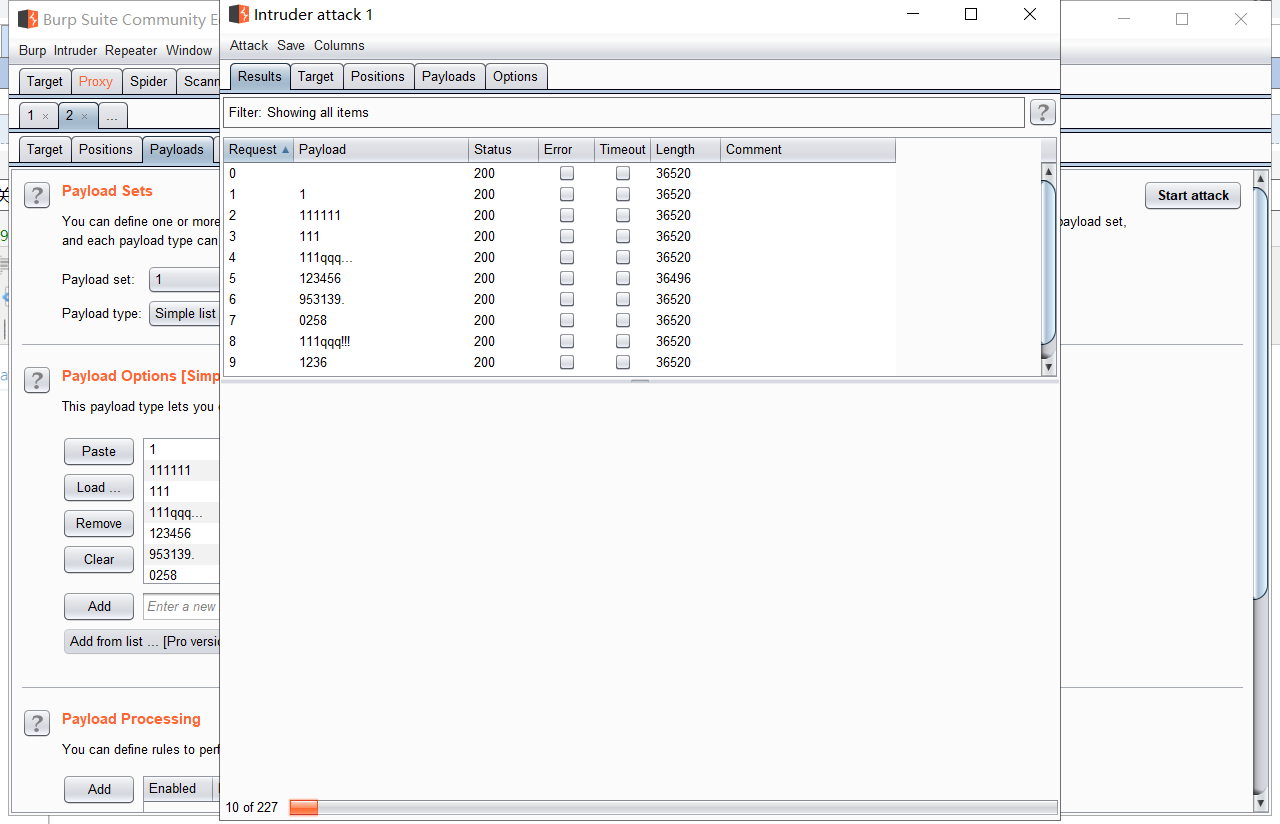

扔到intruder尝试爆破试试

发现了虽然验证码存在,但形同虚设,在爆破的时候一直有效,我们又成功的根据上题的经验找到了admin的密码

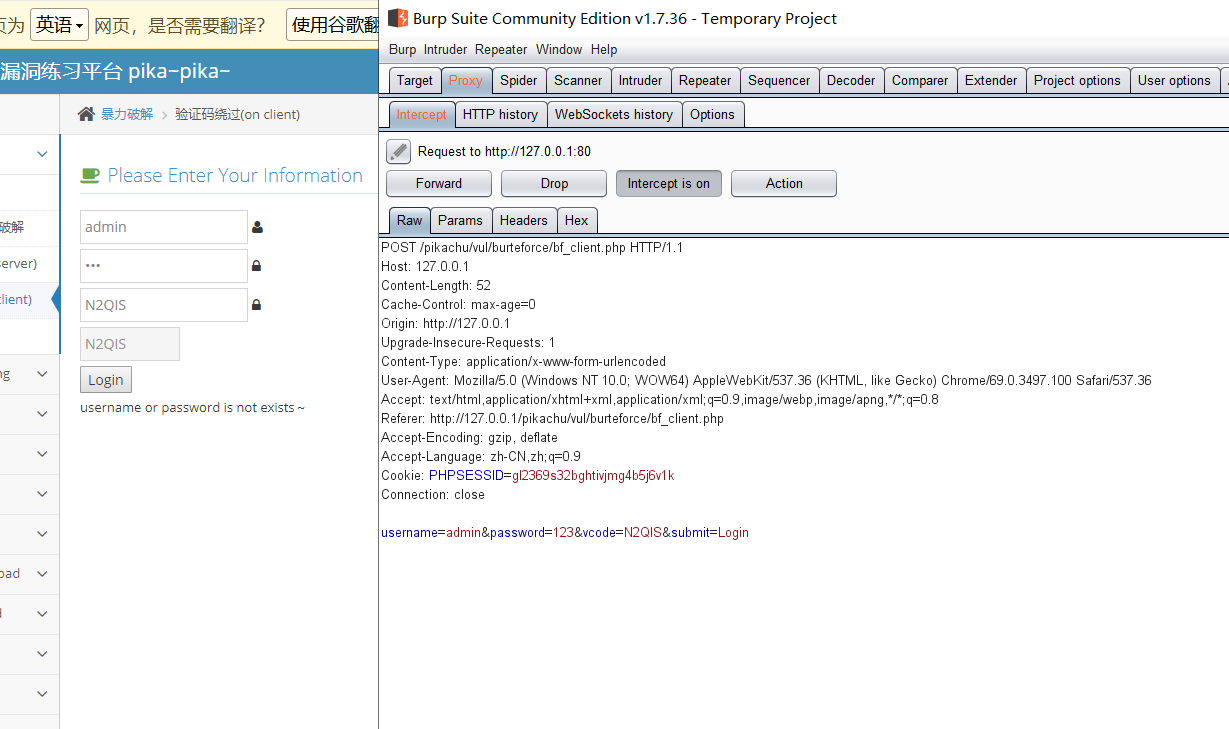

三、验证码绕过(on client)

然后让我们看看第三个爆破,其实如出一辙

让我们尝试一下直接爆破

又直接爆出来了?!这都不给人发挥的机会。。。看来这个验证码是前端JS来操控的,在爆破中形同虚设。。。。

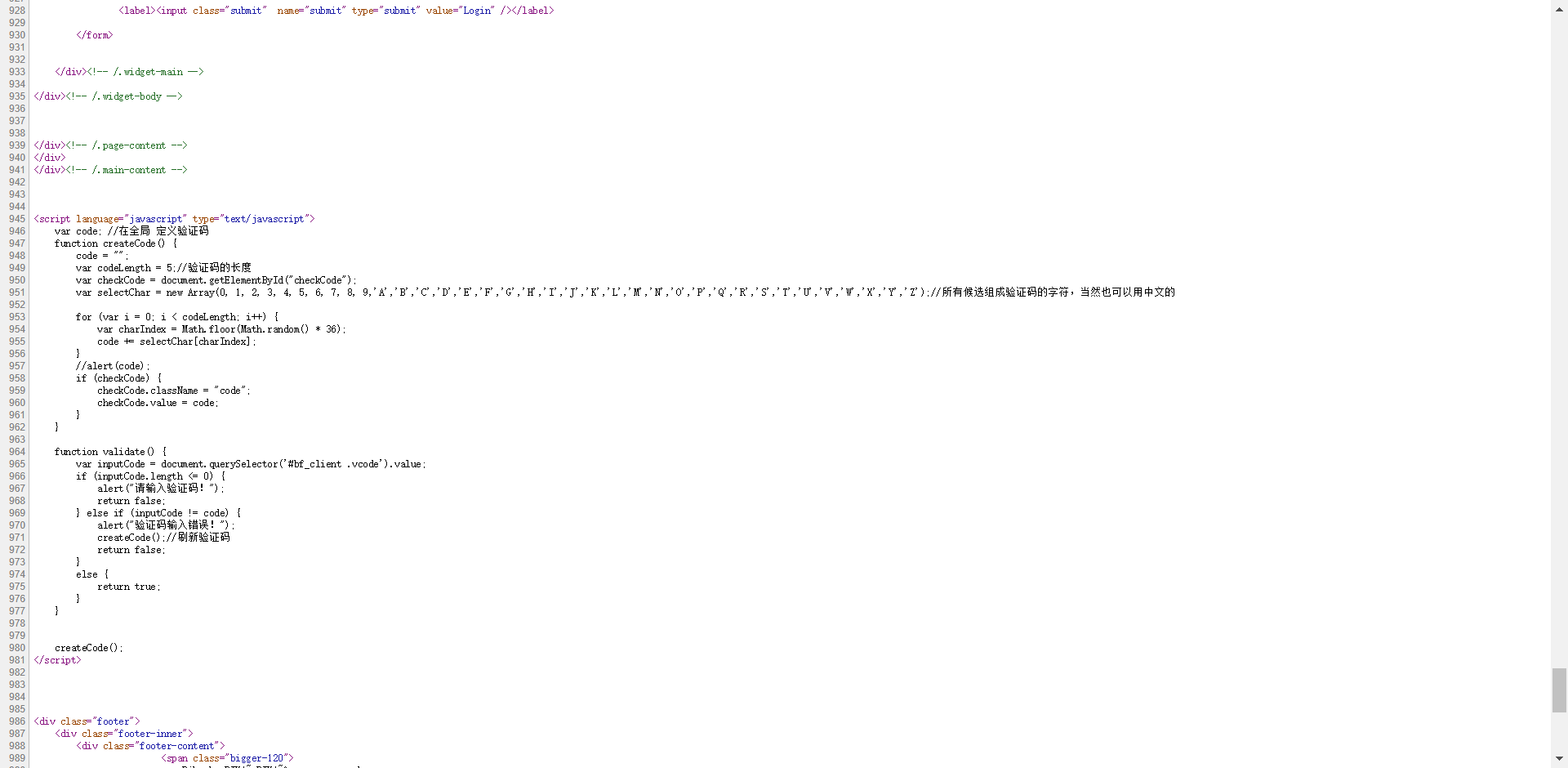

我们看了一下JS代码

发现事实就是如此,那咱也没啥好说的,下一道

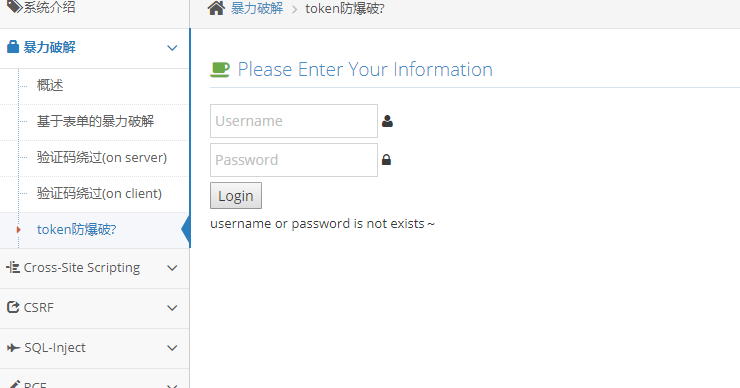

四、token防爆破?

名字看起来很吓人,防爆破

我们简单的试了一下

未发现什么问题,那么老办法,先扔进去试一下,打一下,打的时候再把问题问遍

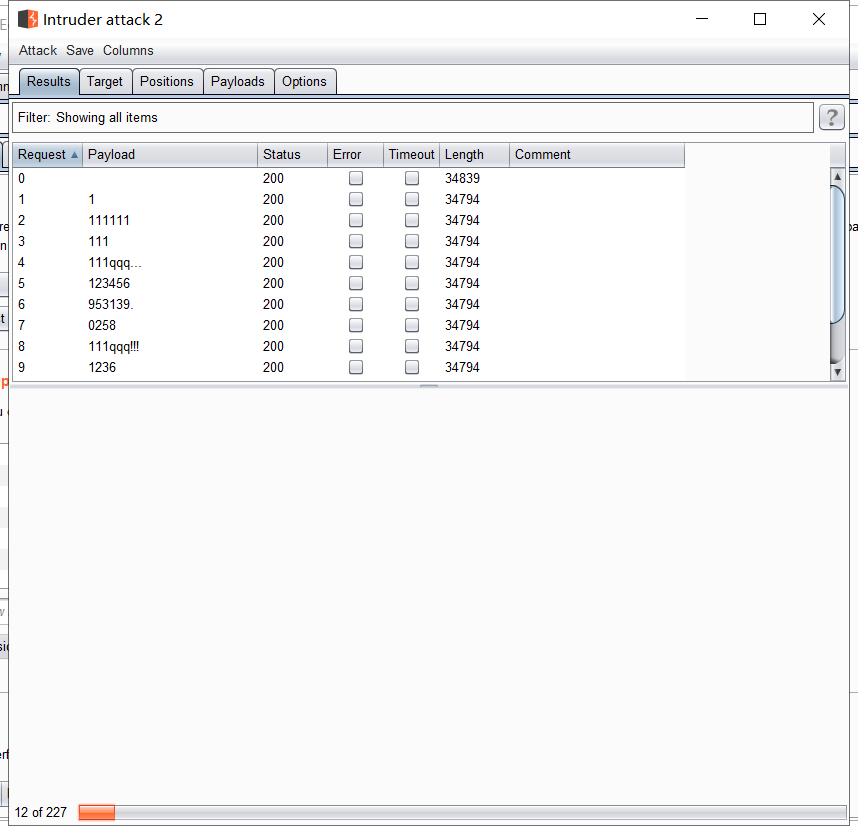

发现老方法不行了,看来这道题终于有点东西了~

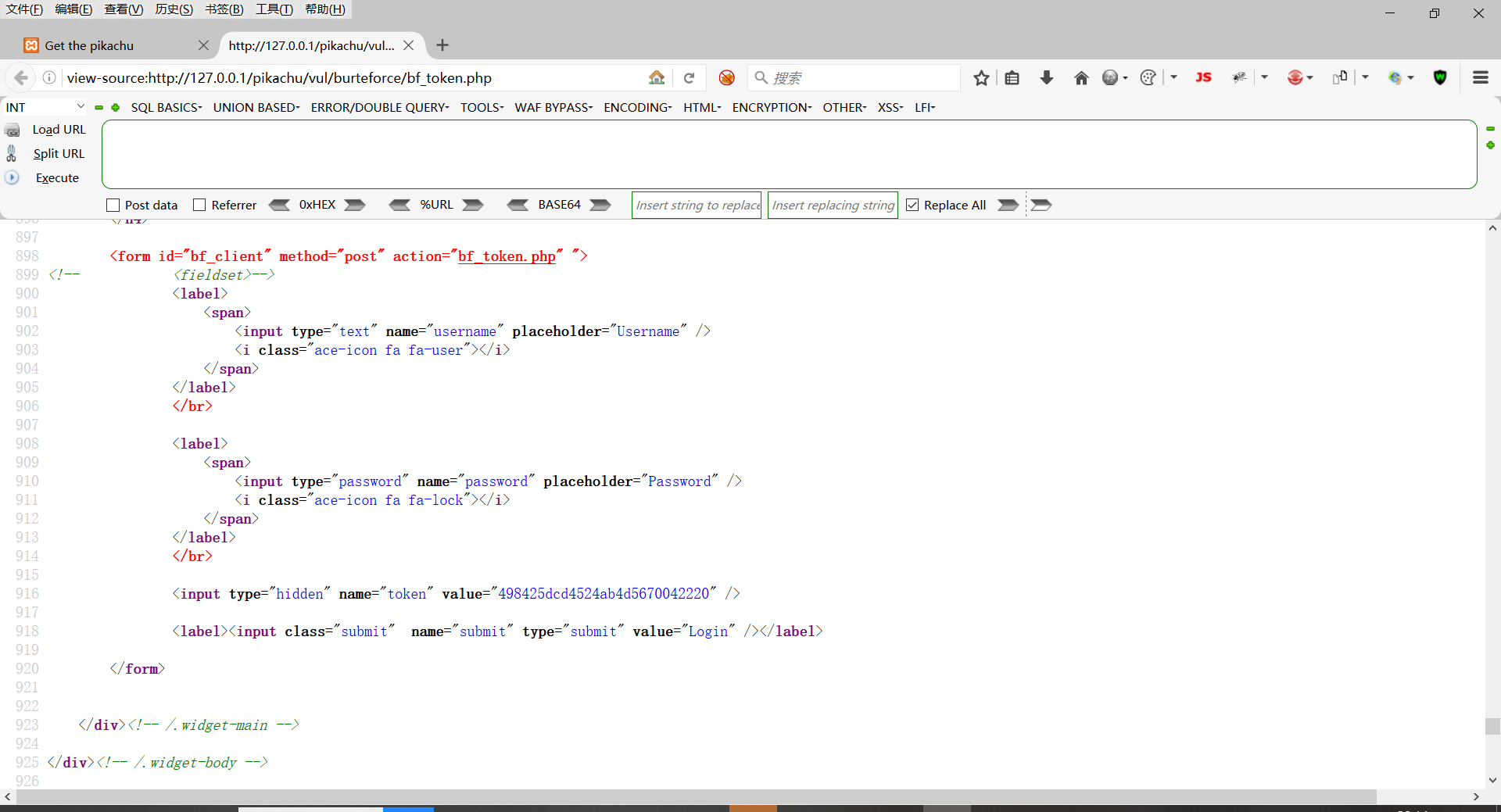

我们来查明一下问题,在拦截包的时候发现了,它在每个里面都加上了 一个token

我们发现了他每次都要对应一个页面自动生成的token才可以允许你进行下一步

其实这也没那么难,每次都在页面中提取一下token进行使用就可以了~

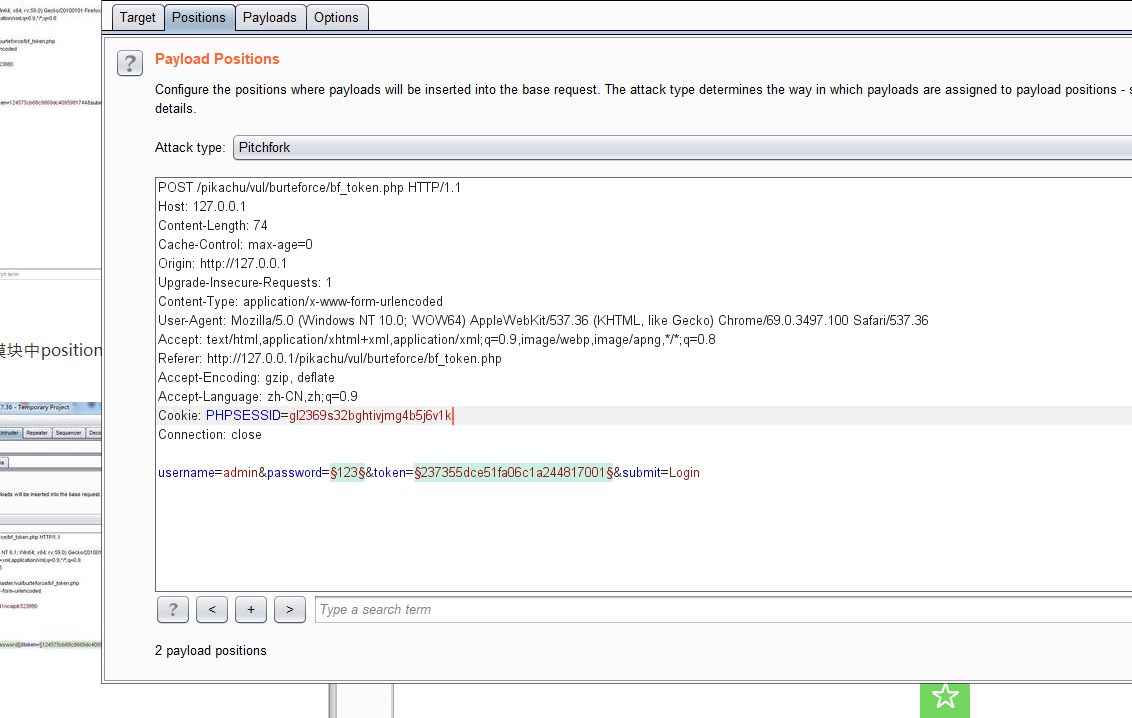

在类型里选择Pitchfork类型,将password和token添加进去

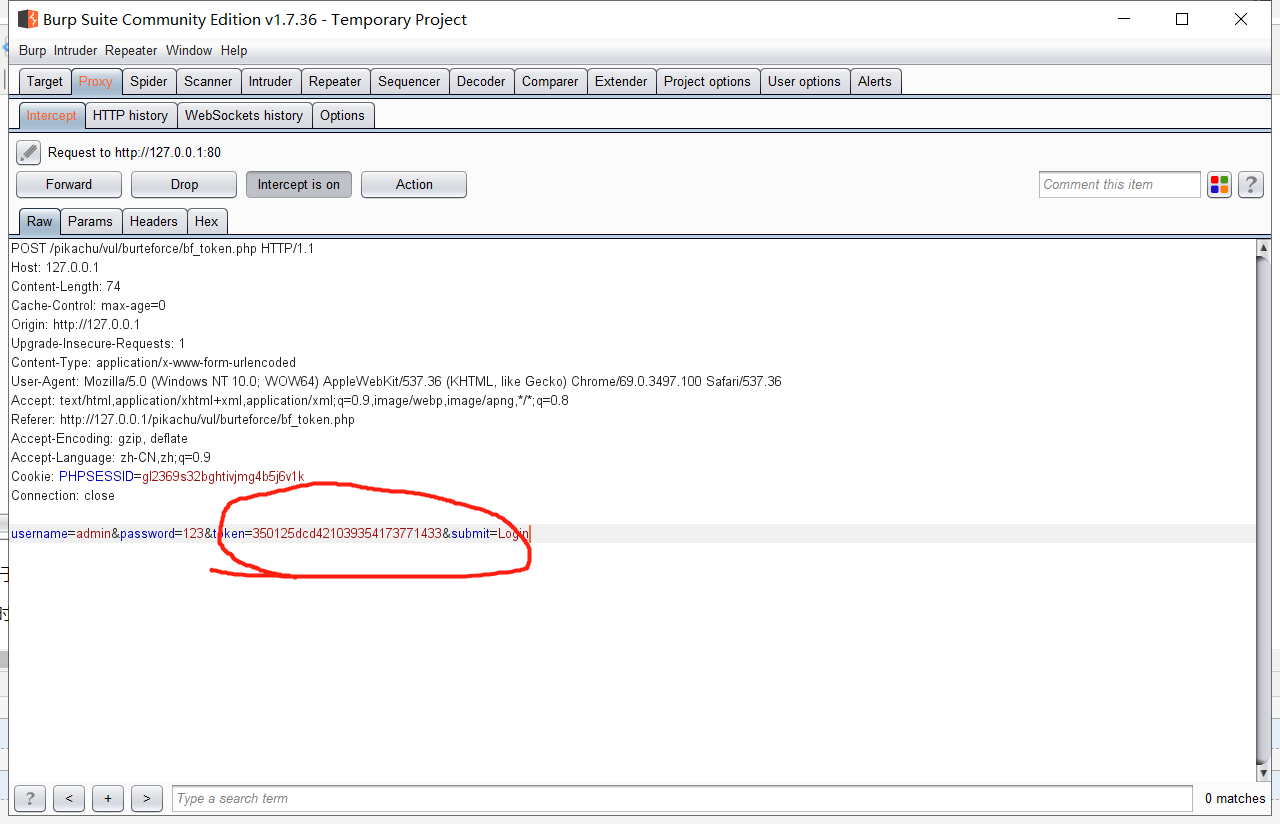

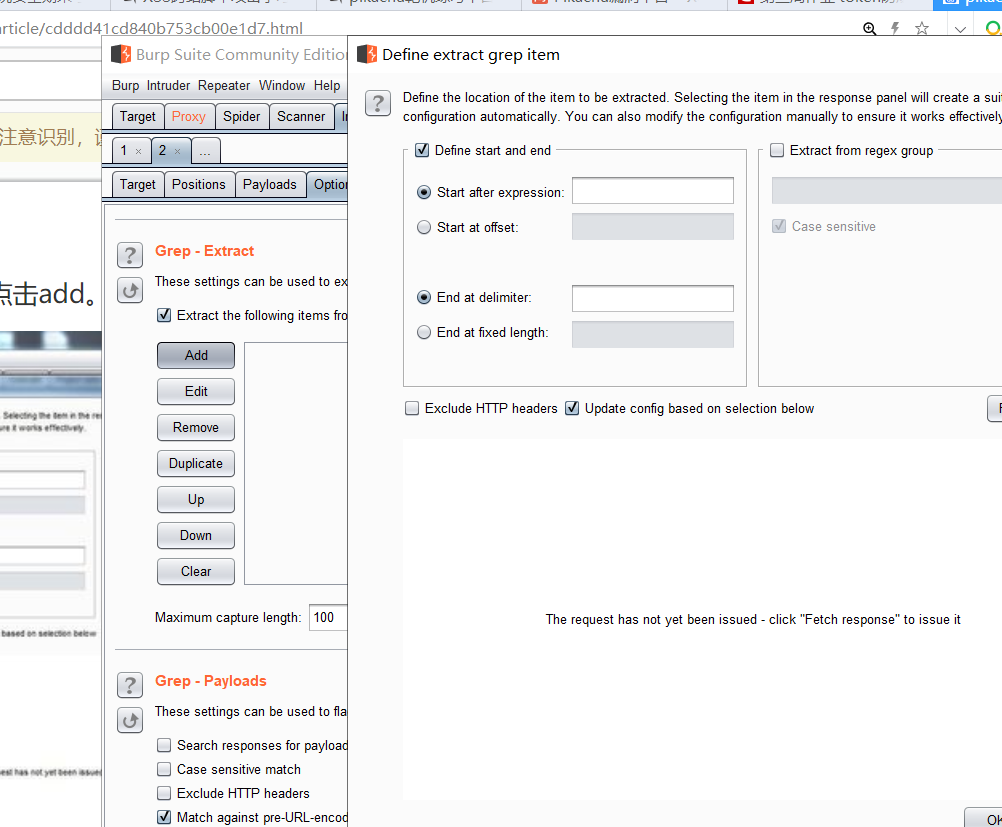

选择options,Grep-Extract 打勾点击add。

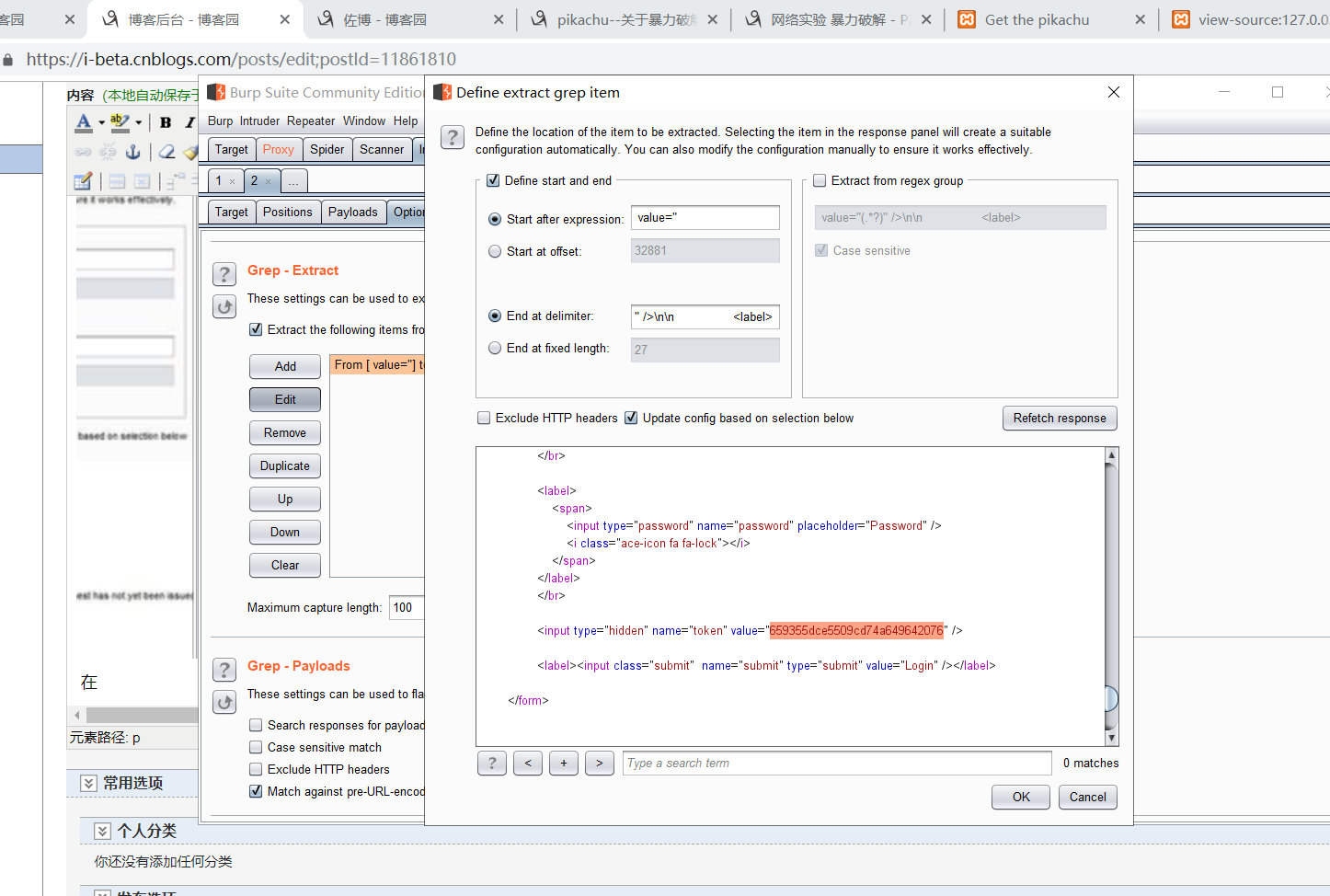

在respond中选定value,选OK

然后在Redirections中选择always。

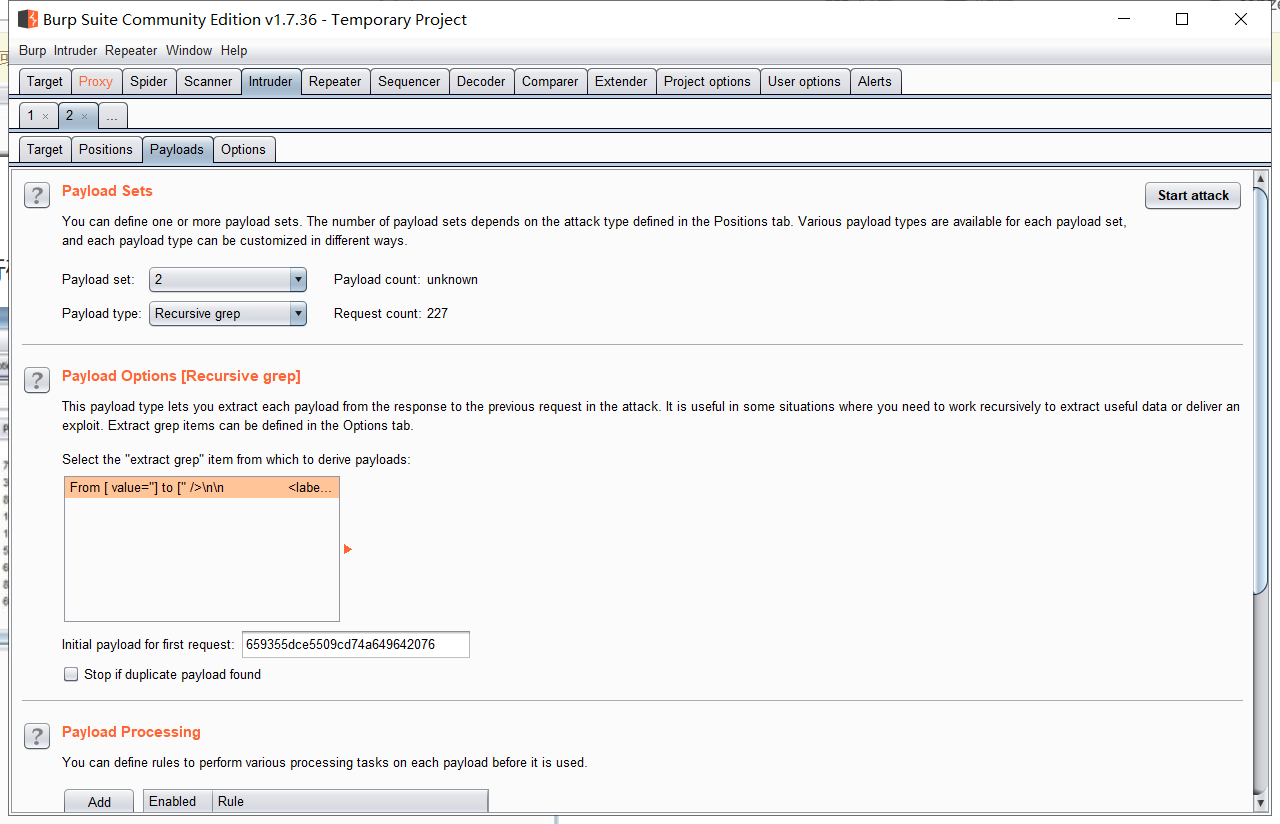

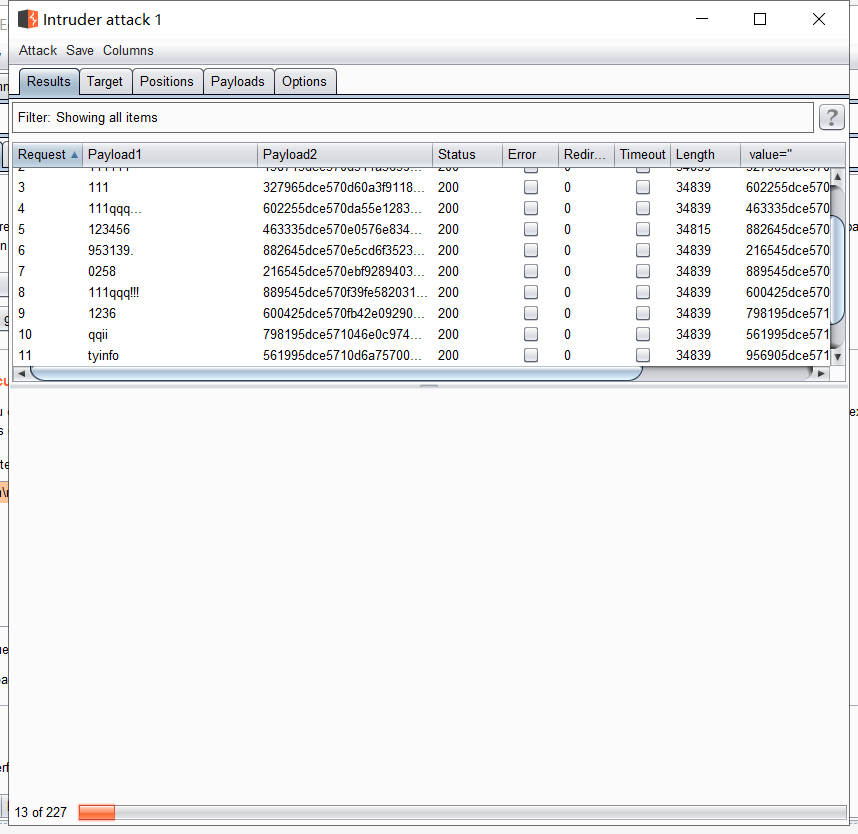

点击payls set 1 type类型选择runtime file加载密码字典,set 2 type选择

recursive grep 复制刚才的token值粘贴至first request:

攻击

成功了!密码我们提前就知道,就不需要验证了,我们的爆破之旅结束。

最新文章

- PHP的输出缓冲区(转)

- c++ 对象的内存布局

- jQuery语法

- 缺陷跟踪系统Mantis Bug Tracker

- URLClassLoader类

- Spring —— 三种配置数据源的方式:spring内置、c3p0、dbcp

- oracle11G在linux环境下的卸载操作

- 2014年03月09日攻击百度贴吧的XSS蠕虫源码

- 学习PID

- Twisted 使用多线程

- 大页内存(HugePages)在通用程序优化中的应用

- 安卓开发:UI组件-Button和EditText

- php优秀框架codeigniter学习系列——CI_Controller分析

- c# NPOI 导出EXCEL (在下方显示图片)

- 软件工程(GZSD2015)学生博客列表

- Java 判断当前系统为Window或者Linux

- iOS开发-UISwipeGestureRecognizer滑动手势

- Delphi 制作自定义数据感知控件并装入包(dpk文件)中(与DBText类似的数据感知控件)

- HTTPPost/AFNetWorking/JSONModel/NSPredicate

- 【bzoj3924&&luogu3345】幻想乡战略游戏